- セキュリティ

- クラウド

- サーバー

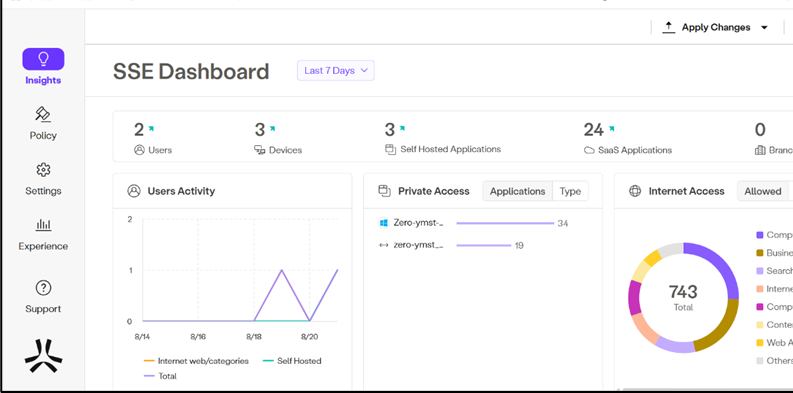

HPE Aruba Networking SSE検証(SWG/CASB編)

1.はじめに

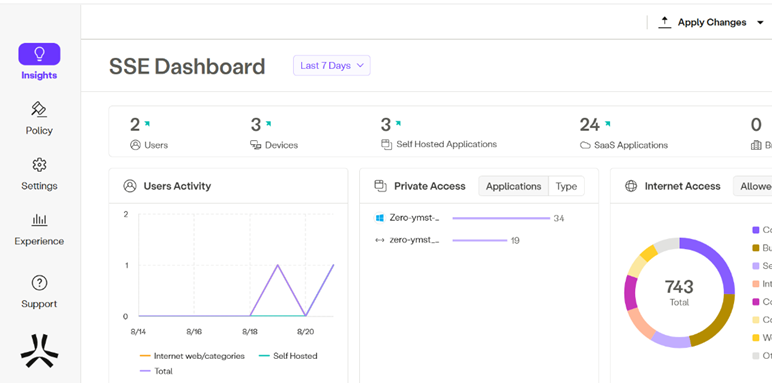

本記事では、HPE(Hewlett Packard Enterprise)社が提供するネットワークセキュリティサービスである、HPE Aruba Networking SSE(以下Aruba SSE)での検証を行った内容について紹介を行います。

この記事では、インターネットへの安全な接続を可能にするためのSWG機能についての設定手順や、検証結果が含まれています。この記事ではArubaSSEのSWG機能について紹介します。

本記事は少し専門的な記述が多いですが、設定手順や検証結果を参照いただき、実際の導入・運用時のご判断や社内検討資料への活用や、同様の課題をお持ち方の一助となれば幸いです。

いきなり前提条件が始まっている→どういう目的とした懸賞なの課の記載がない

SWG・CASB機能概要などを紹介したい

(2章として)このブログで紹介したいこと

今回何やったか軽めの目次(サブタイトル程度で、その下に何をやったか など)

仮説のためのアプローチ(何がしたかったか)

動作検証なのか 触ってみたかったか など

どういう観点(意図)でブログを書いたのか

2.前提条件

SWG/CASB機能を利用するには、端末へのエージェントのインストールの他に、「CA証明書」のインストールが必要となります。CA証明書をインストールすることで、Aruba SSEはユーザーとWebサービス間の通信内容を復号し、制御・監視が可能になります。

2-1 CA証明書のインストール方法

ブラウザで管理者ポータルへアクセスする

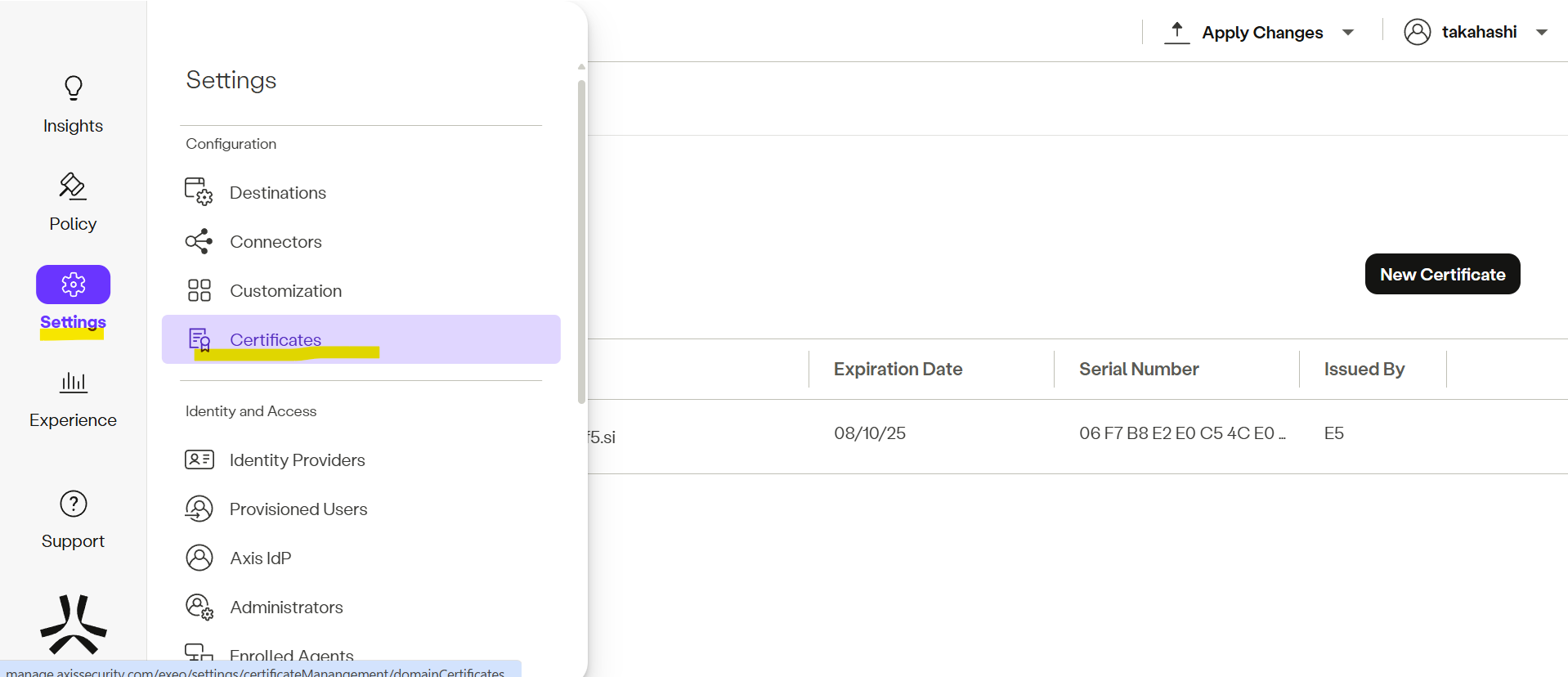

Settings>Certificatesをクリックする

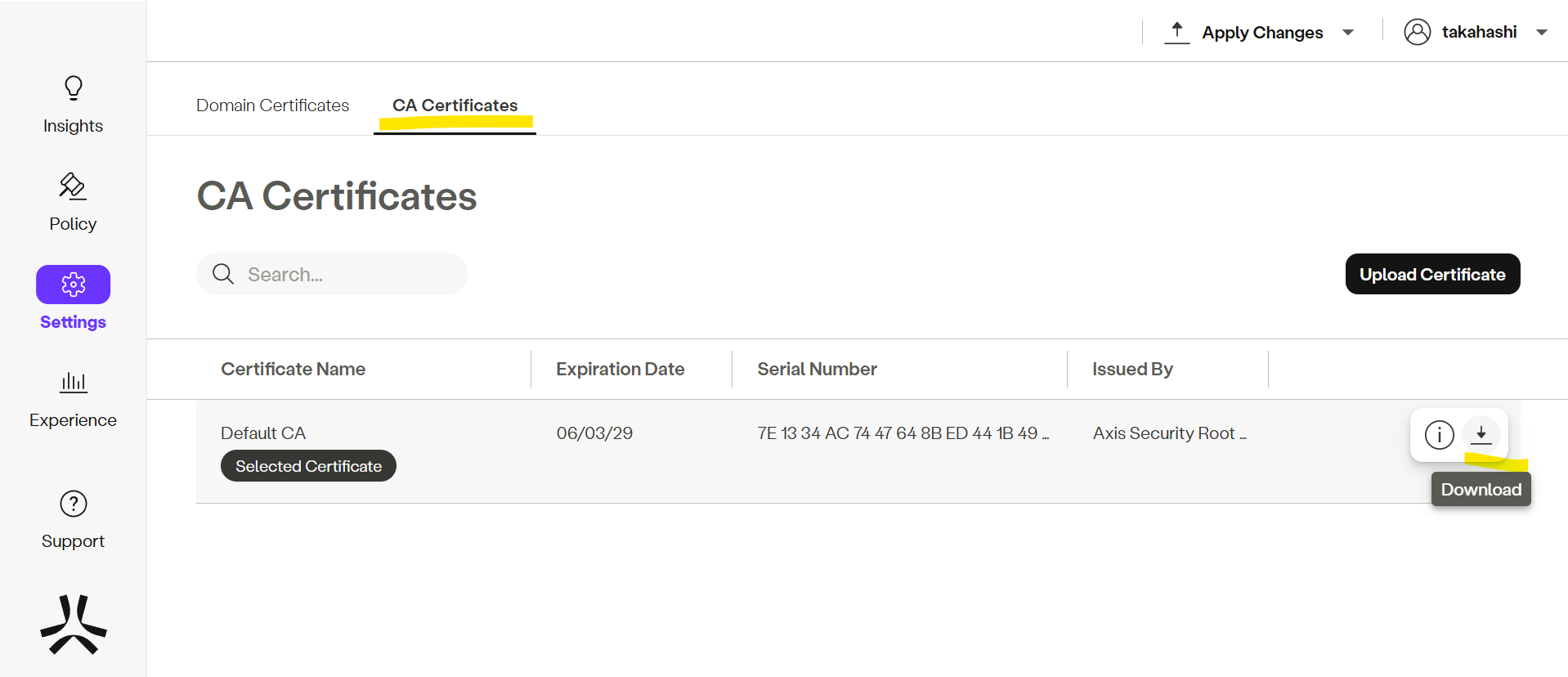

CA Certificatesタブ>Default CAをDownloadする

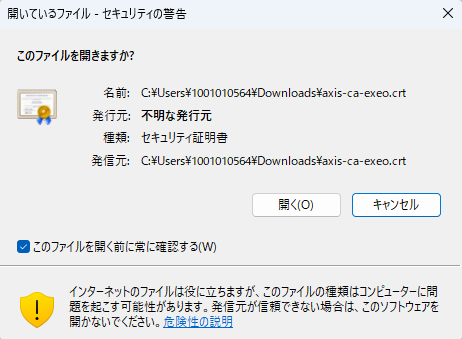

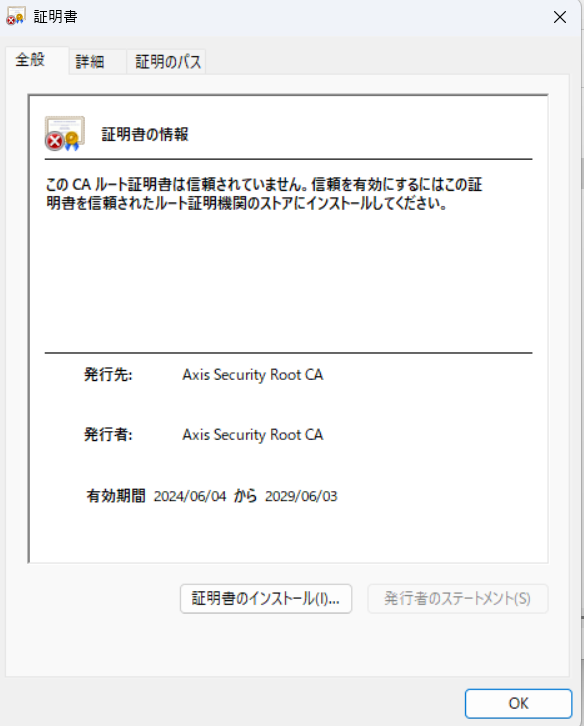

ダウンロードした「axis-ca-ワークスペース名.crt」ファイルをダブルクリックする

セキュリティの警告が出たらそのまま「開く」を選択する

証明書のインストールをクリックする

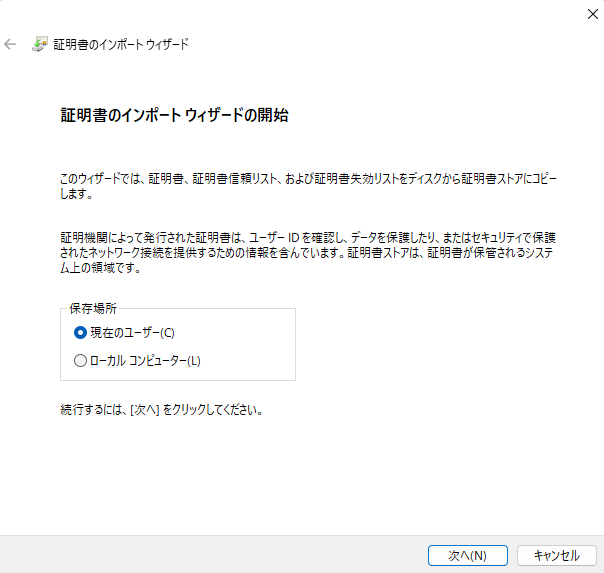

証明書のインポートウィザードが開いたら、「現在のユーザ」を選択して次へをクリック

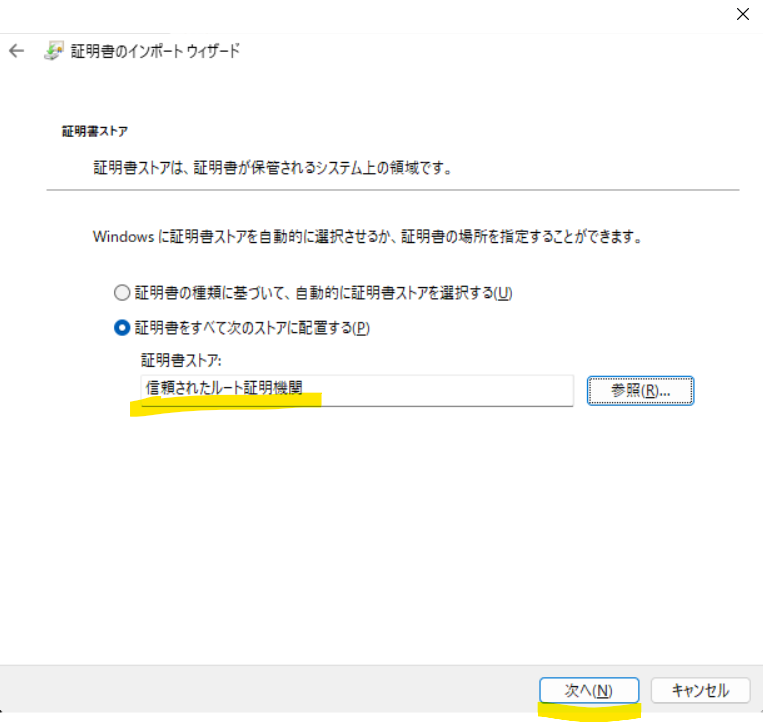

信頼されたルート証明機関を選択して次へをクリック

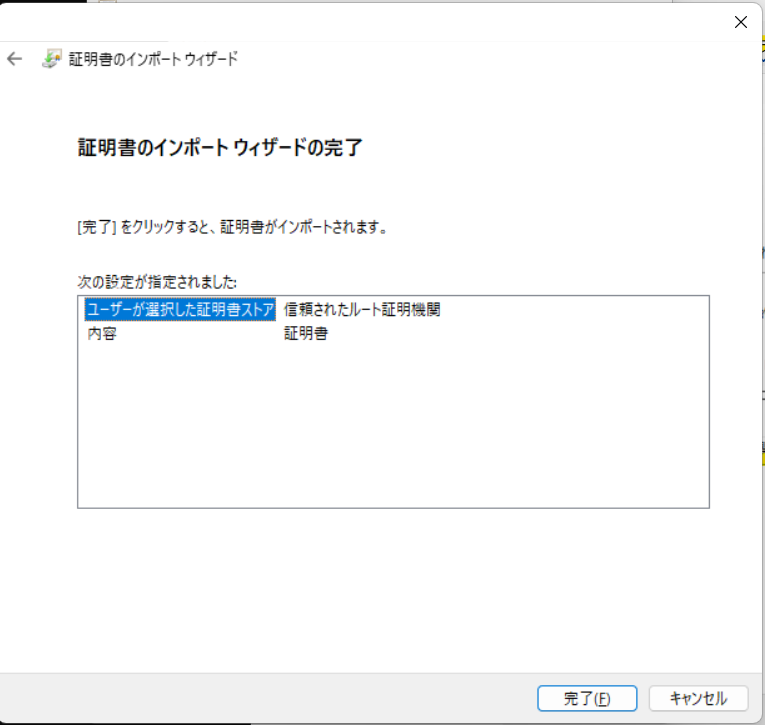

完了をクリックして証明書のインポートを実行(完了)

※セキュリティ警告が表示された場合は「証明書をインストールしますか はい」を選択

3.SWG編

第3章では、Aruba SSEのSWG機能、以下について紹介します。

- 第一回SWG基本的

- SSL Inspection

- Category Filter

- 第二回SWGセキュリティ機能

- Threat Protectionの有効化

- File Security機能(クイックスキャン)

- File Security機能(ディープスキャン)

- 第三回IP固定についての章

- IP固定、いろいろ

- どういうときに使うかなど

3-1.SSL Inspection

3-1-1.SSL Inspectionとは

SSL Inspectionとは、SSL暗号化された通信(HTTPS)を一時的に復号して内容を検査するセキュリティ機能です。

SSL Inspectionを設定することでSWG/CASBの各種機能が利用できるようになります。

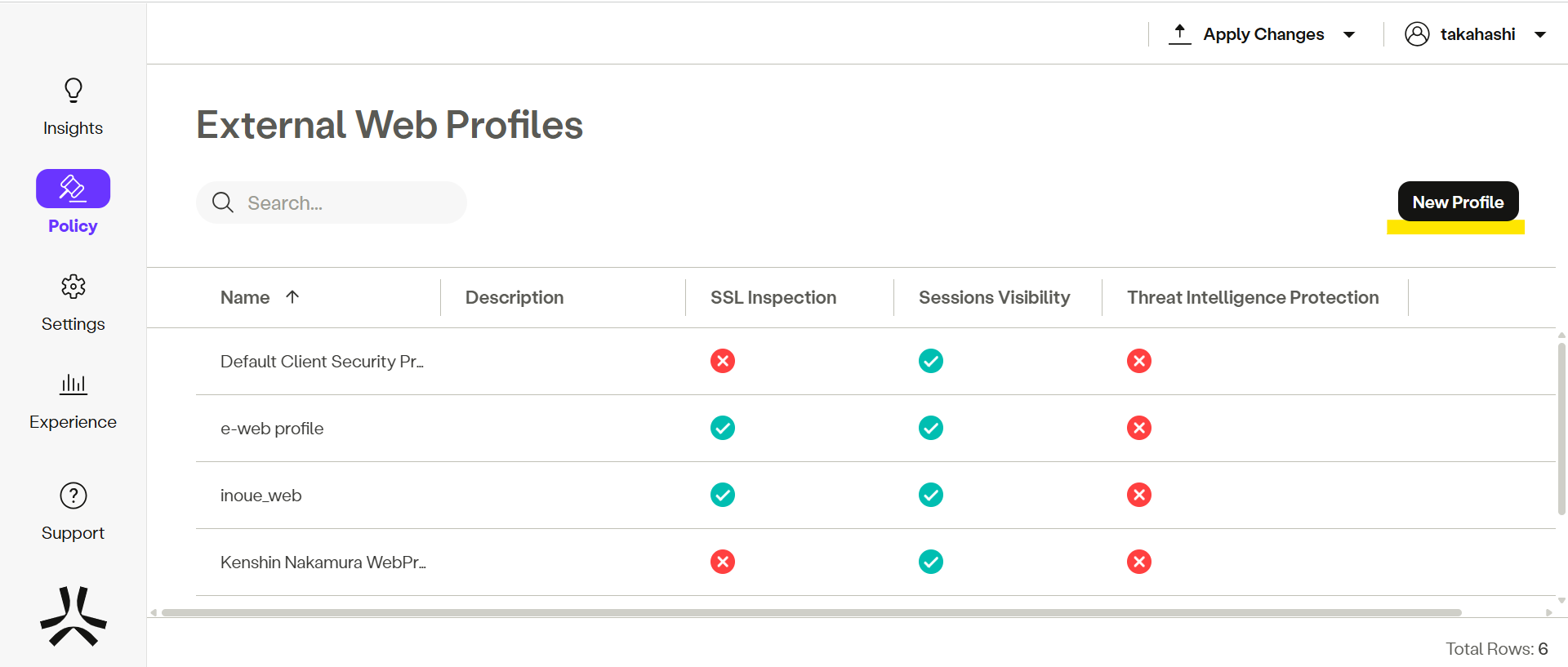

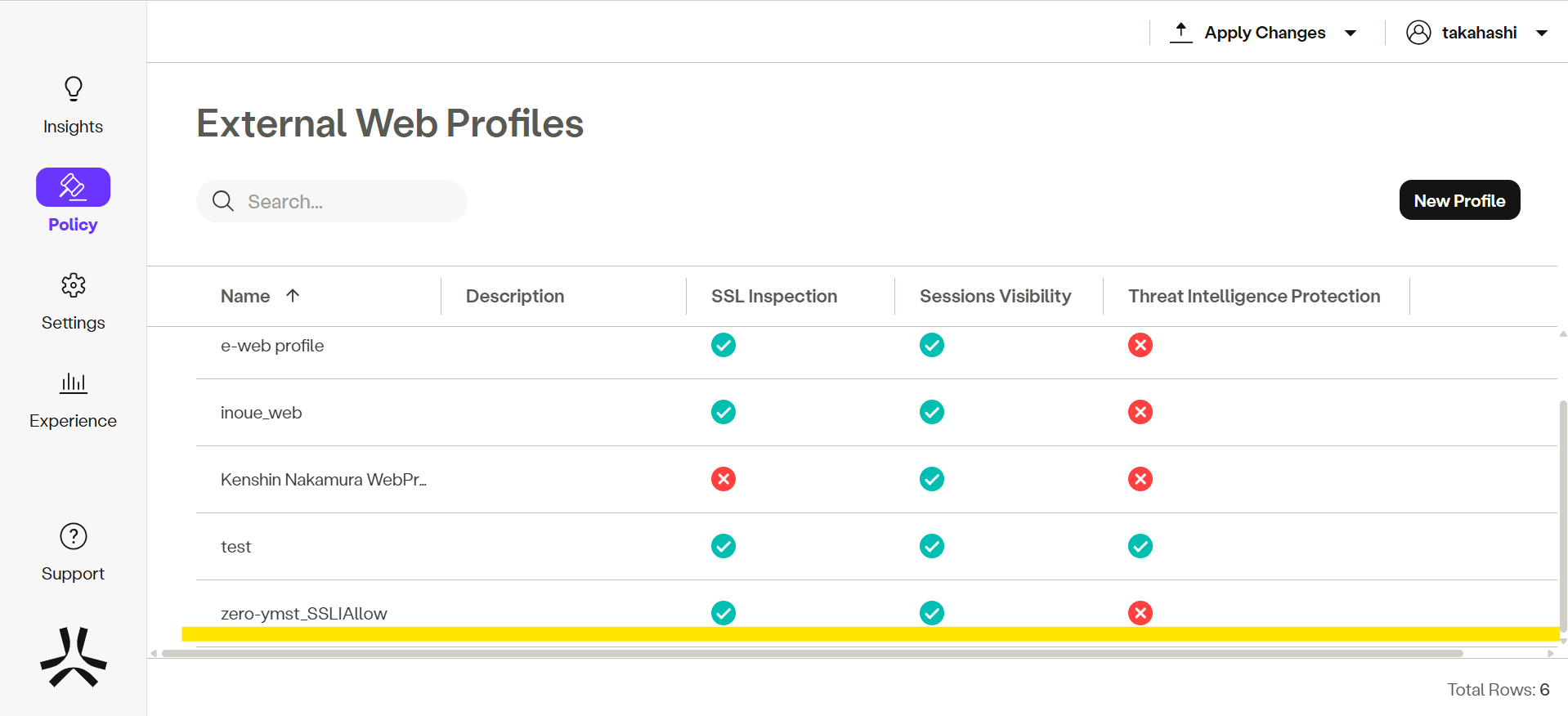

3-1-2.SSL Inspectionの設定手順

Aruba SSEの管理コンソール「https://auth.axissecurity.com/」に管理者アカウントでログインします

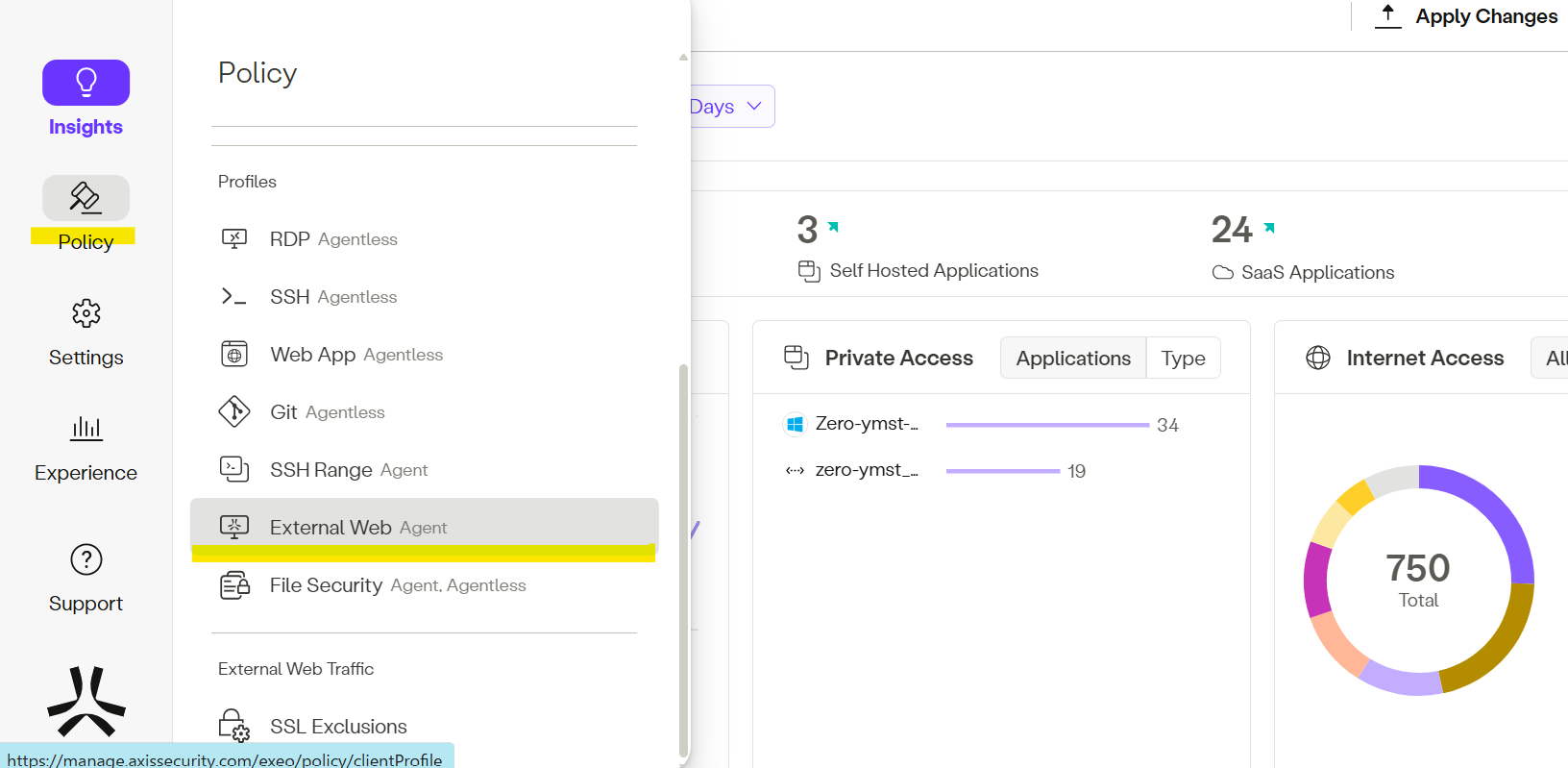

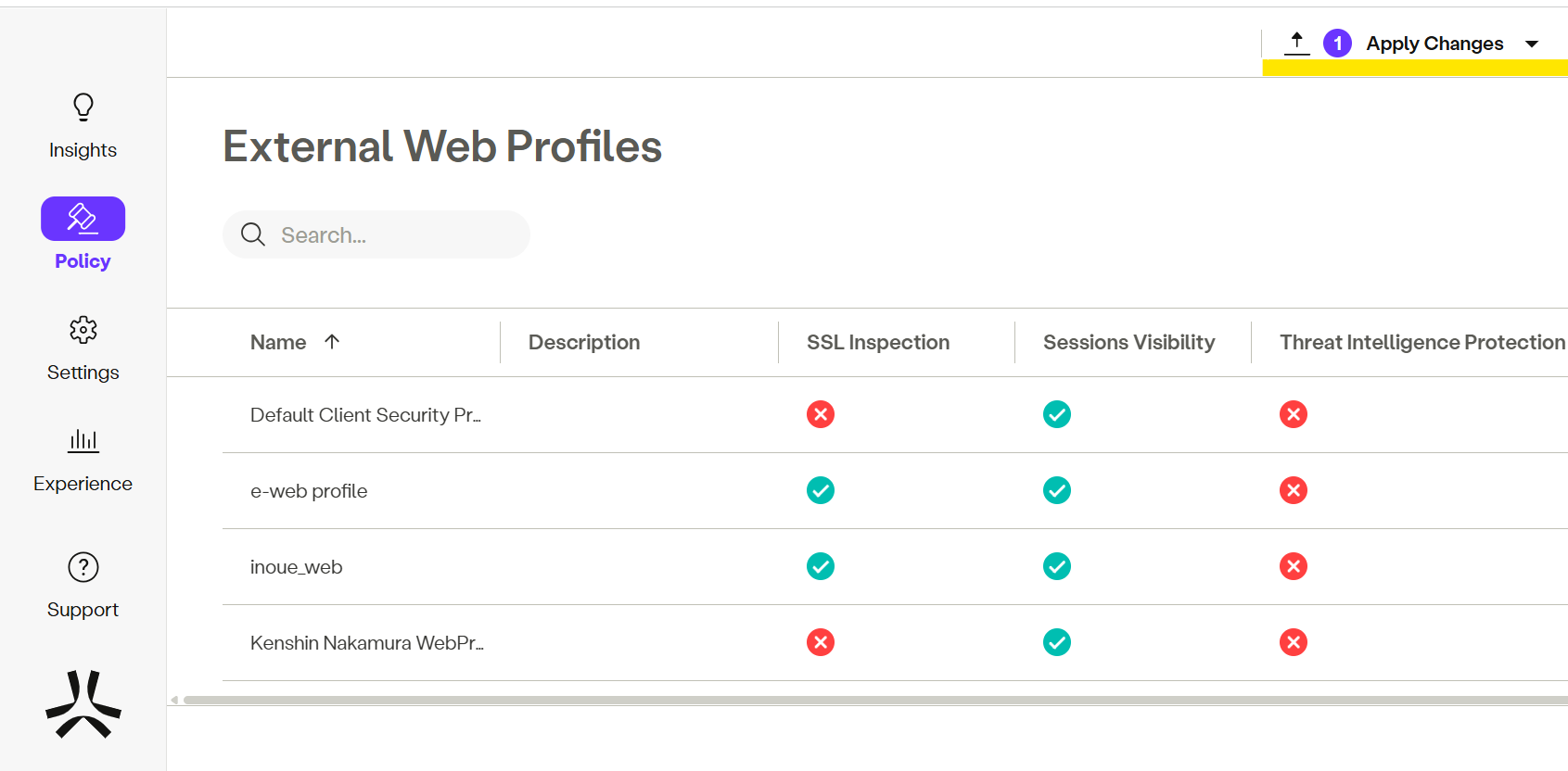

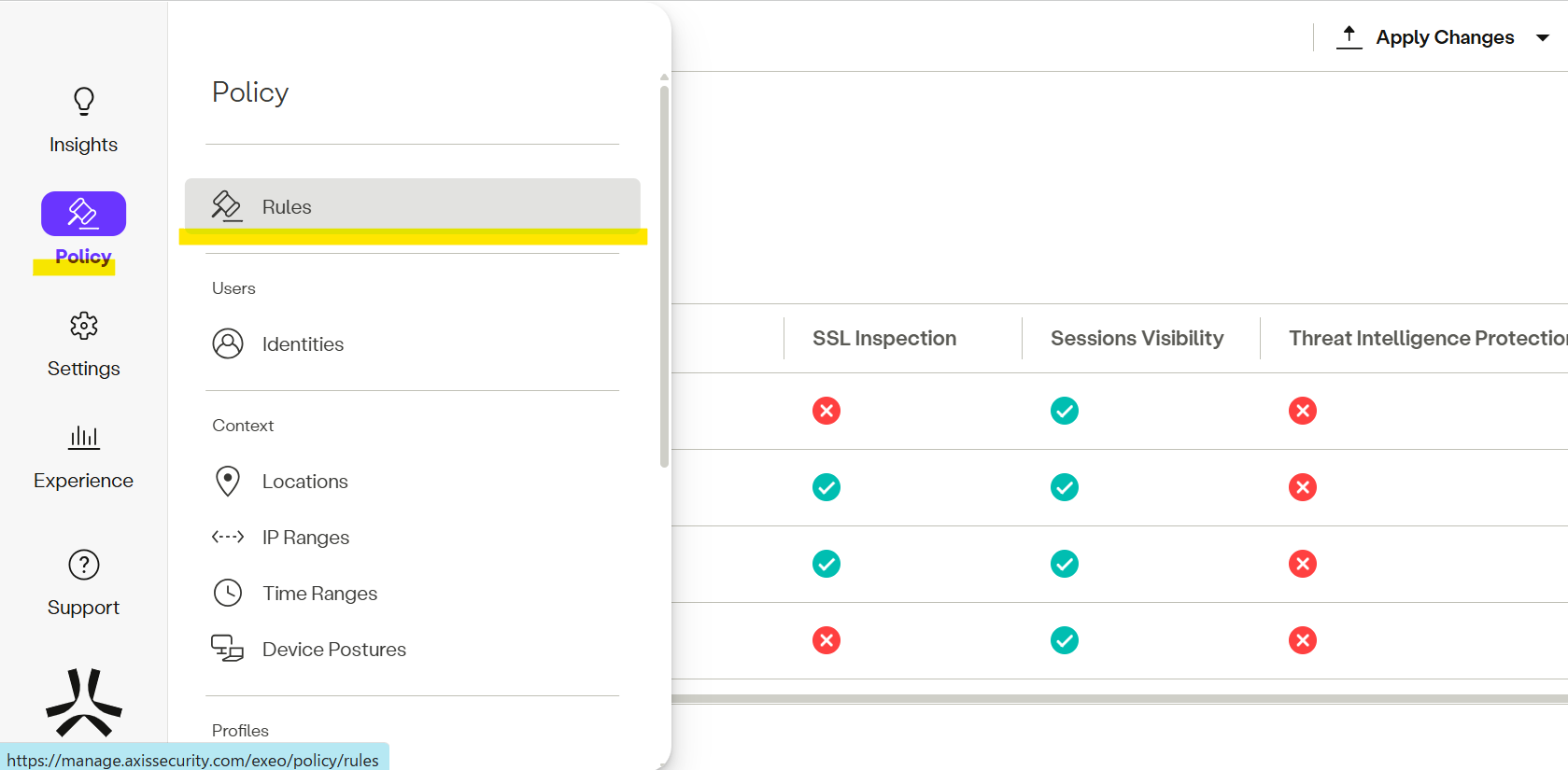

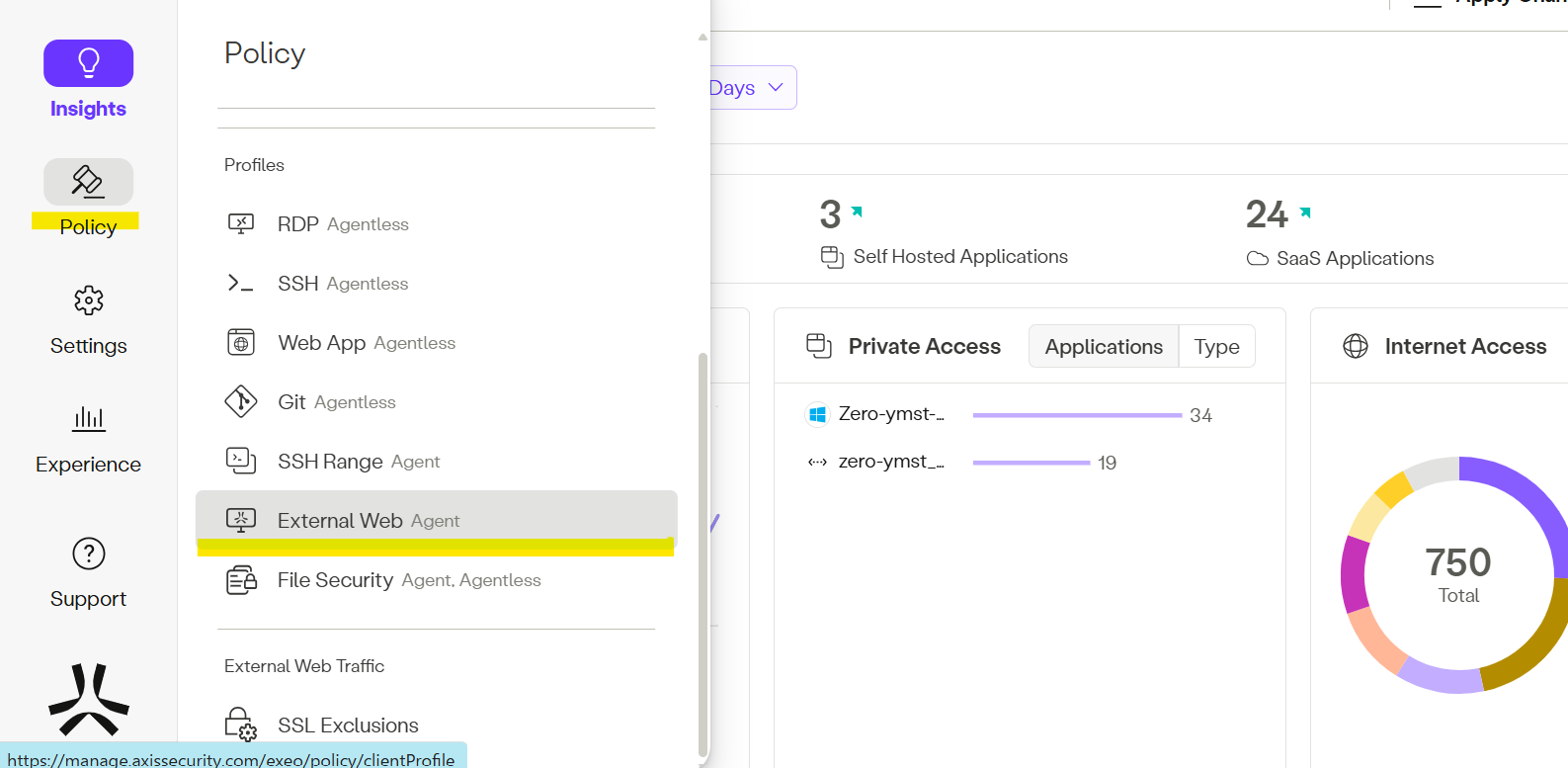

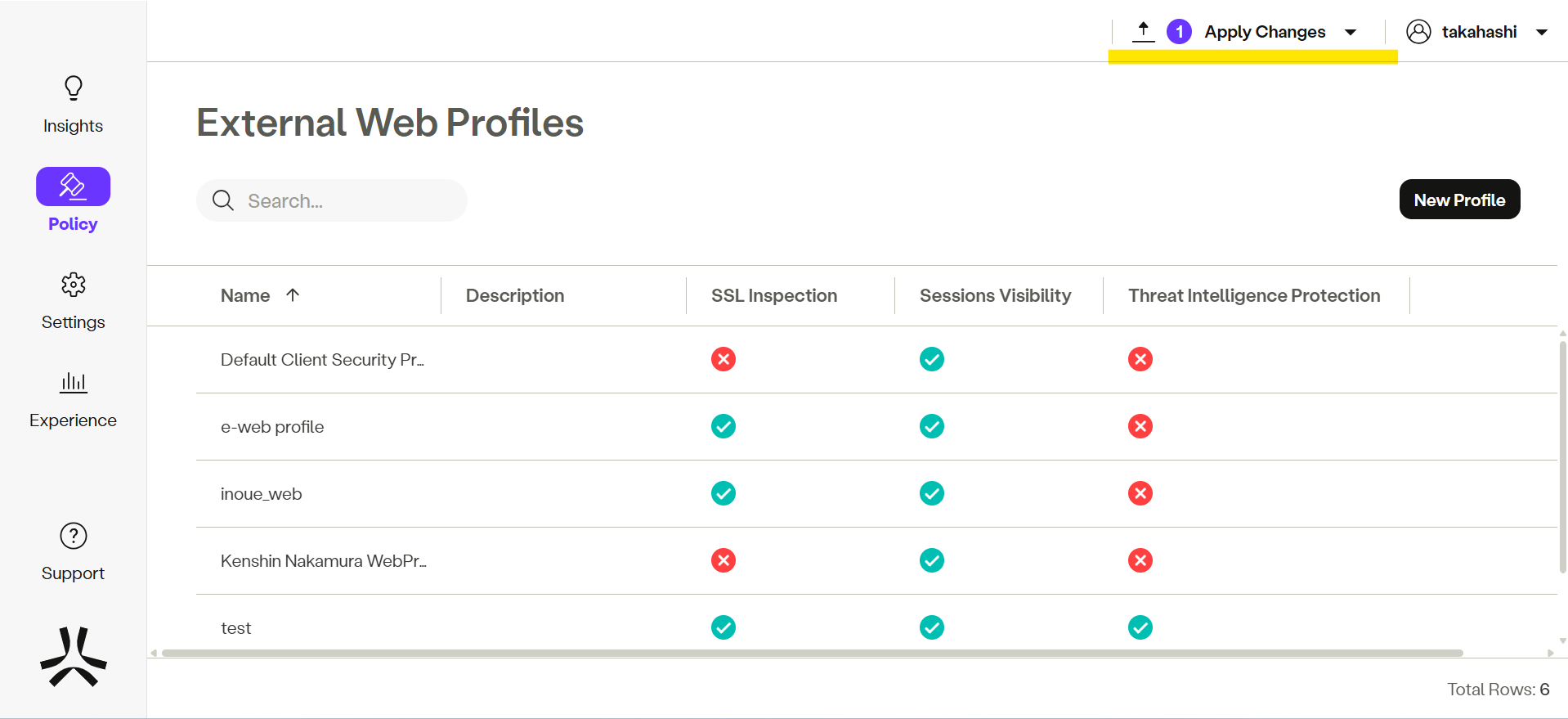

「Policy」下部、「Profile」カテゴリ内「External Web」を選択します

「New Rule」を押下し、新しいルールを作成します。

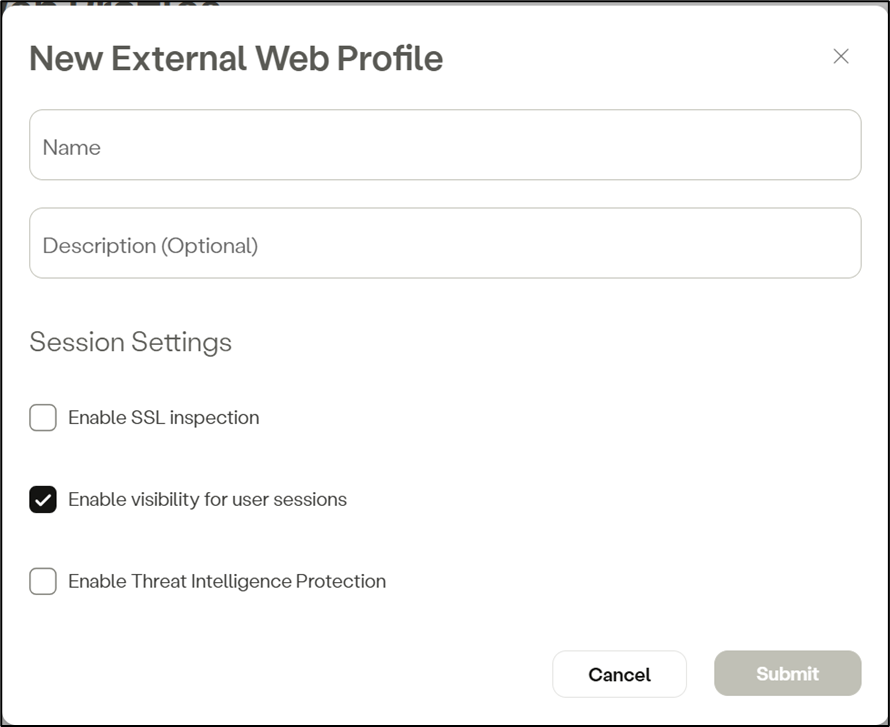

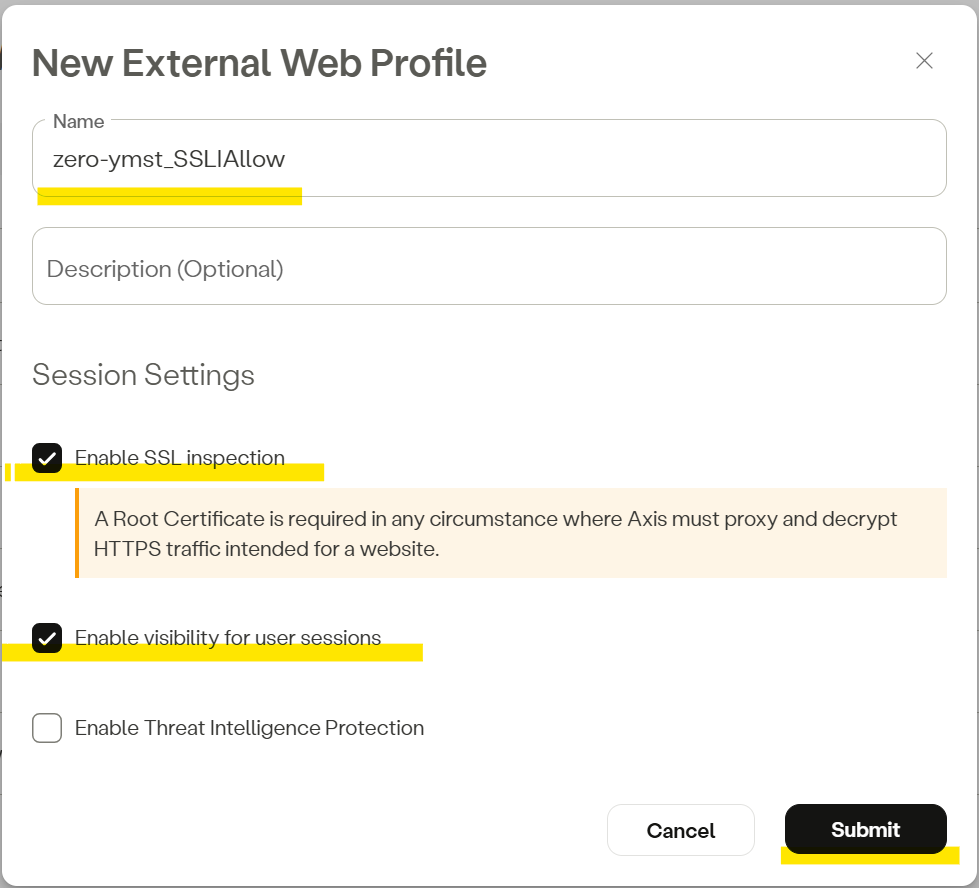

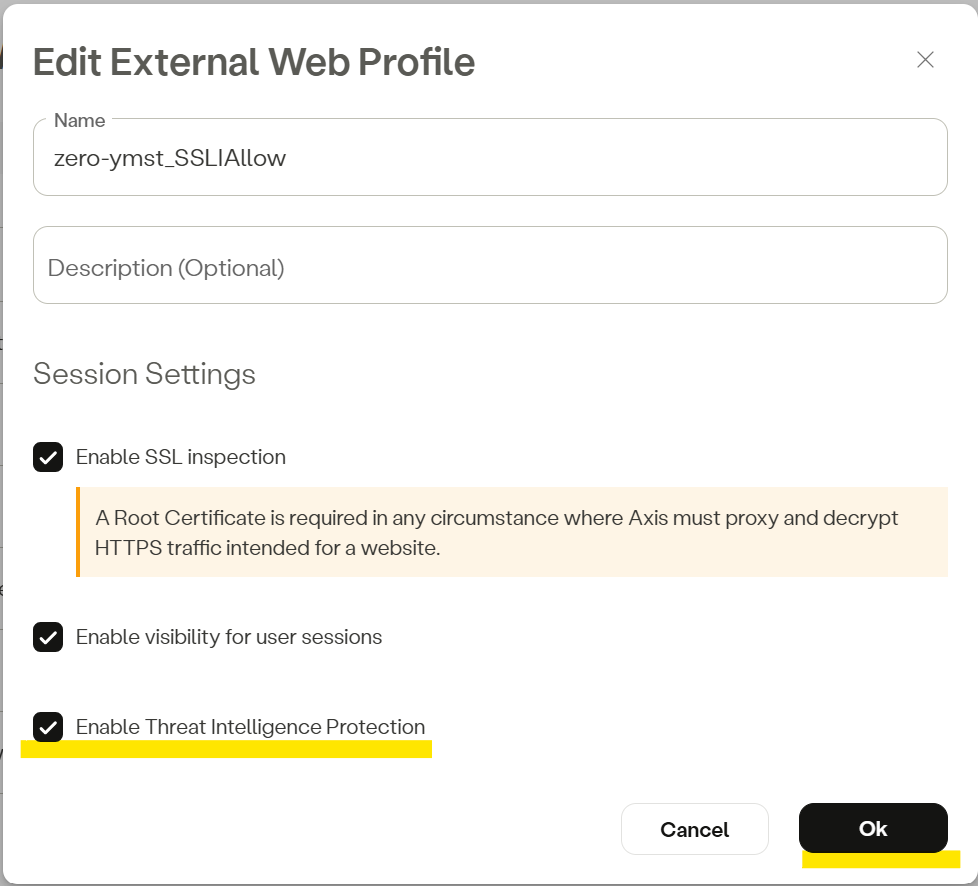

以下のようなポップアップが表示されるので、各種項目を記入し、完了後Submitを押下します。

- Name:設定名です。

- Description (Optional):設定の説明を入れることができます。(任意)

- Enable SSL Inspection:SSLインスペクションを有効にするかの設定値です。

- Enable visibility for user sessions:ユーザセッションのログ保存を有効にするかの設定値です。

- Enable Threat Intelligence Protection:脅威インテリジェンス防御を有効にするかの設定値です。

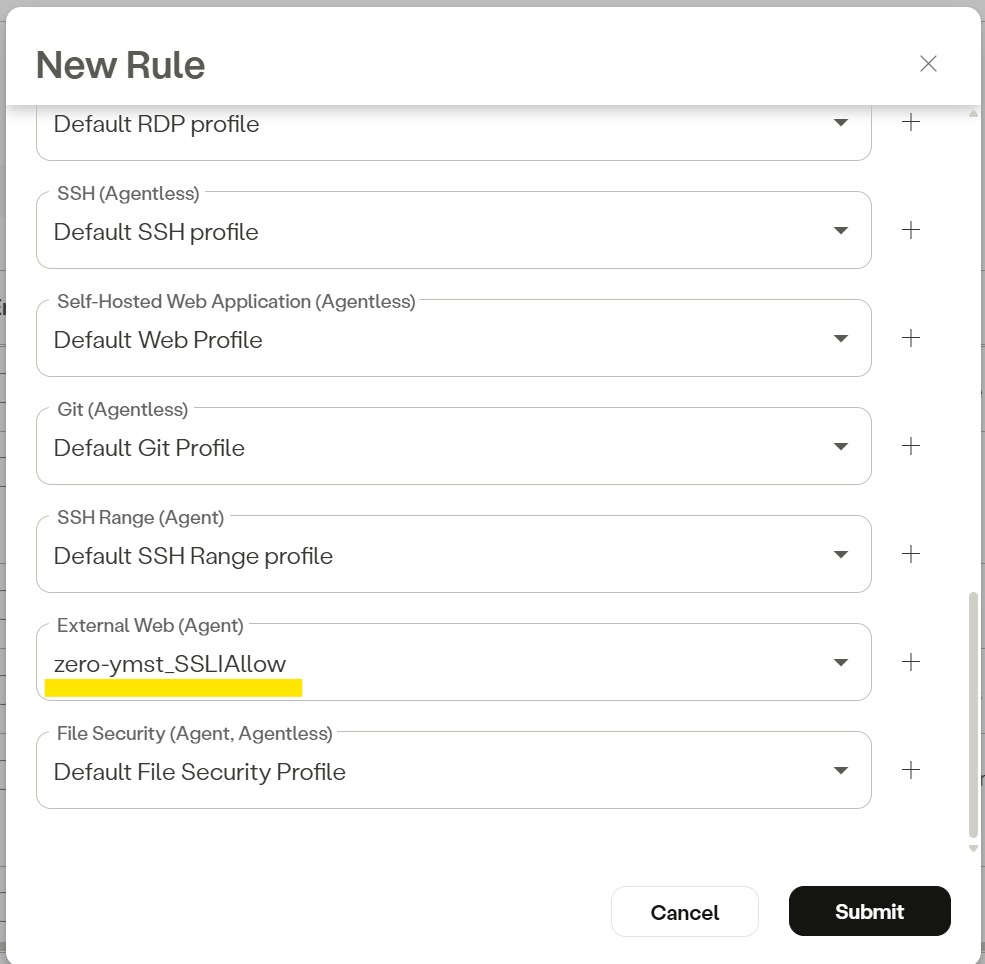

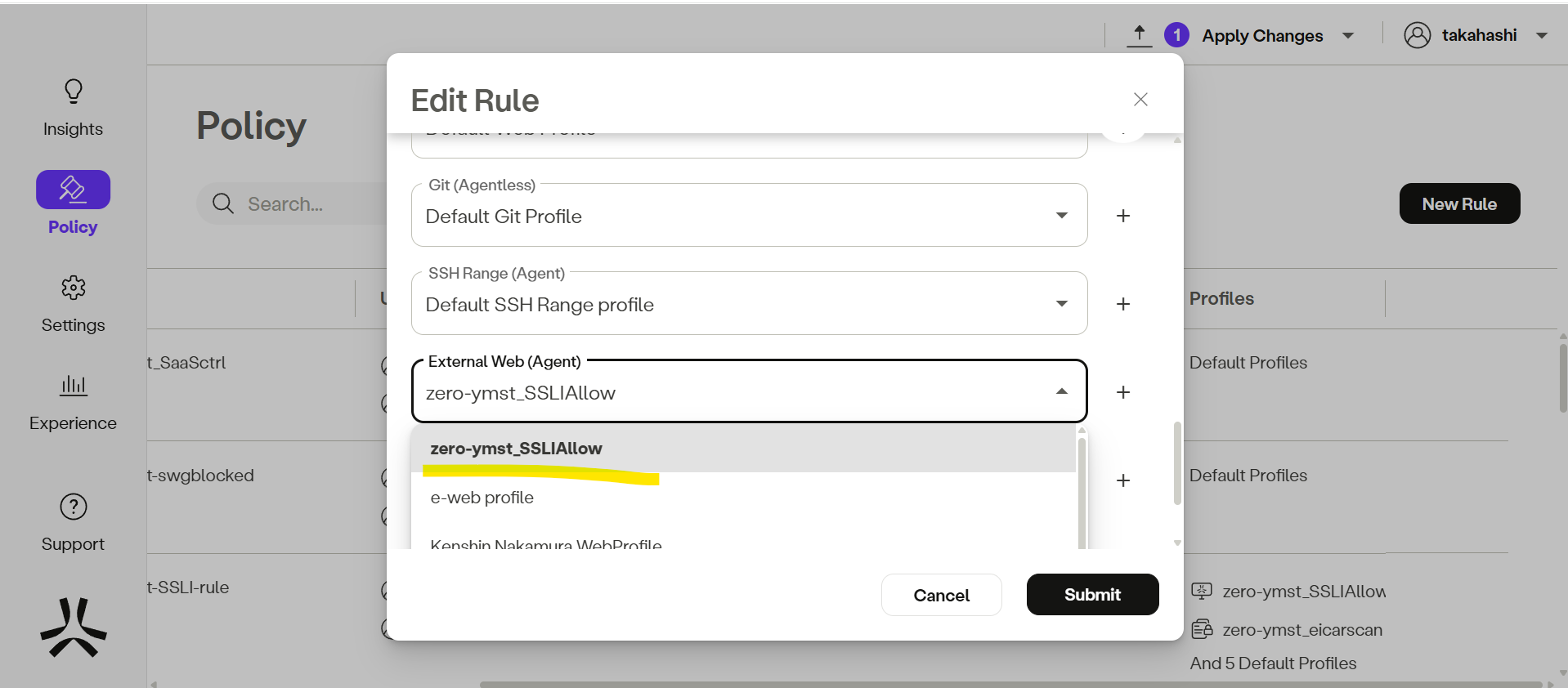

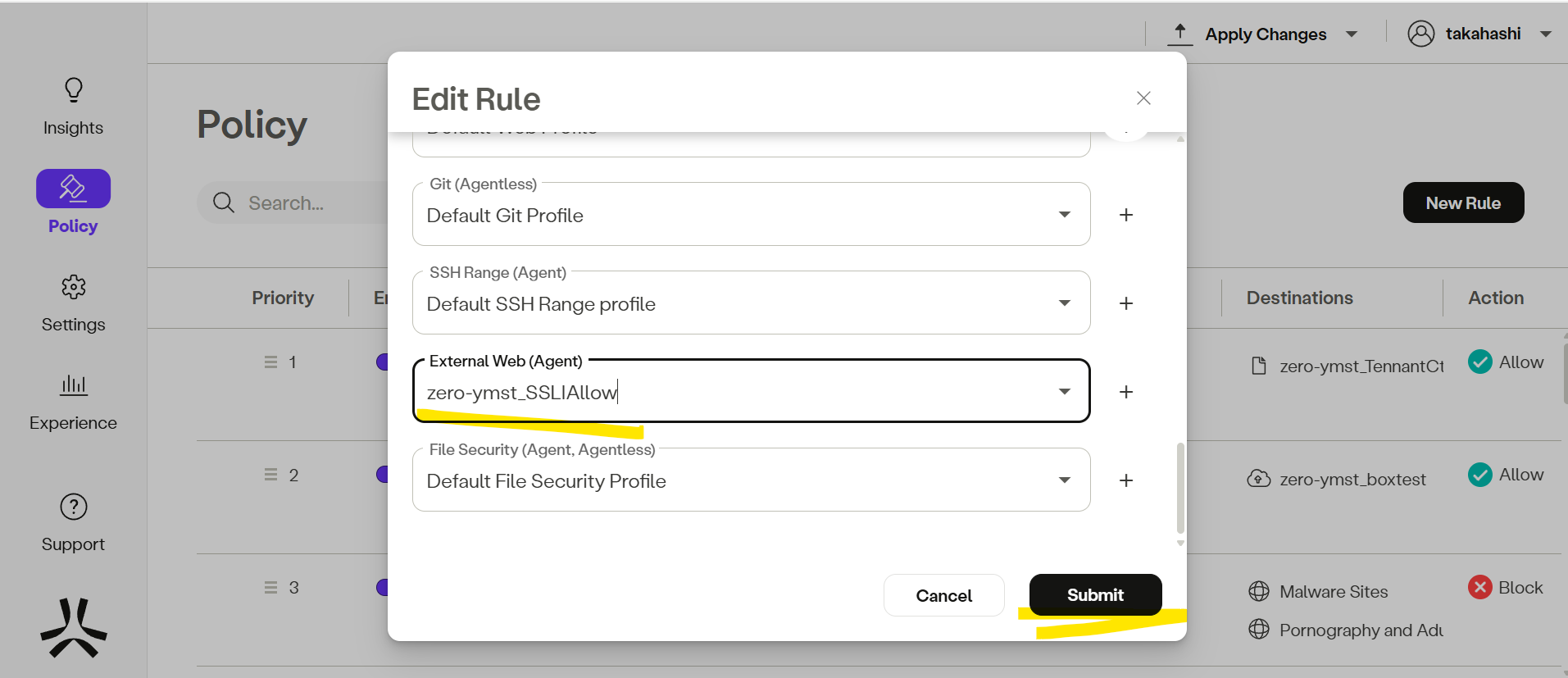

今回はNameに「zero-ymst_SSLIAllow」を入力し、「Enable SSL inspection」と「Enable visibility for user sessions」にチェックを入れ、Submitで設定を保存します。

※「Enable Threat Intelligence Protection」については次章で紹介を行います

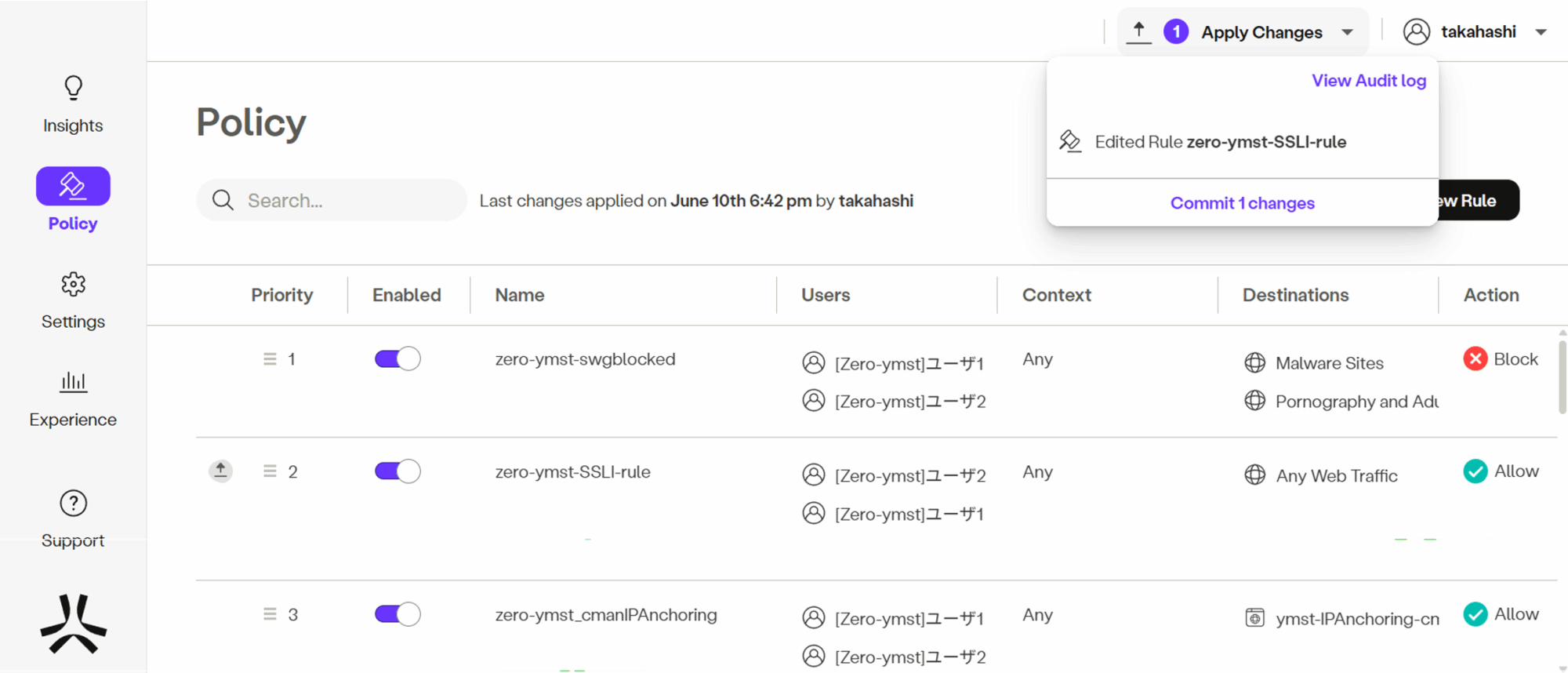

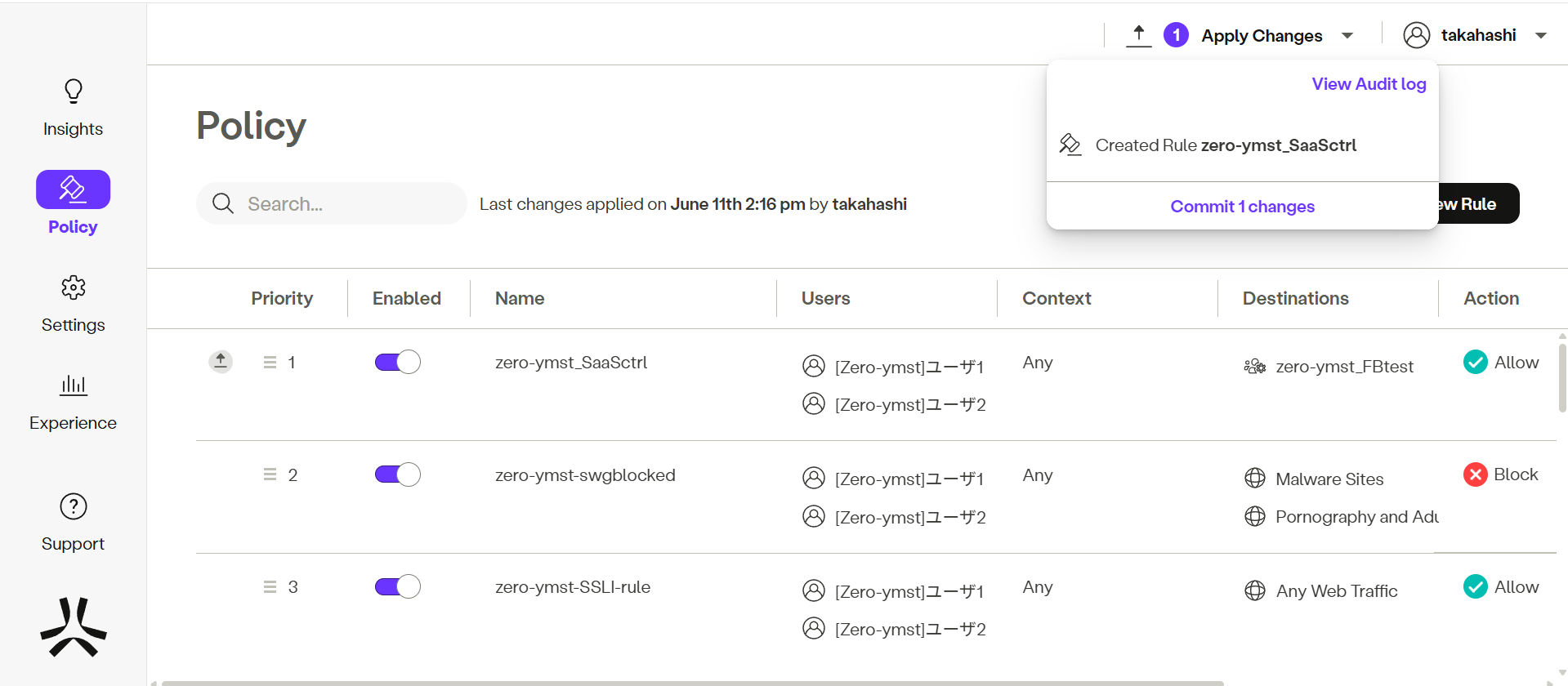

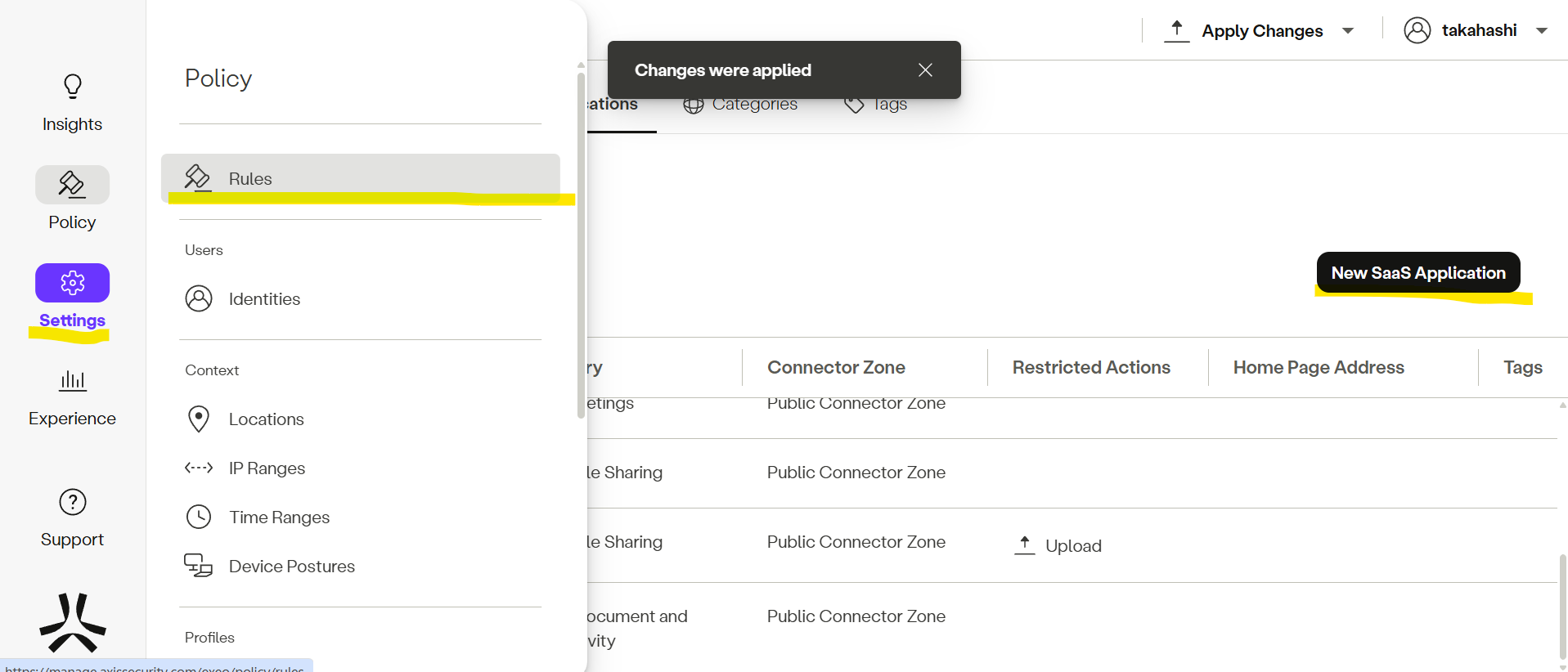

設定を保存するため、Apply Changesを押下します。

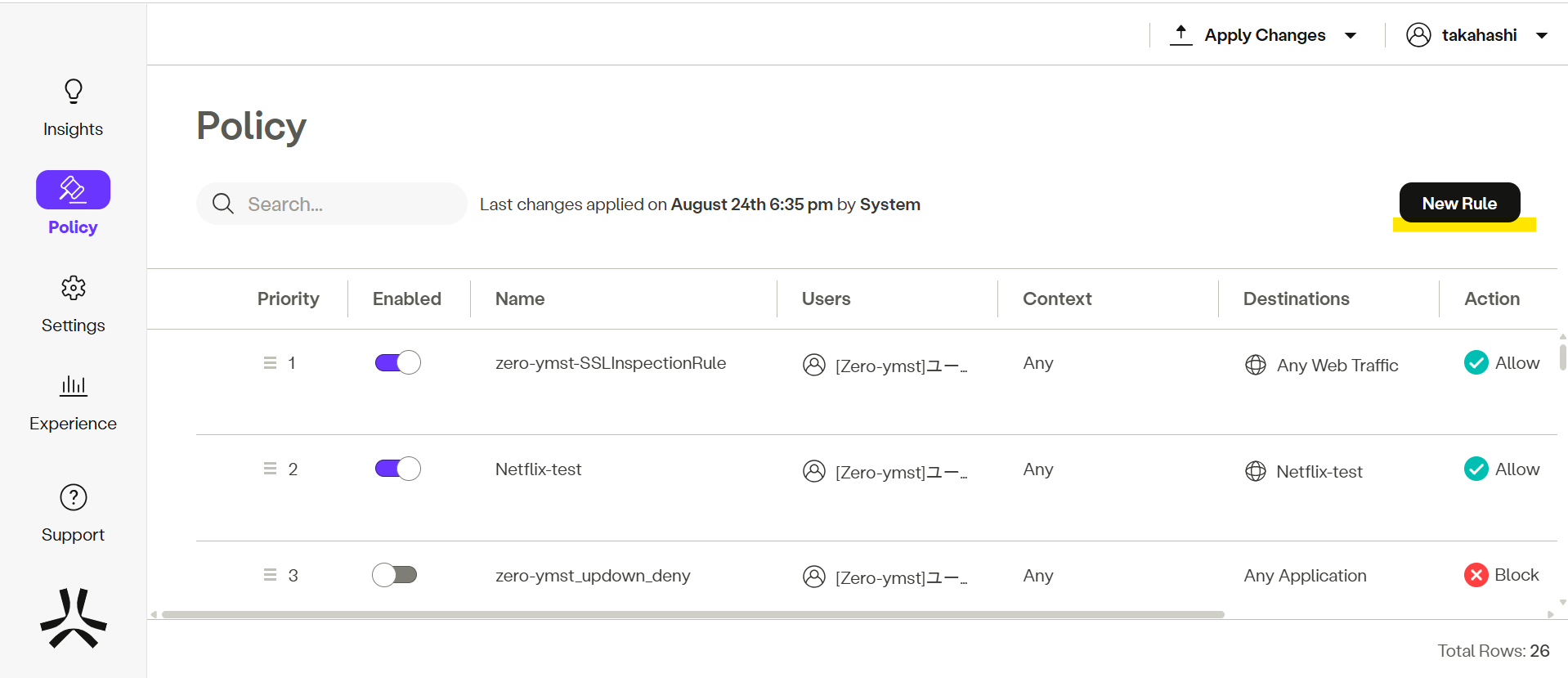

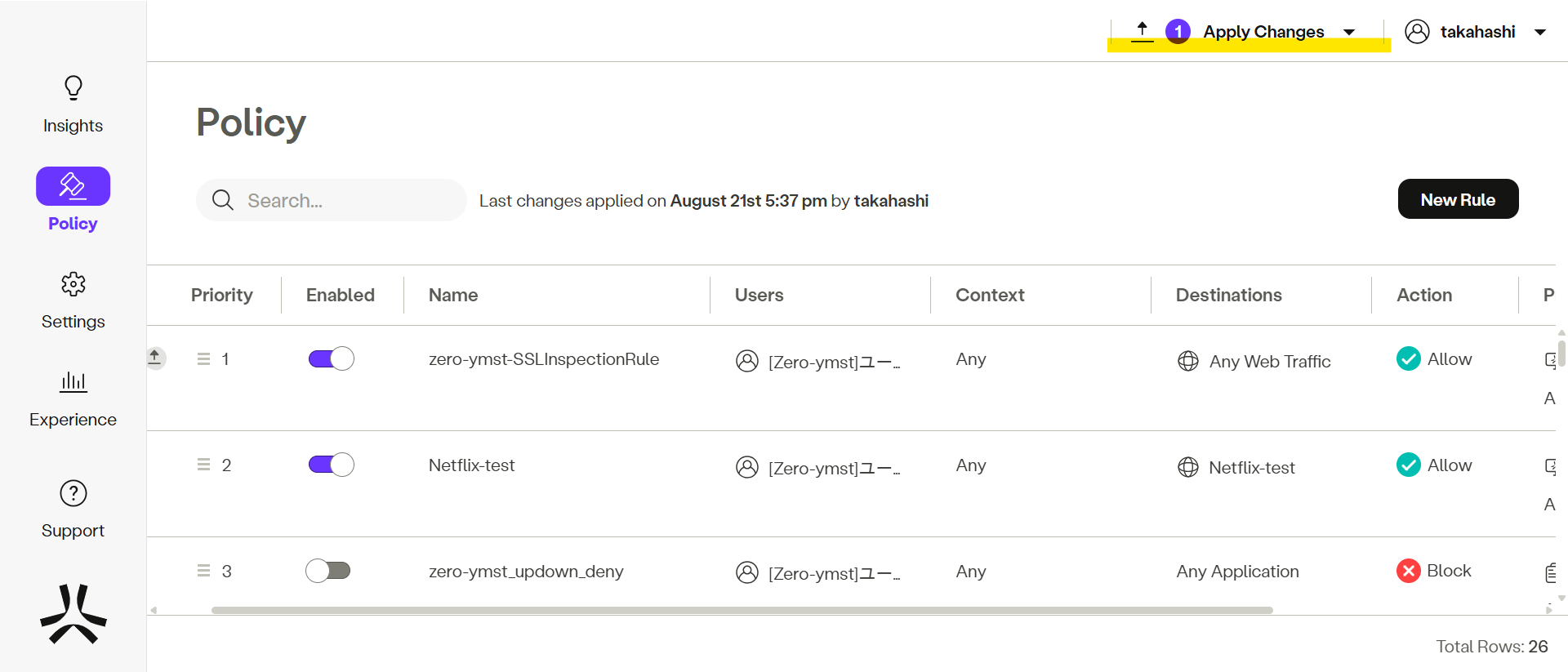

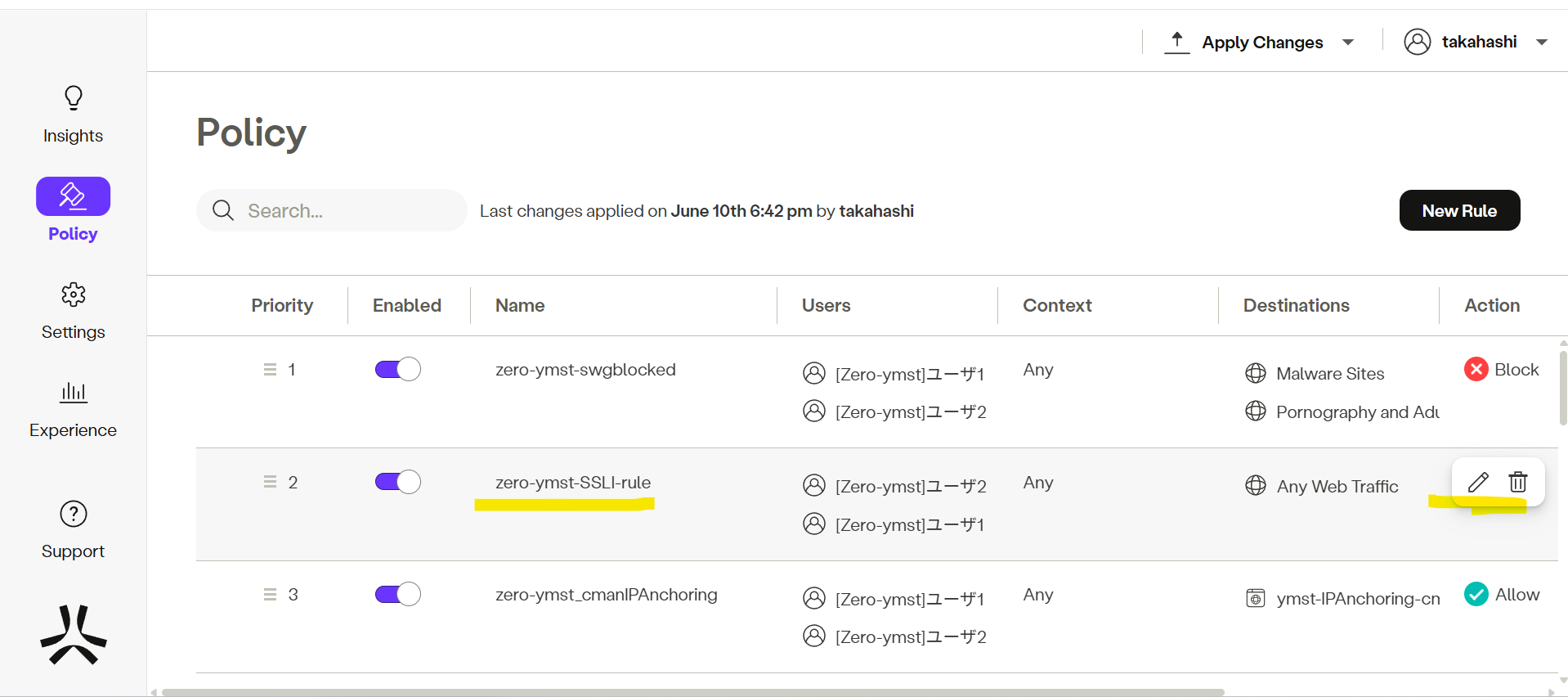

次にルールを作成します。

ルールは、どのような通信の時にどのような通信制御を行うか、を決めるものです。

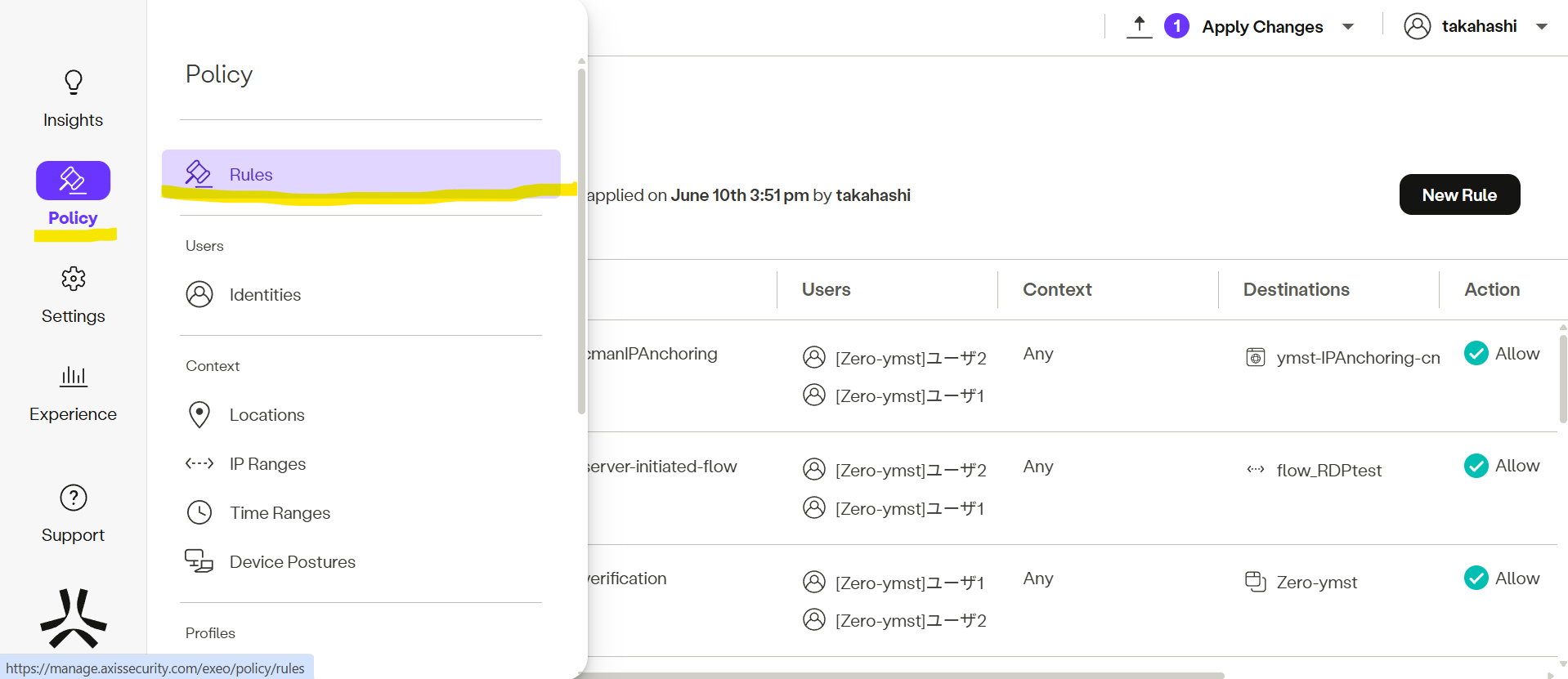

プロファイル作成後、作成したプロファイルを適用するポリシーを作成します。「Policy」下部、「Rules」を選択します

「New Rule」を押下し、新しいルールを作成します

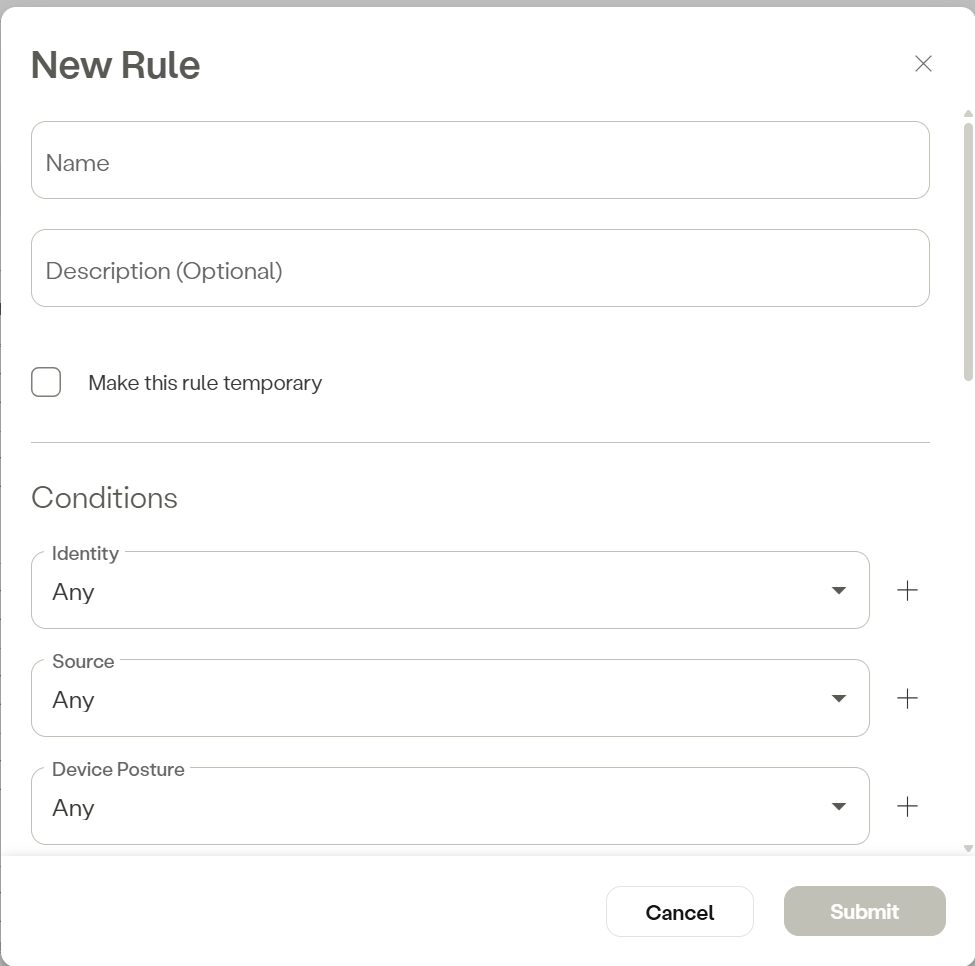

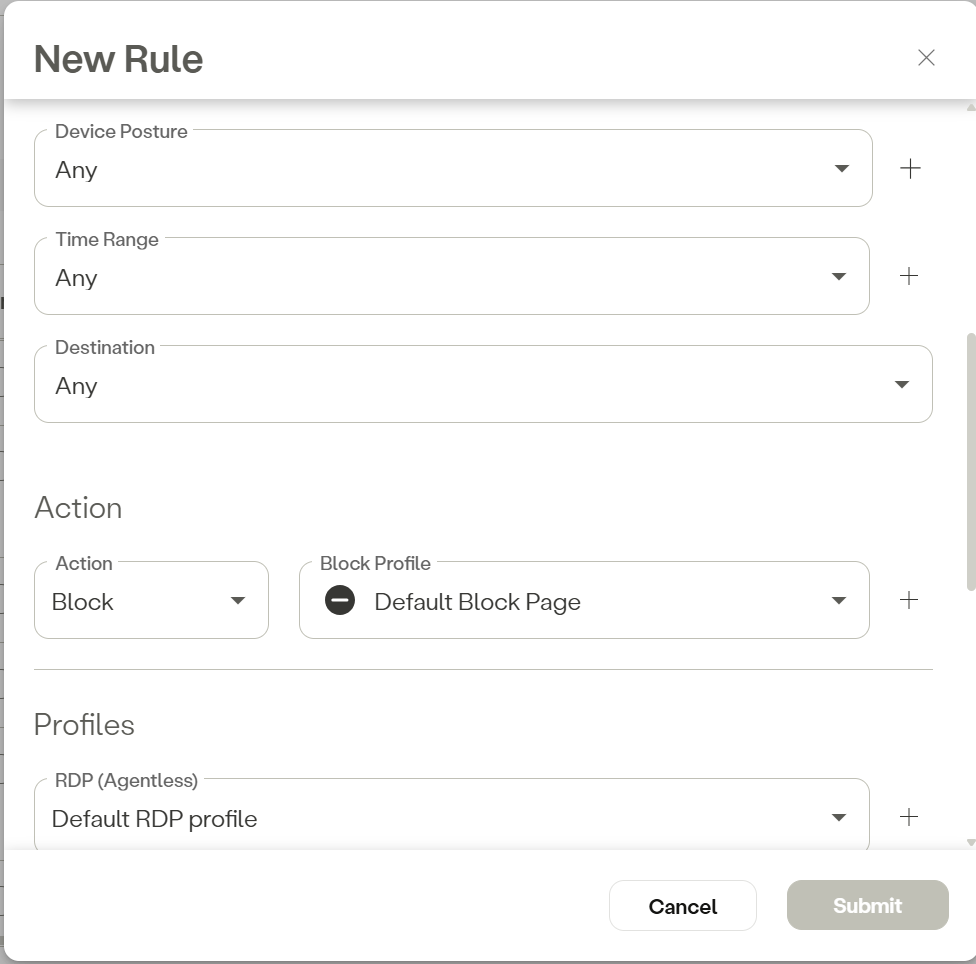

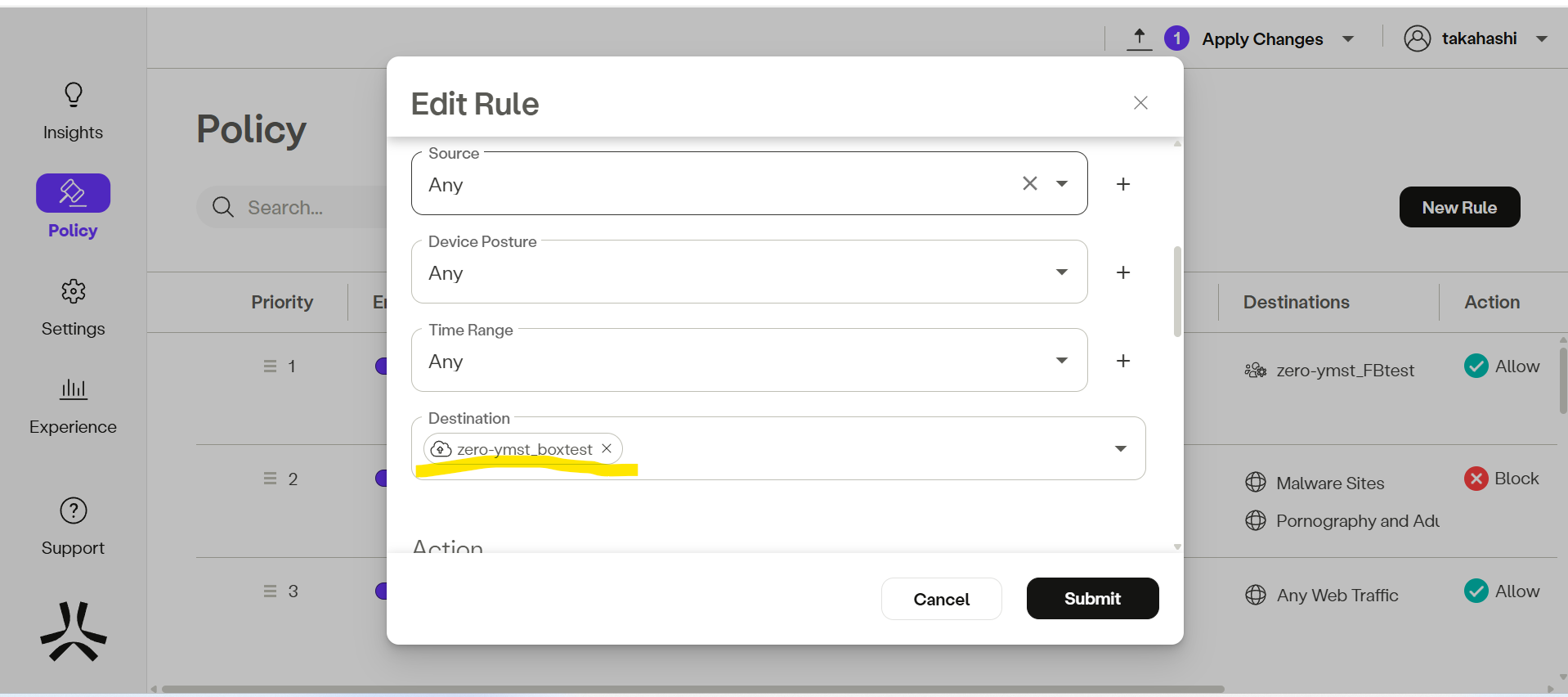

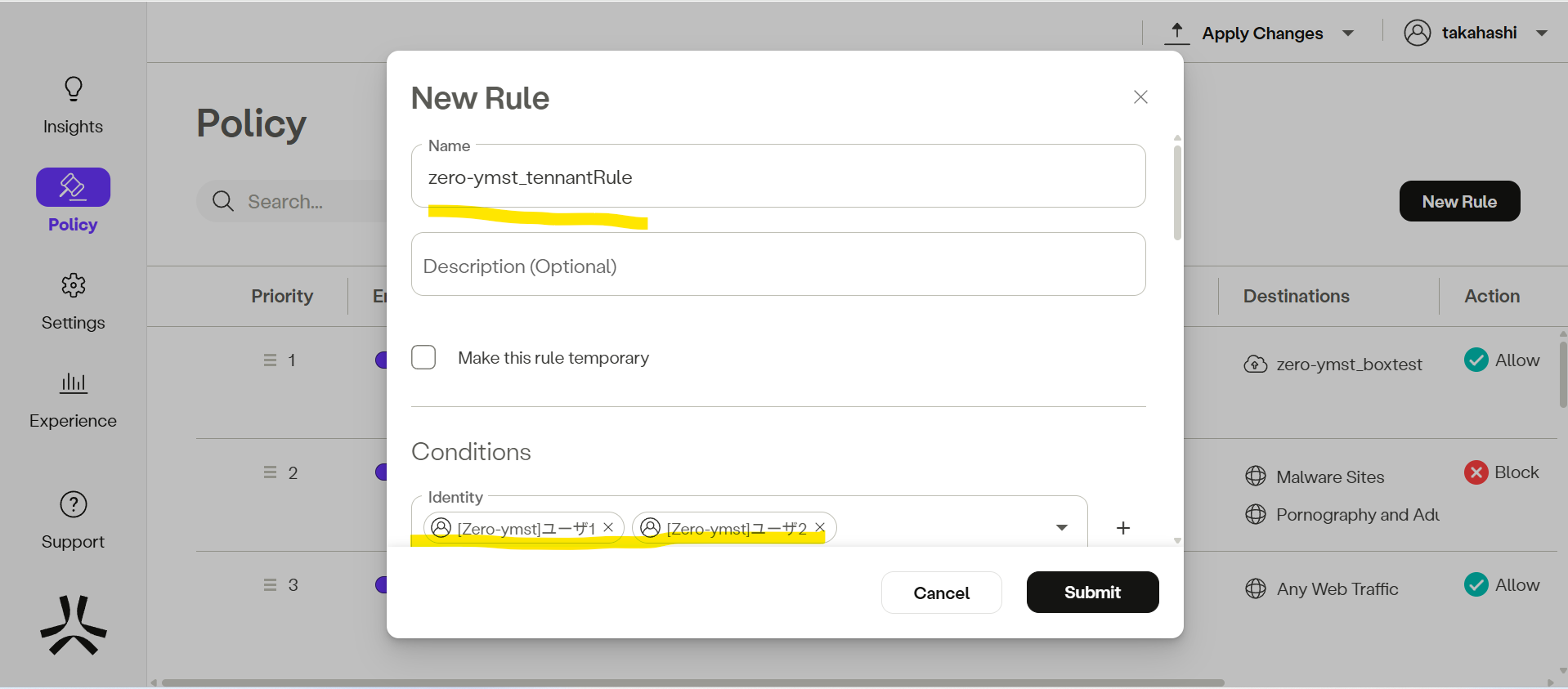

以下のようなポップアップが表示されます。

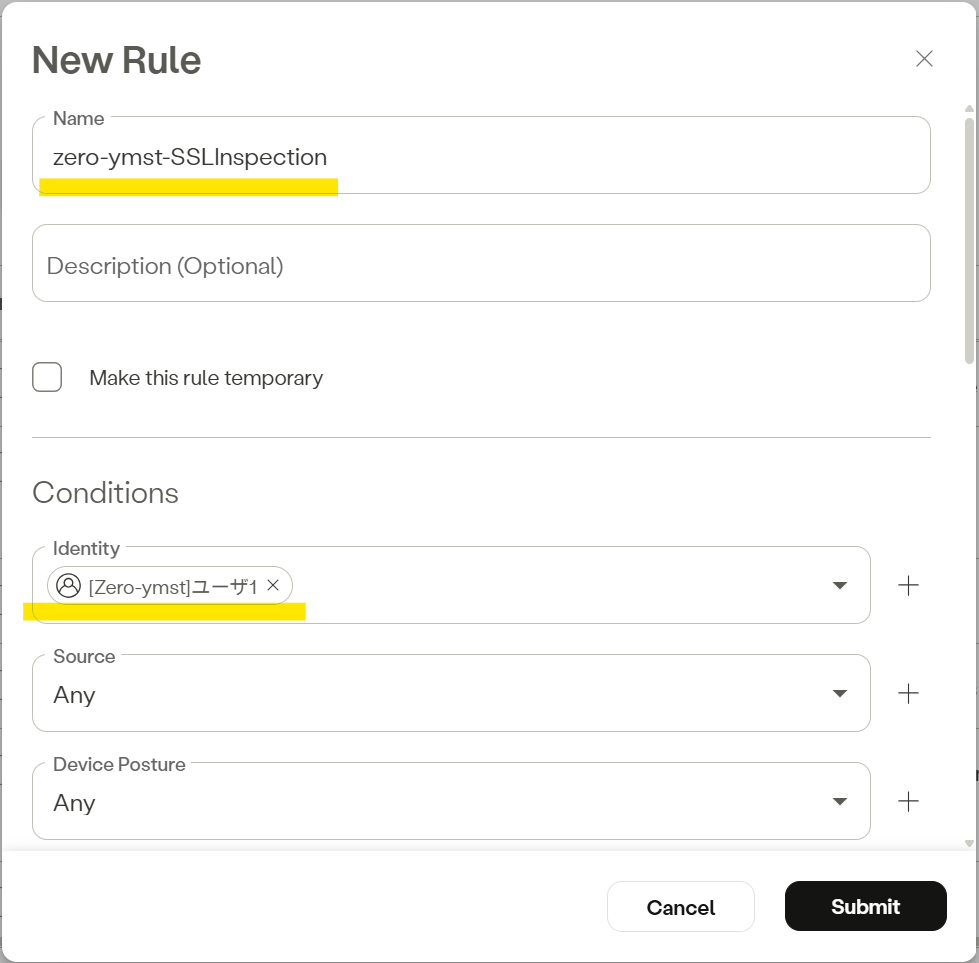

- Name:設定名です。

- Description (Optional):設定の説明を入れることができます。(任意)

- Make this rule temporary:一時的に有効にする設定の際はここを有効にします

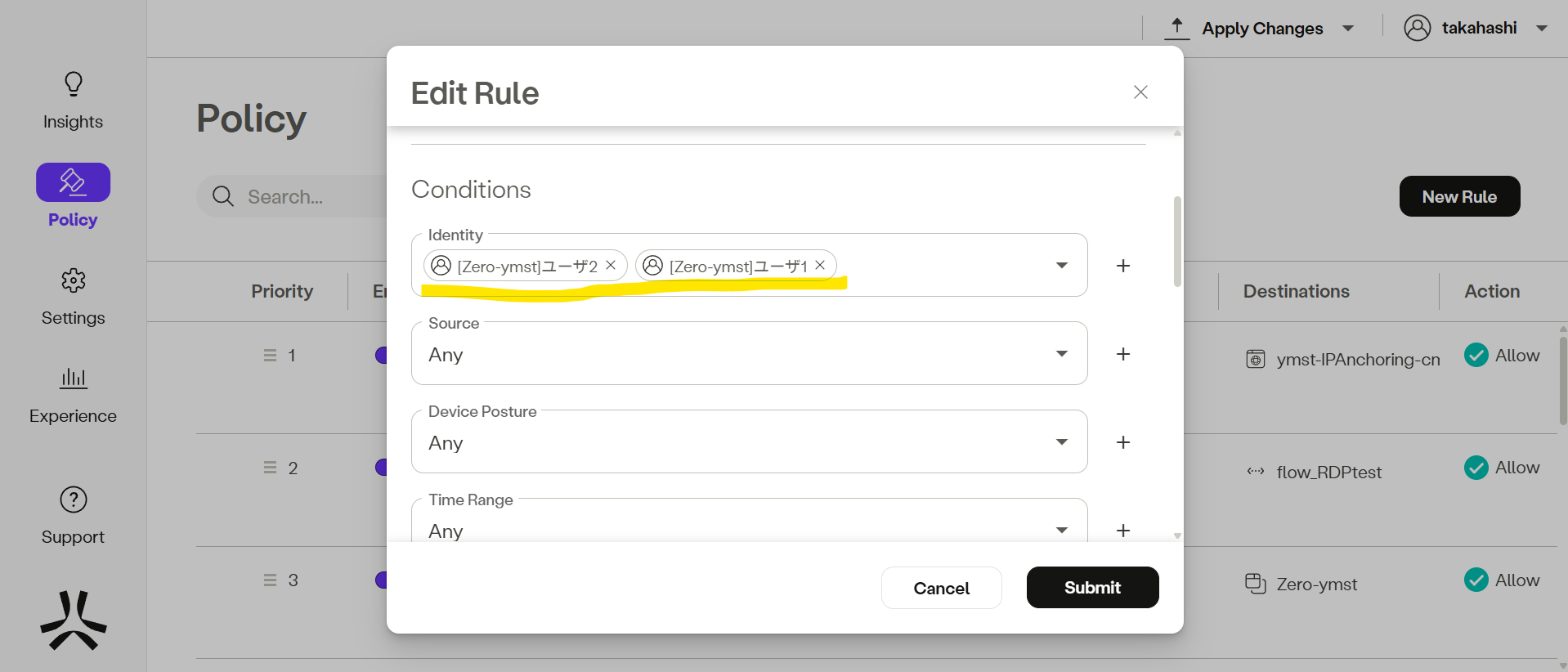

- Identity:対象ユーザやグループを選択します

- Source:通信の送信元でフィルターできます。(IPレンジや国、ロケーションなどを選択できます。)

- Device Posture:デバイスポスチャ機能を選択できます。

- Time Range:対象となる時間帯を選択できます。

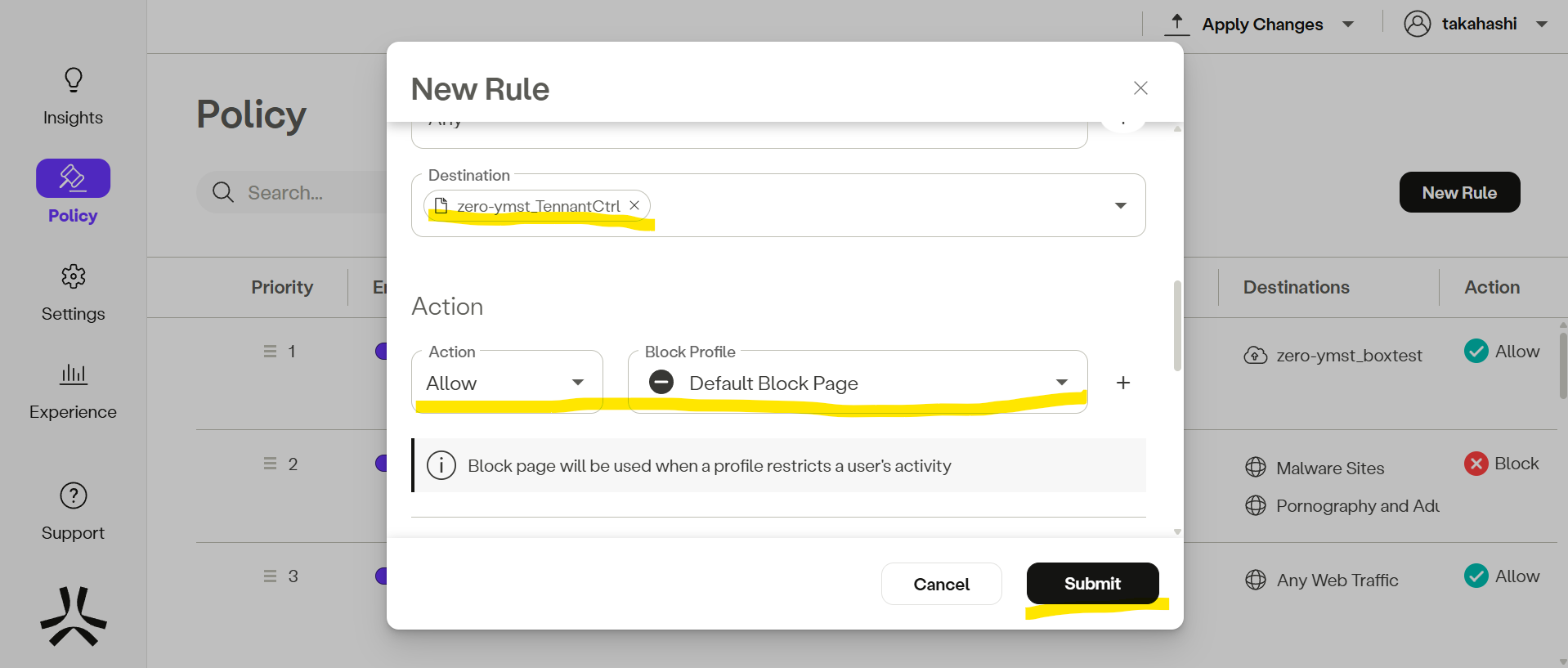

- Destination:通信の宛先をフィルターできます。

- Action:通信が作成したルールに合致した際、通信をブロックする、許可することができます。

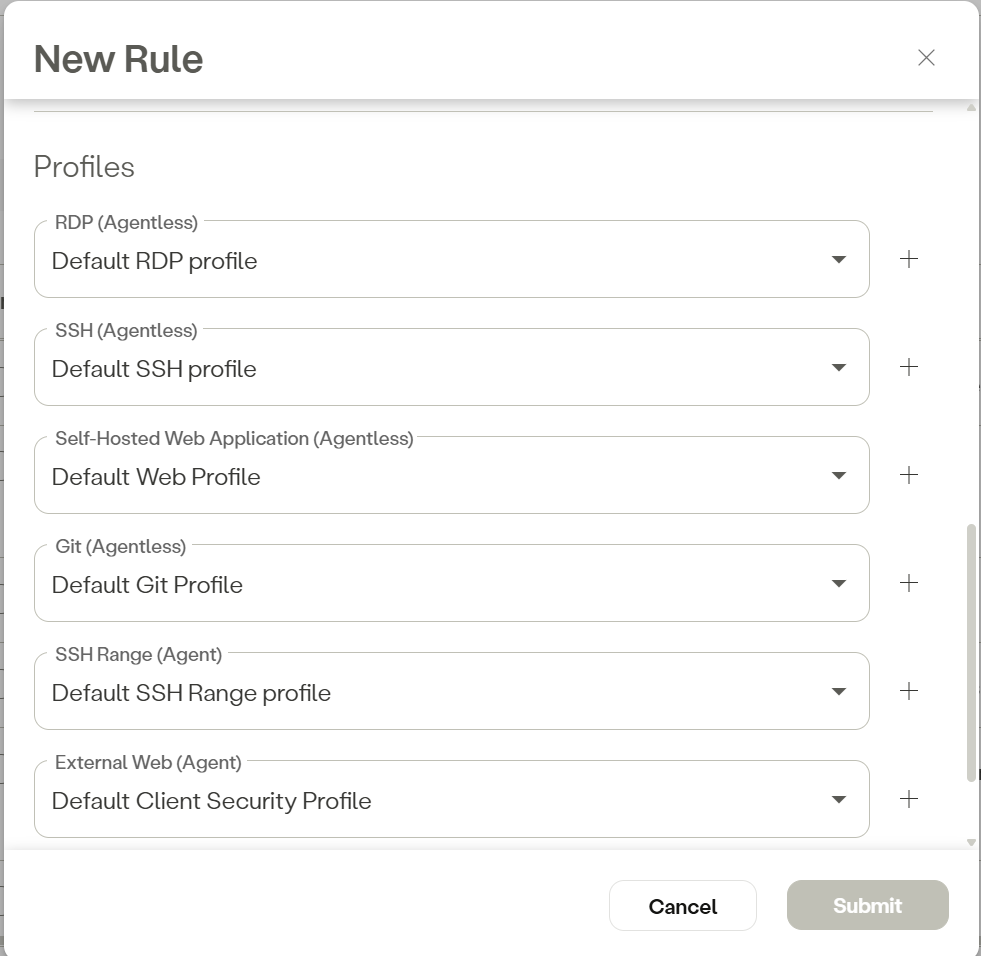

- Profiles:各種通信に関するプロファイルを適用する際は、ここで選択を行います。選択されない場合、デフォルトのプロファイルが利用されます。(各種プロファイルについての説明は割愛します。)

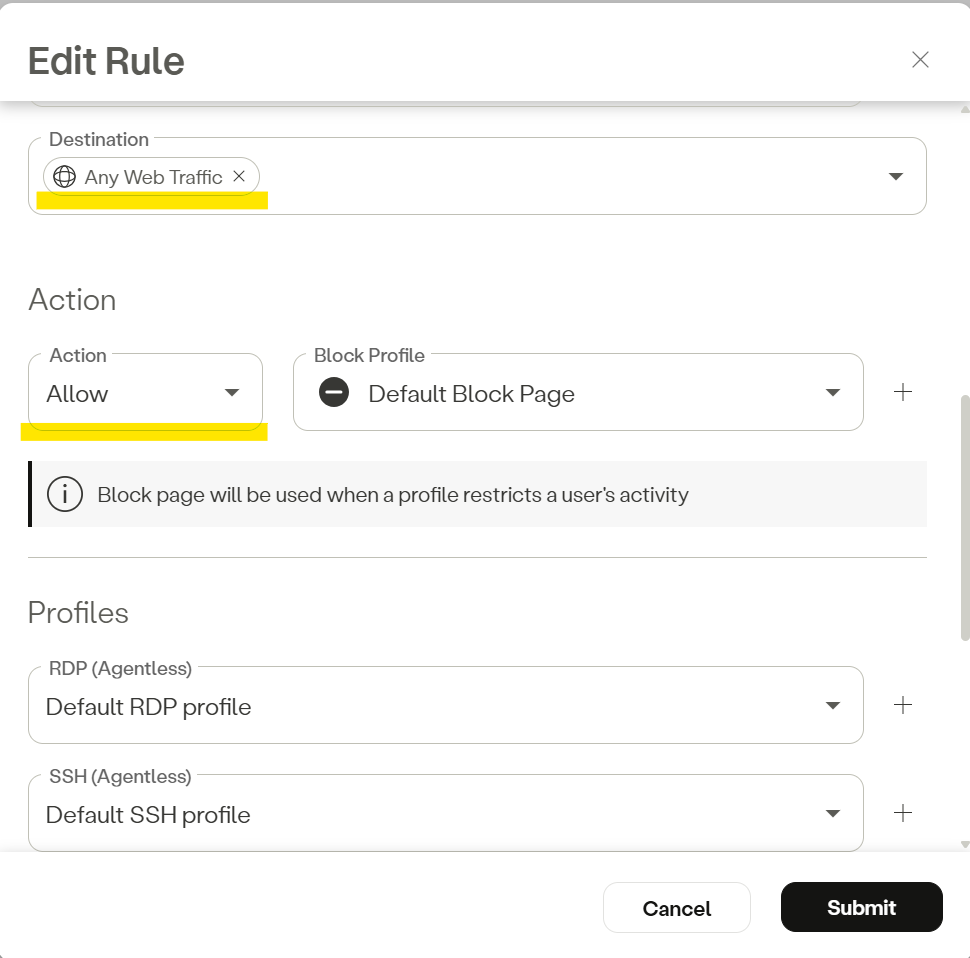

今回はNameに「zero-ymst-SSLinspection」、Identityは「[zero-tmst]ユーザ1」、Destinationは「Any Web Traffic」Actionは「Allow」、Profiles内のExternal Webは先ほど作成した「zero-ymst_SSLIAllow」を選択します。選択後、Submitを選択します。

([zero-tmst]ユーザ1のすべてのWebトラフィックを許可しつつ、通信内容に対してはSSLインスペクションを実施する、といったルールになります。)

Apply Changesを押下し、設定を保存します。

3-1-3.SSL Inspectionの反映確認方法

以上でSSLインスペクションの簡単な設定は完了ですので、実際の端末上で動作を確認しましょう

端末上でwebブラウザを開き、(今回はGoogle Chromeで実施します)google.comなどのサイトを開きます。 URLの左下のマークを選択し、「このサイトは保護されています」と書かれているところを押下します。

「証明書は有効です」と書かれた場所を押下すると、証明書ビューアが開きます。ここで、発行元が「Axis Security」となったことを確認してください。

3-2.Threat Protectionの有効化

Threat Protection機能とは、高リスクなWebサイトや新規登録サイトへのアクセスを、脅威インテリジェンス機能によって自動的に検知・ブロックする機能です。

3-2-1.Threat Protection未設定時の動作確認。

現在、webブラウジングの際にThreat Protectionを有効にしていませんが、この状態での動作を確認します。

検証端末でテスト用のボットネットサイト「examplebotnetdomain.com」にアクセスします。

通信はブロックされず、テストページが表示されてしまいました。

(表示される画面)

3-2-2.Threat Protectionの設定方法

Aruba SSEの管理コンソール「https://auth.axissecurity.com/」に管理者アカウントでログインします

「Policy」下部、「Profile」カテゴリ内「External Web」を選択します

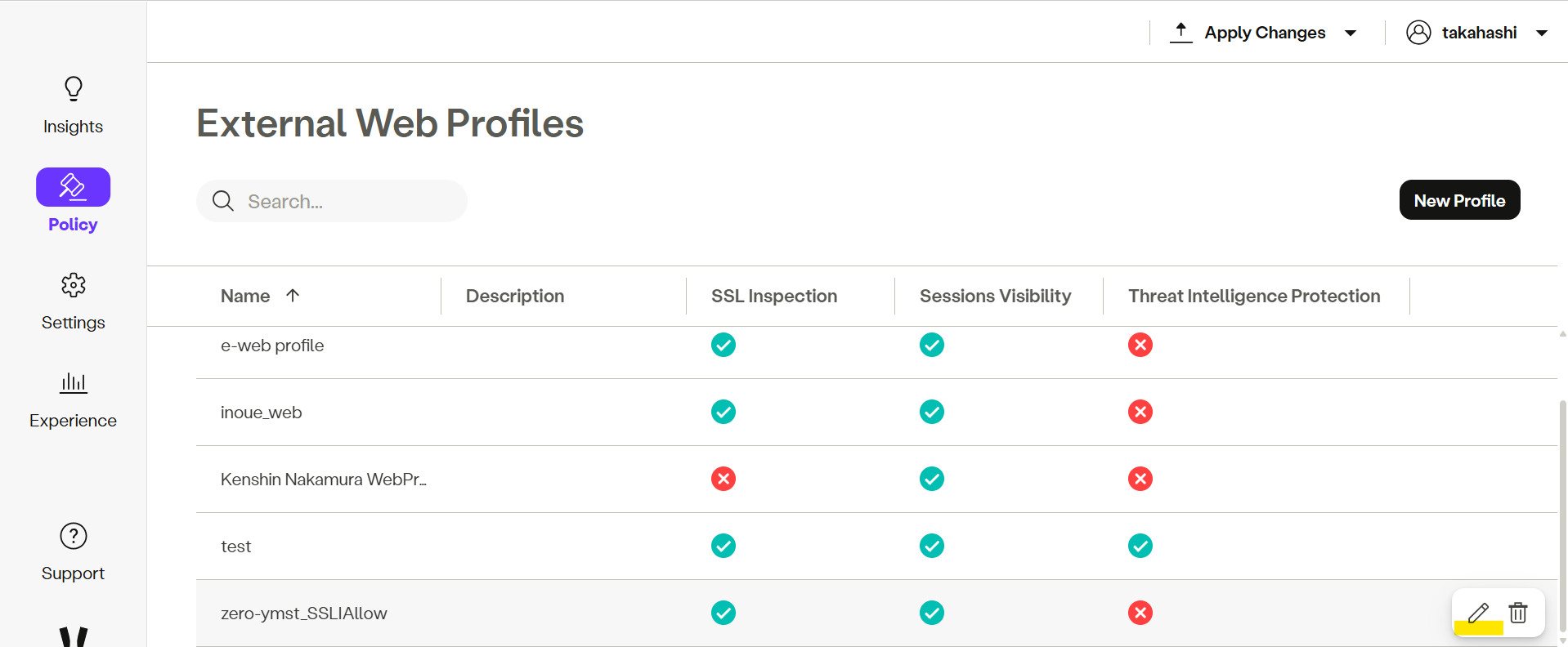

先ほど作成したプロファイルを編集し、Threat Protectionを有効にします。

先ほど作成した「zero-ymst_SSLAllow」にカーソルを合わせます

ペンマークを押下し、編集を行います。

「Enable Threat Intelligence Protection」をオンにし、Okを選択します。

Apply Changes を押下し、設定を保存します。

3-2-2.Threat Protectionの確認方法

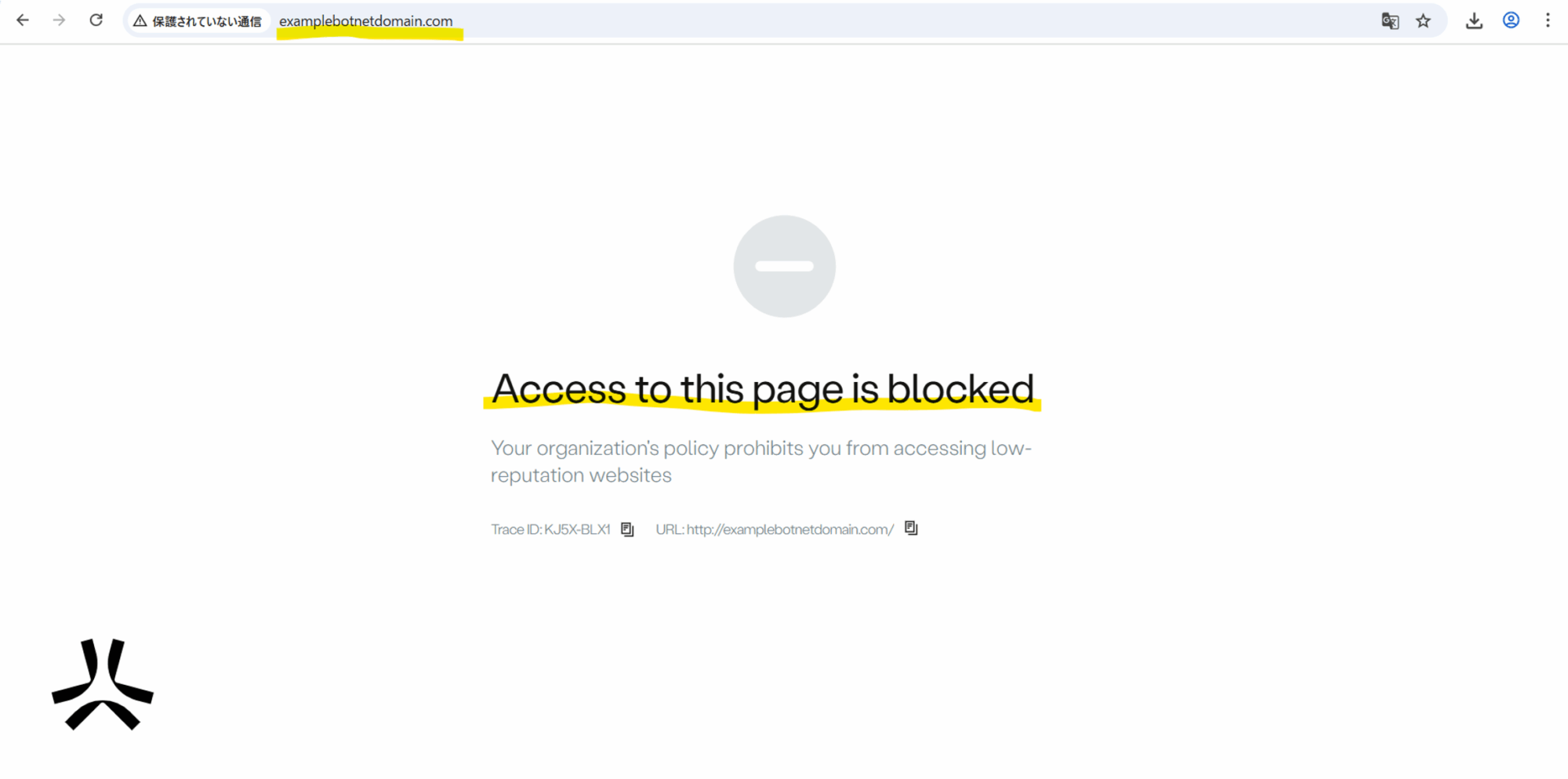

構築が完了したので、検証端末でテスト用のボットネットサイト「examplebotnetdomain.com」にアクセスしてみます。

先ほどはアクセスできたwebページへのアクセスがブロックされました。

このサイトは、低評価のwebサイトのためブロックされています。

3-3.Category Filter

Category Filterを利用することで、特定のwebカテゴリに合致するサイトに対し、ブロックすることができます。

3-3-1.Category Filter設定前動作

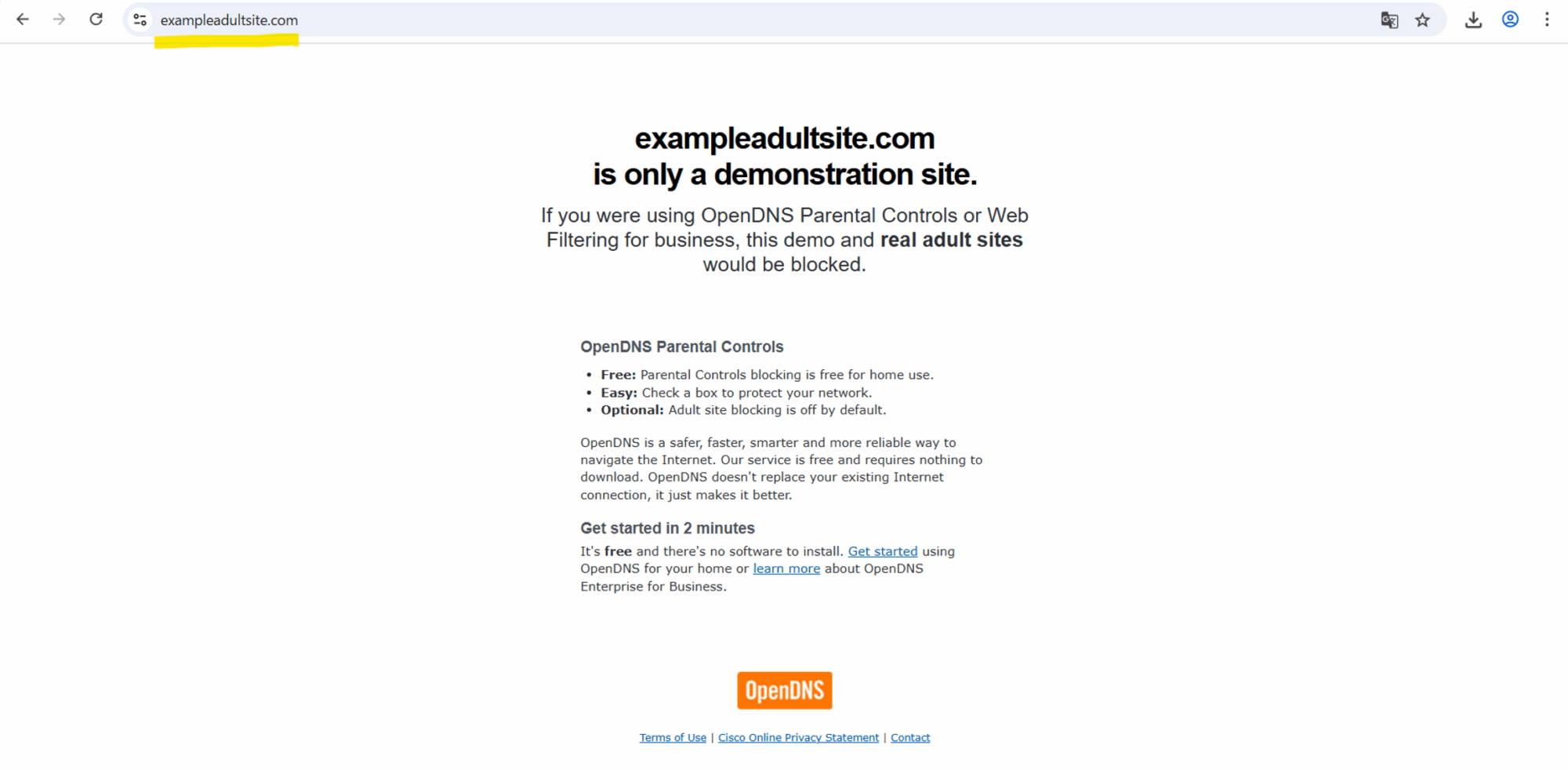

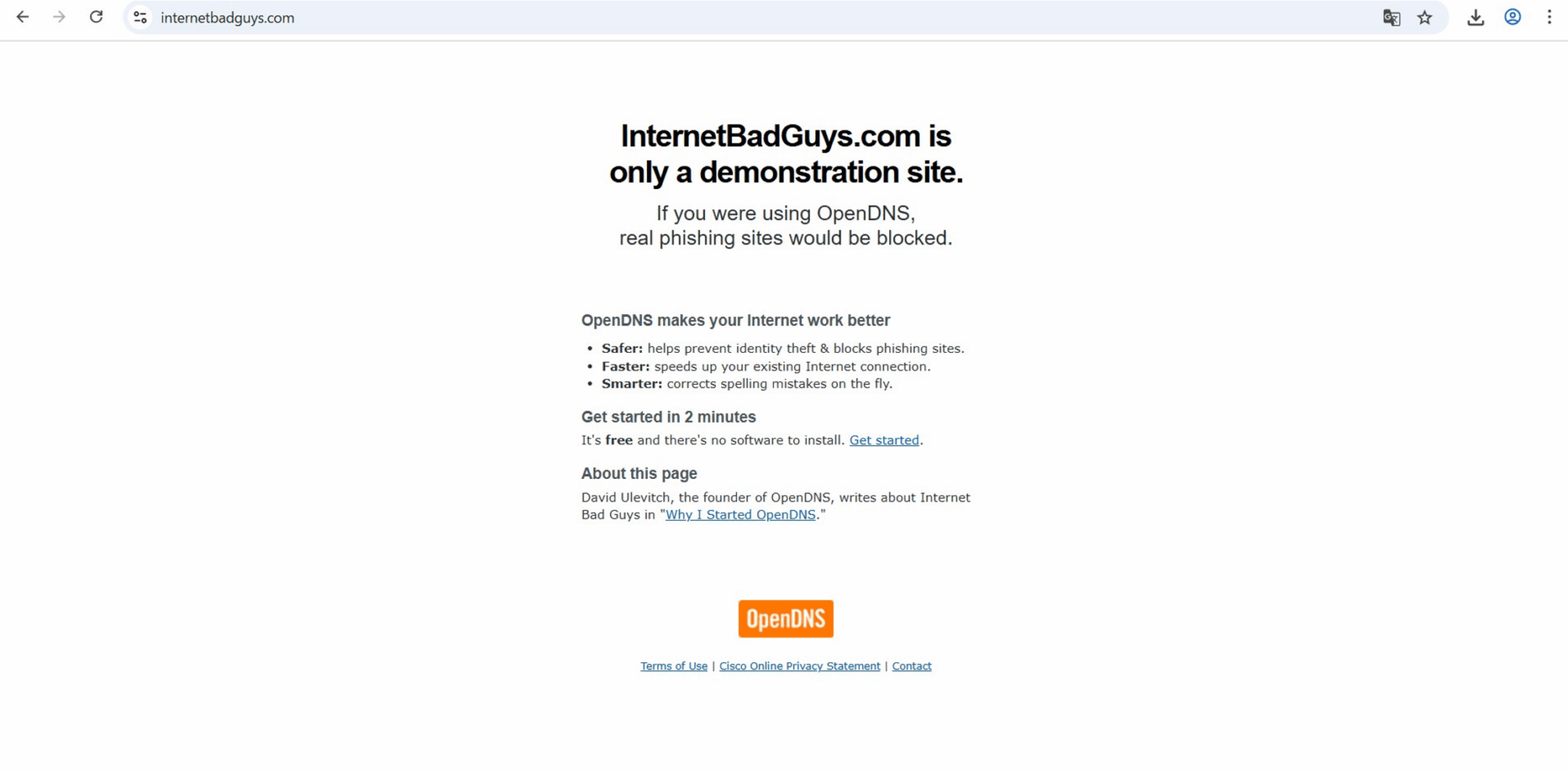

Category Filterを設定せずに、試しに「exampleadultsite.com」、「internetbadguys.com」というサイトにアクセスしてみます。

すると、下記のようにブロックされずにアクセスできてしまいます。

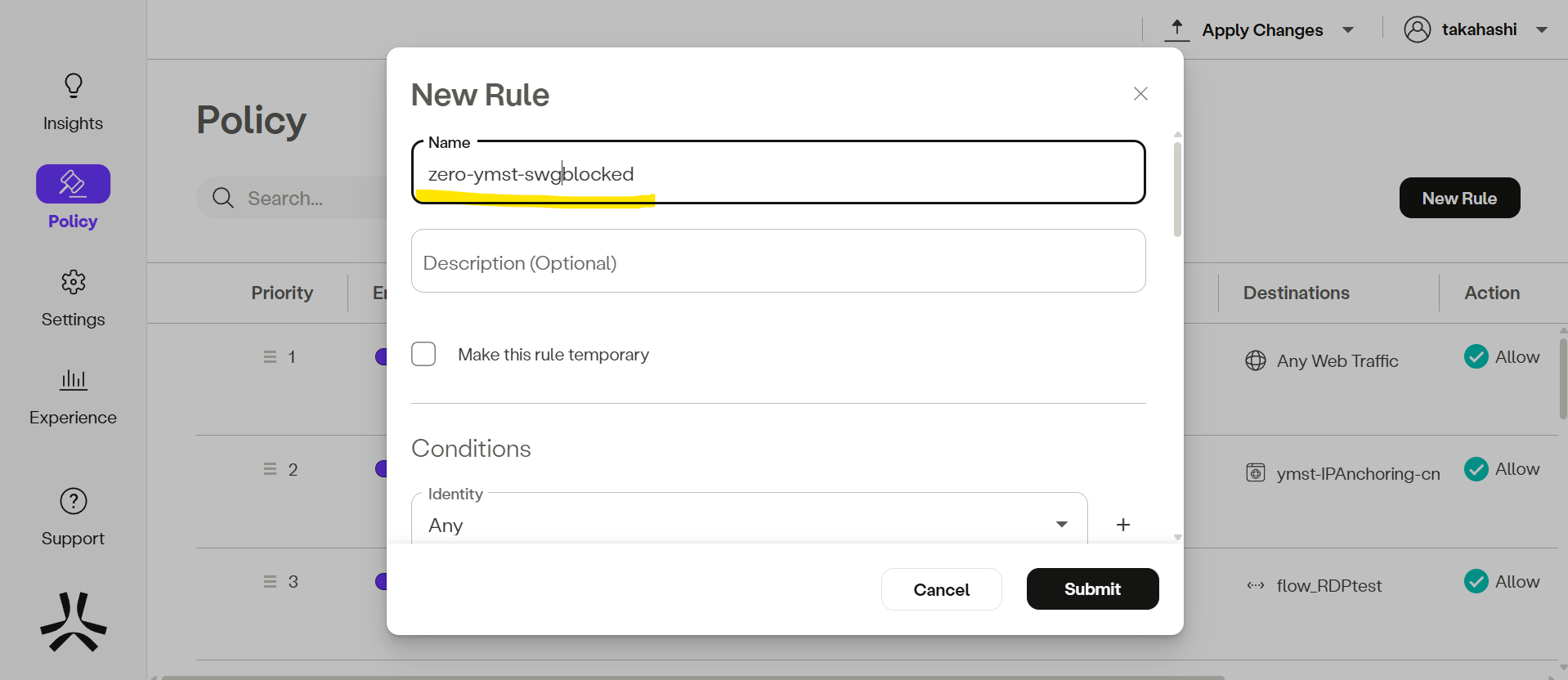

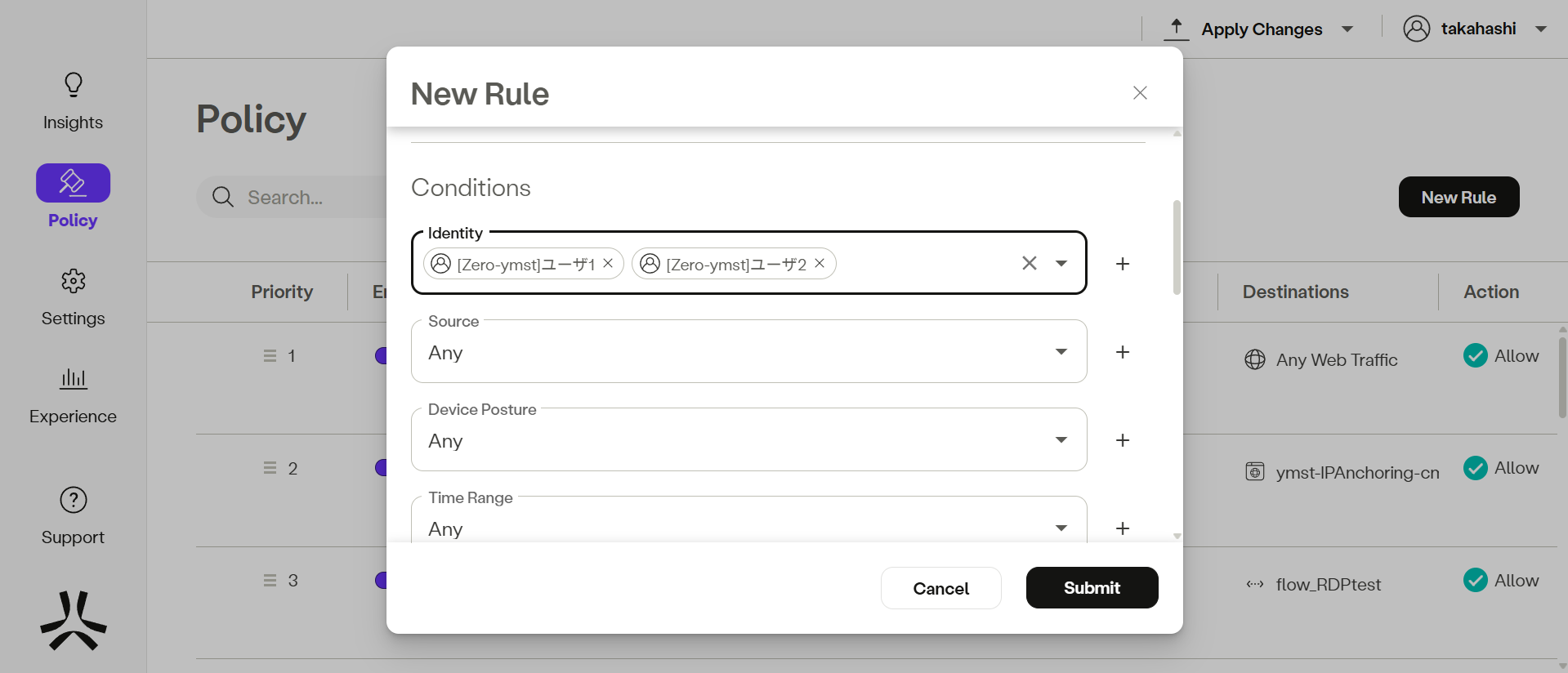

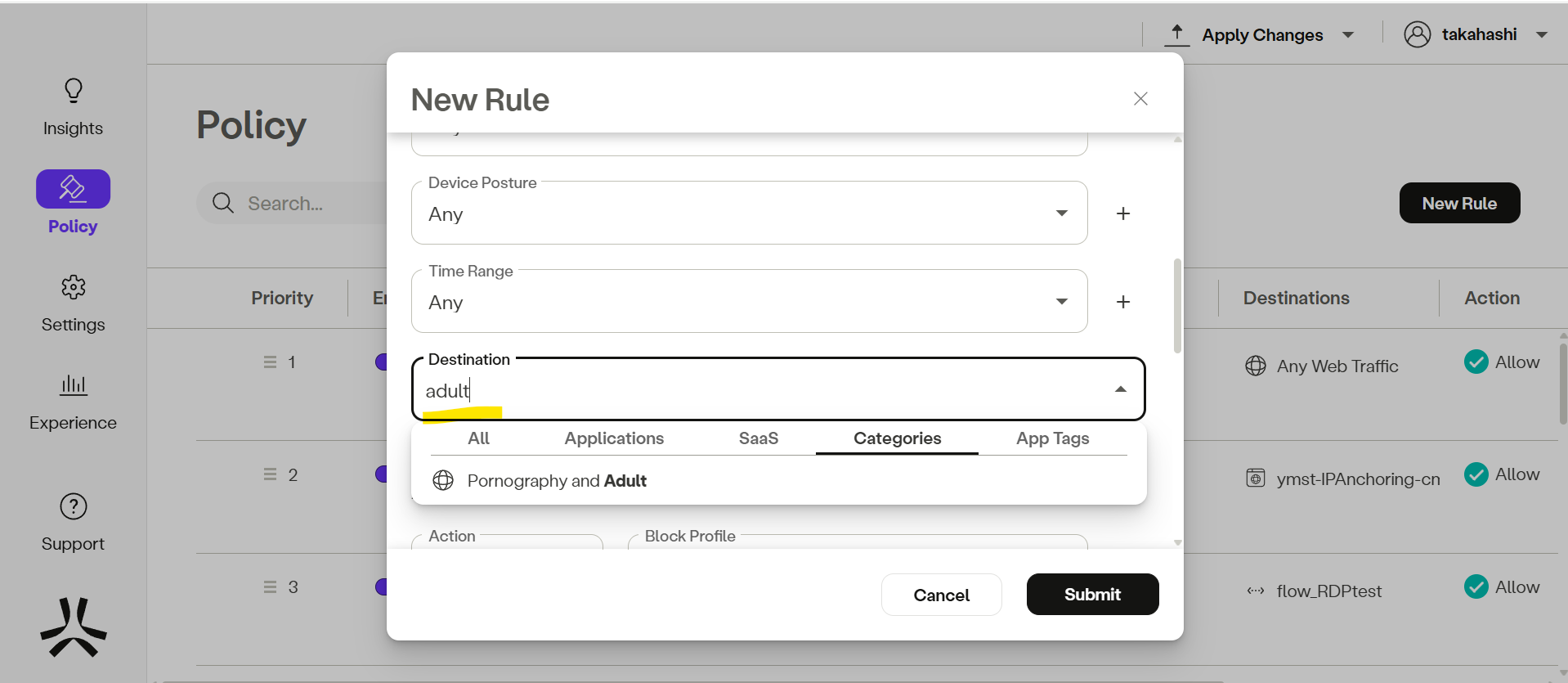

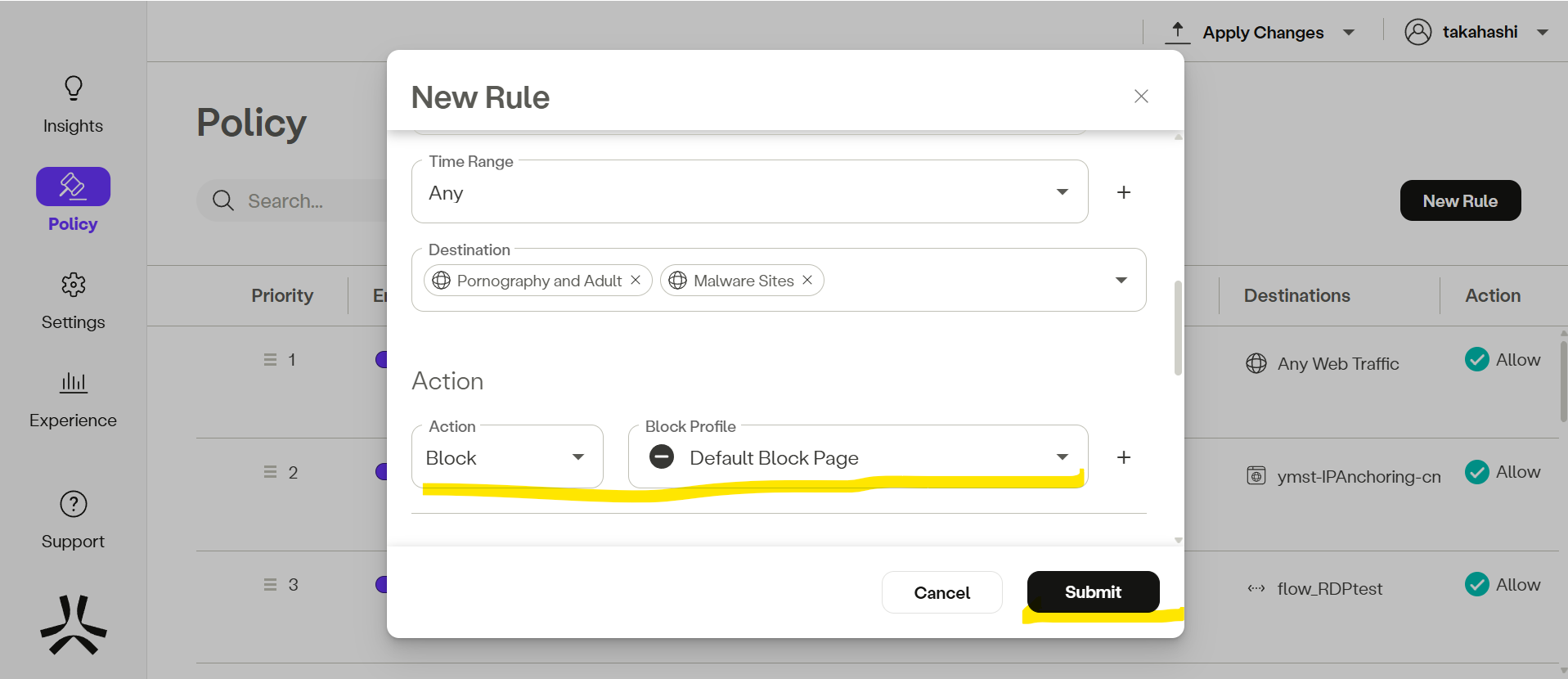

3-3-2.Category Filter設定

Policy >Rulesに移動し、New Rulesを作成

Nameに設定名を入力

Identityに設定をおこなうユーザを選択

「Destination」>「Categories」より、ブロックするフィルターを選択します

(今回は「Pornography and Adult」を選択します)

ActionをBlockに設定し、Submitを押下します。

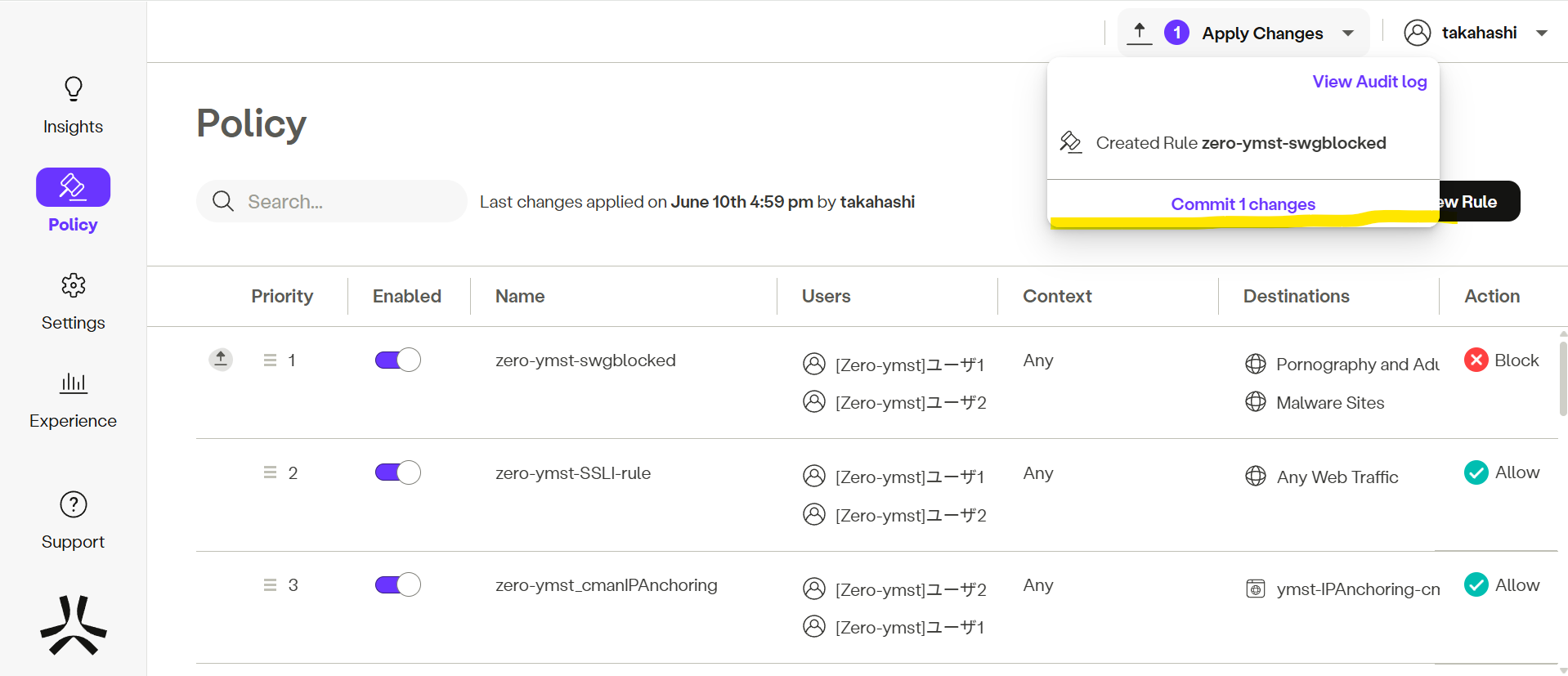

1-6.Commit 1 Changesで設定保存

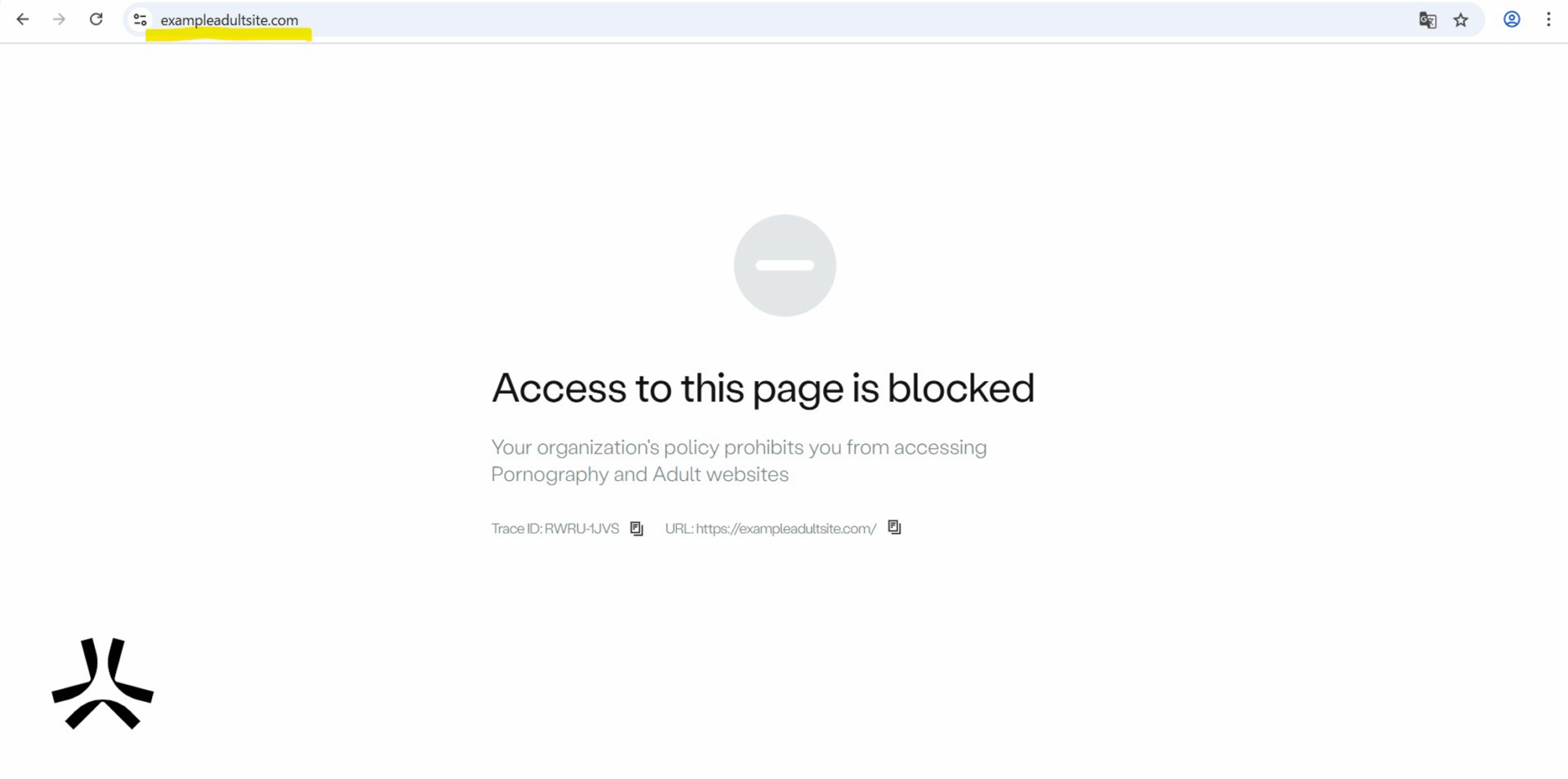

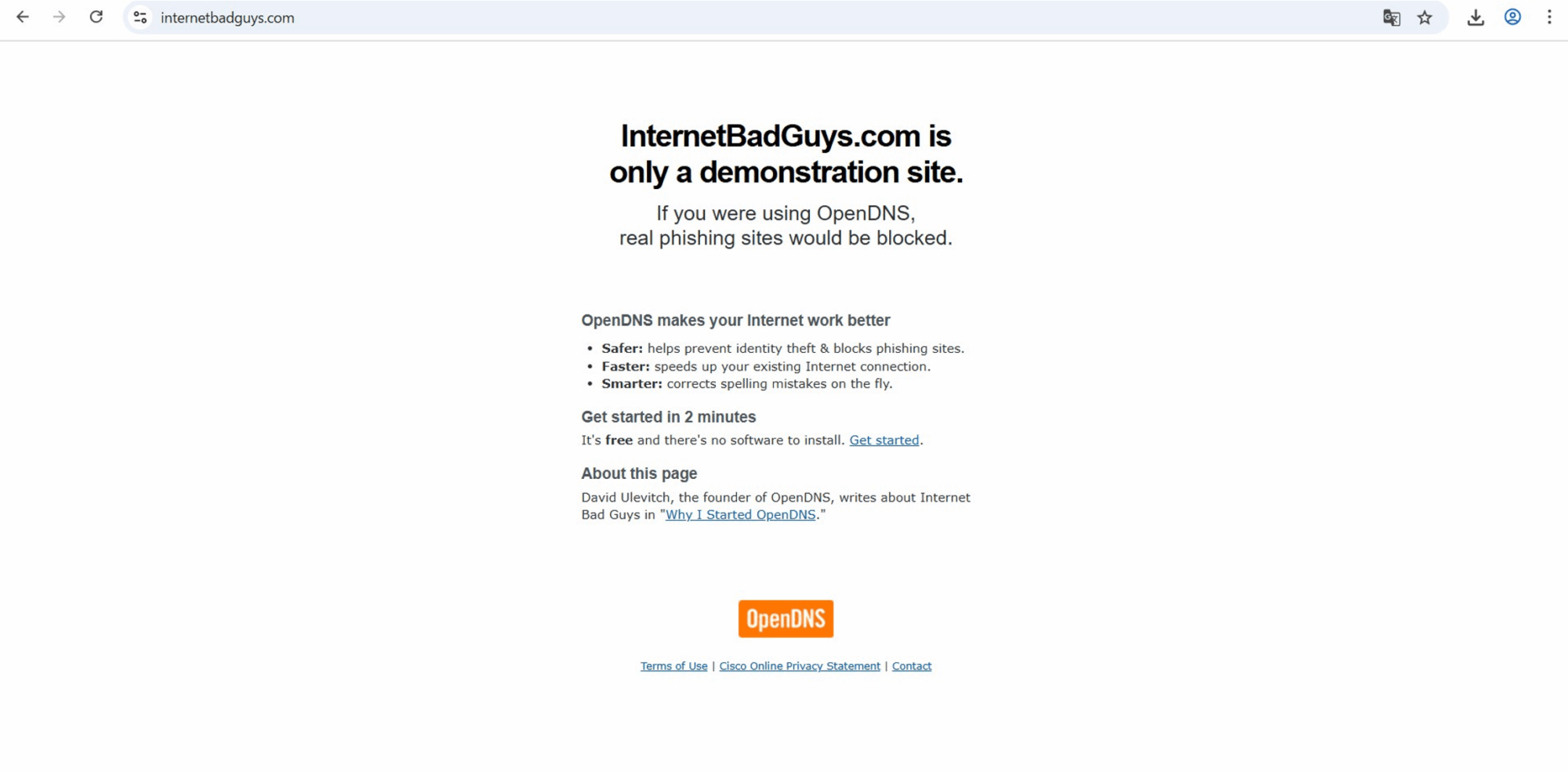

3-3-3.Category Filterの確認方法

端末でそれぞれのカテゴリのwebサイトを確認するします。

先ほどブロックされたアダルトサイトカテゴリのテストサイト(exampleadultsite.com)にアクセスした際、ポリシーによってアクセスがブロックされました。

ブロックしていないフィッシングサイトカテゴリのテストページ(internetbadguys.com)へアクセスした場合は、引き続きブロックされずにサイトが閲覧できることが確認できました。

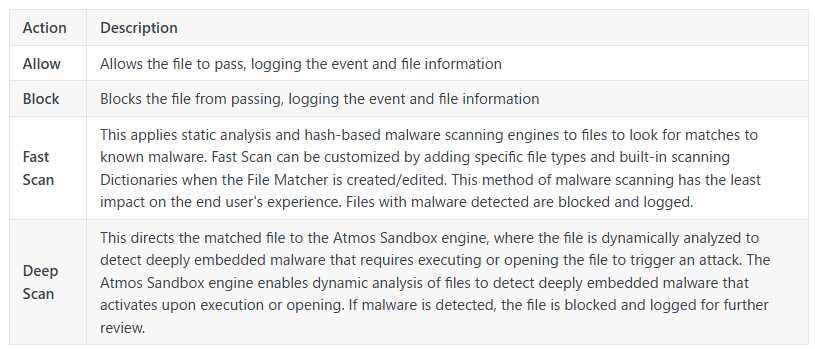

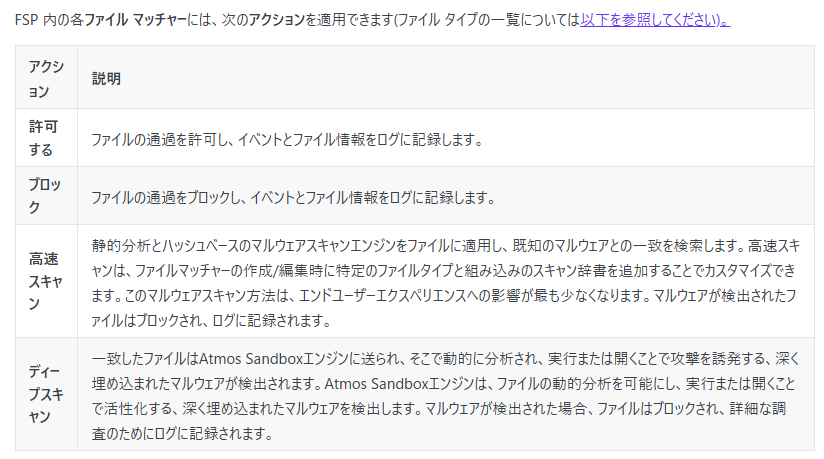

3-4.File Security機能(ファストスキャン)

Aruba SSEにはユーザのファイルのアップロード、ダウンロードに対してスキャンを行い、

被疑ファイルにウィルスやマルウェアがないかをスキャンする機能があります。

スキャンにはファストスキャン(静的スキャン)とディープスキャン(動的スキャン)があります。

参考:https://docs.axissecurity.com/docs/file-security-actions

↓和訳

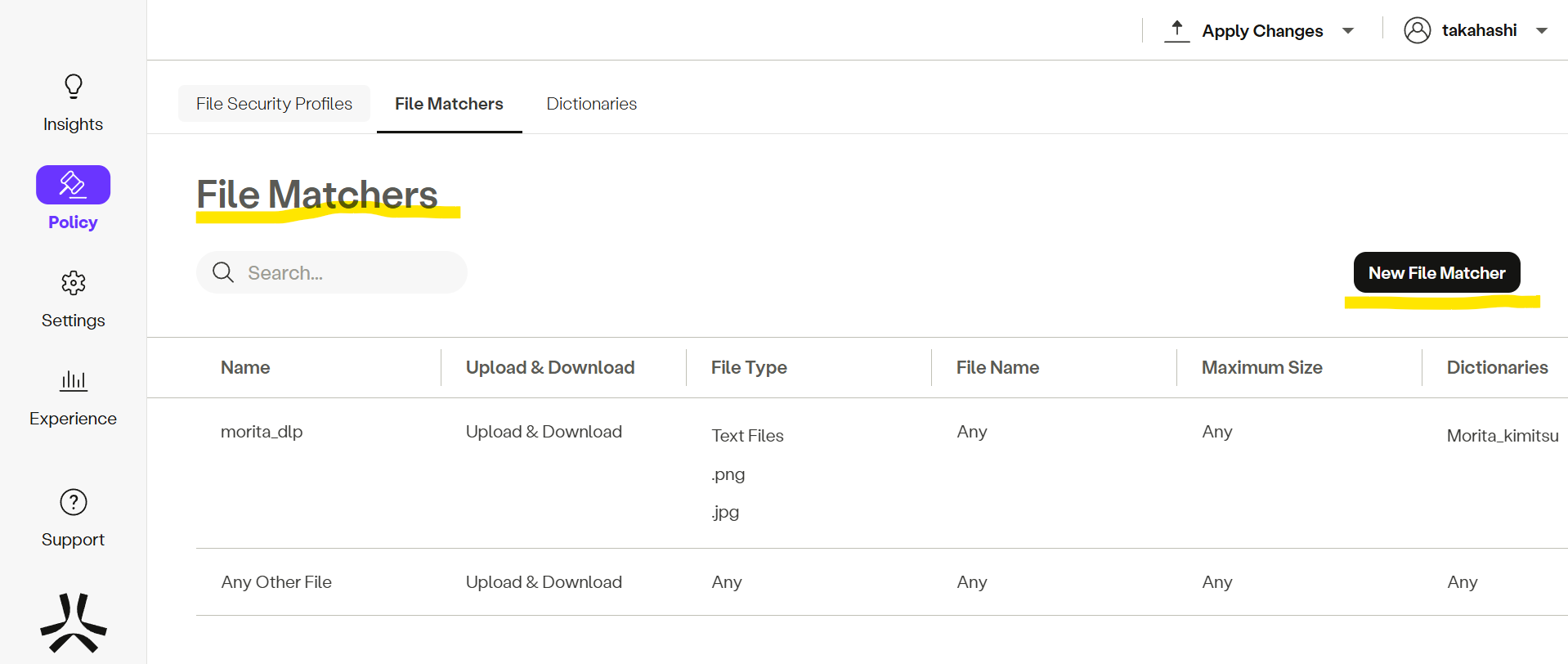

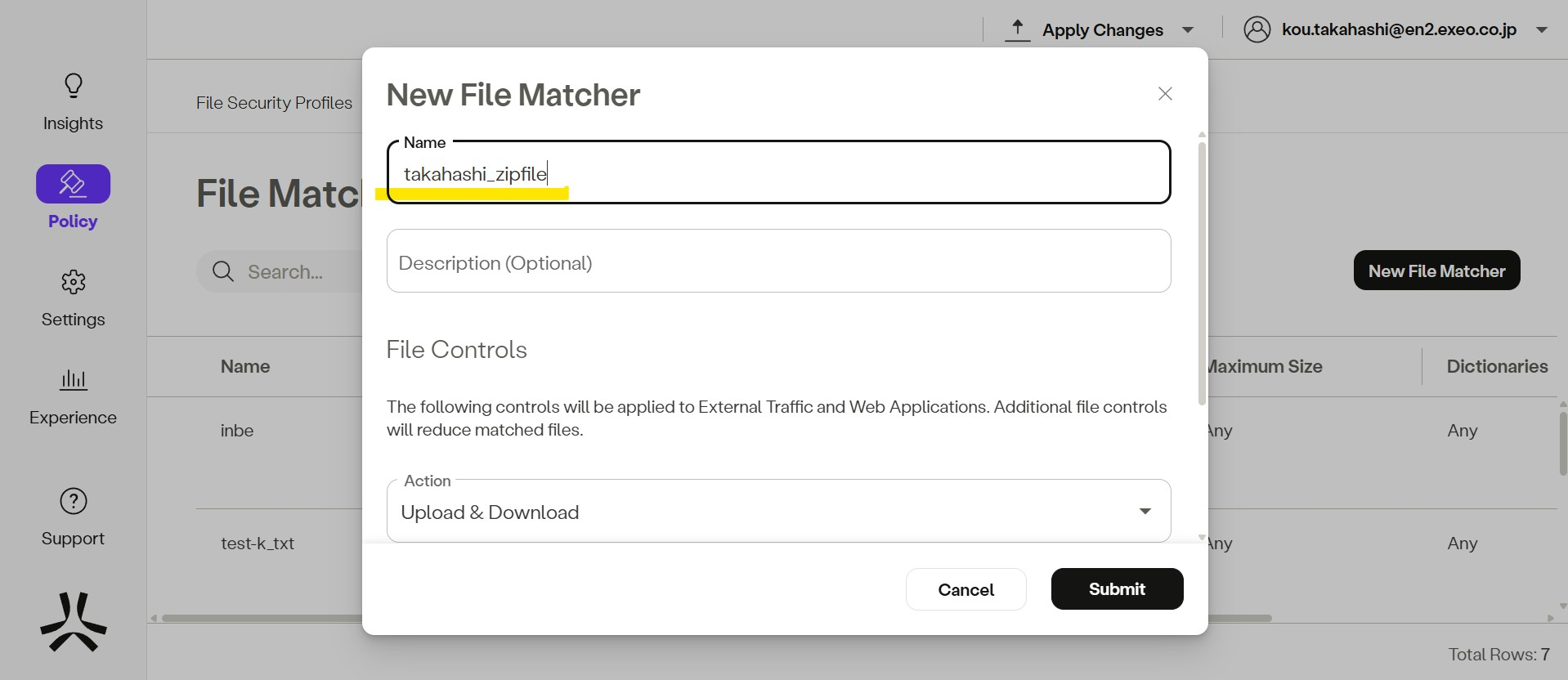

3-4-1.設定方法

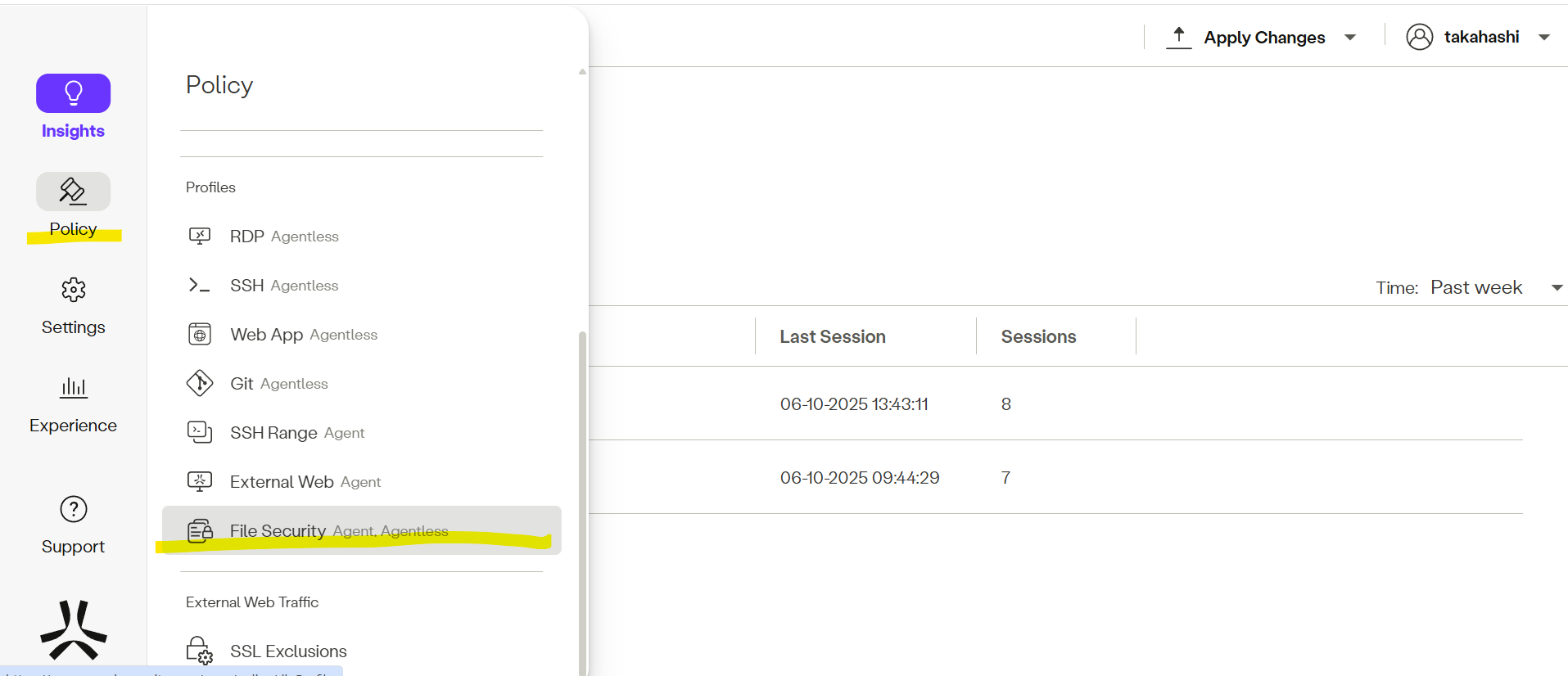

Policy> File Security を選択します。

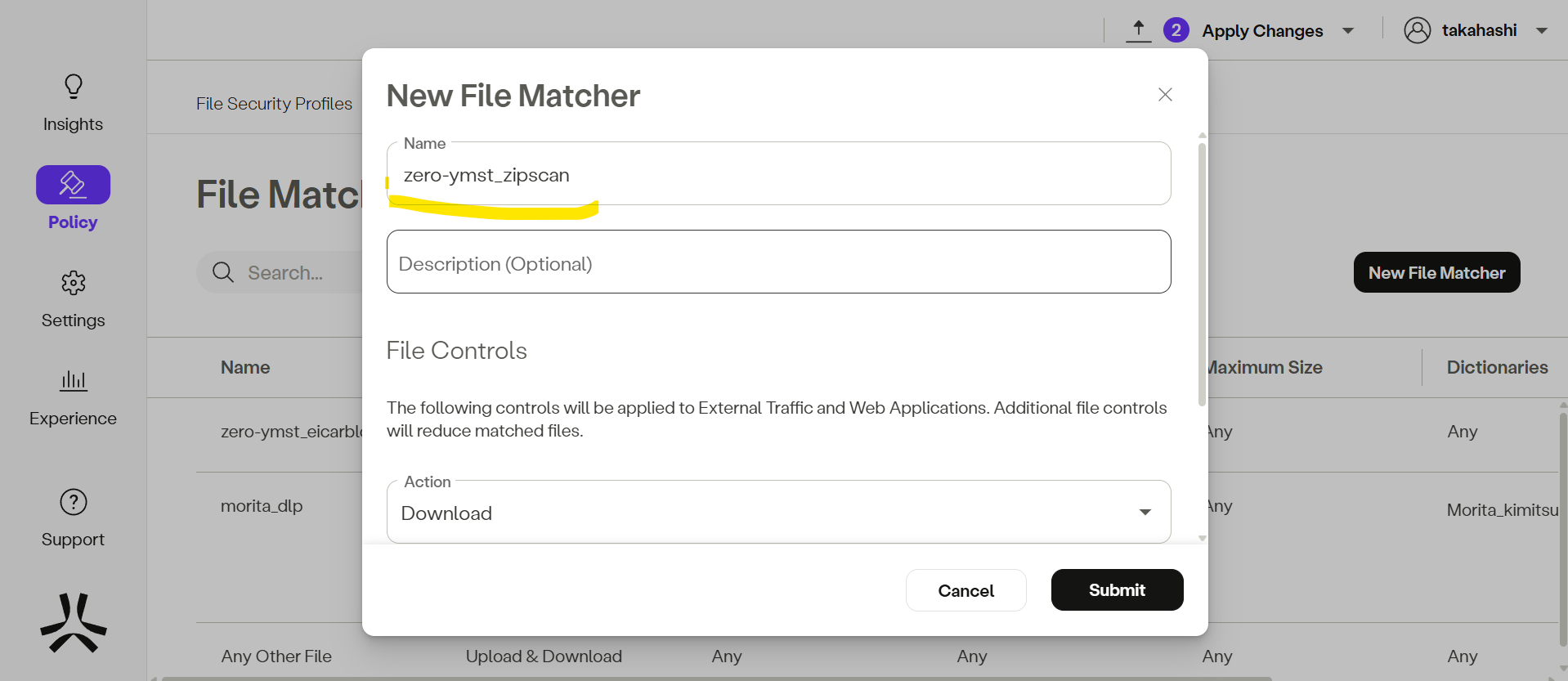

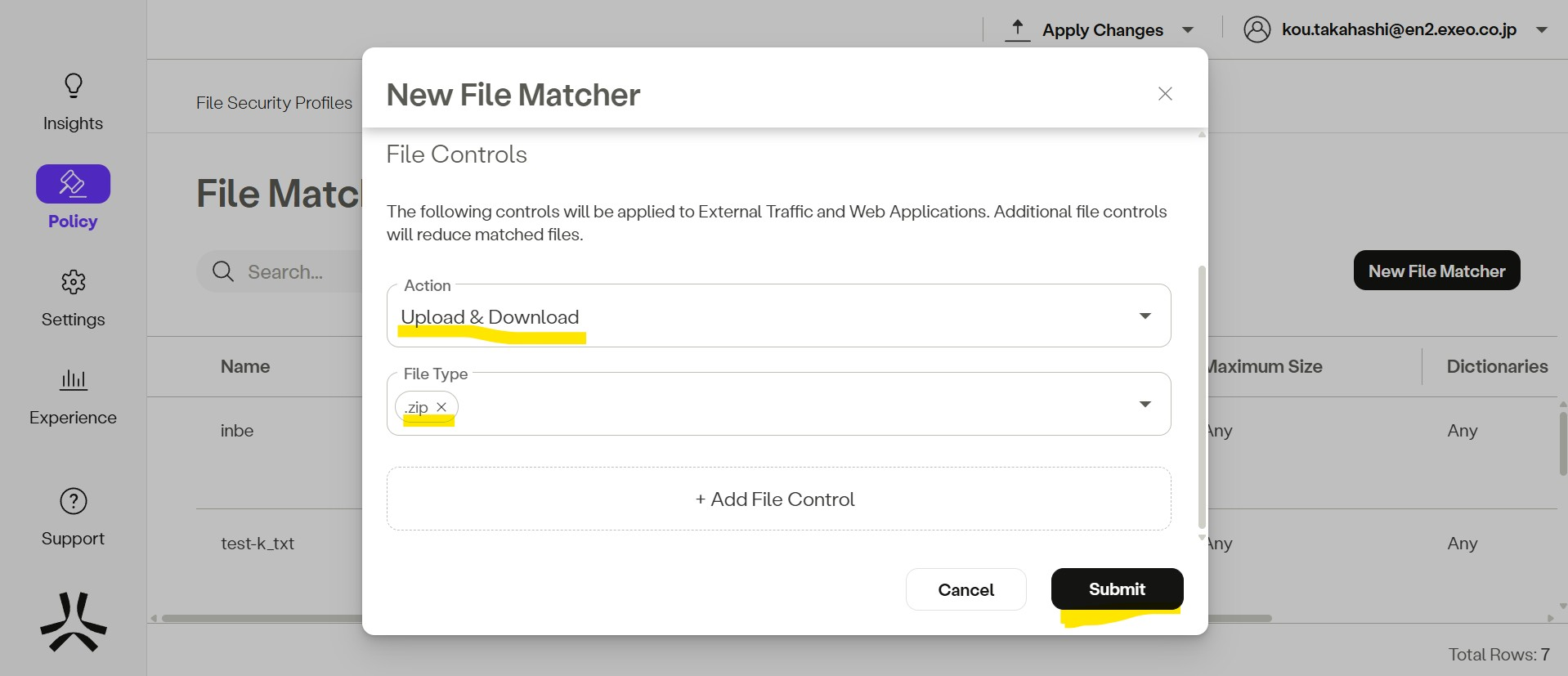

File Matcherより、New File Matcherを開きます

設定名を入力する。

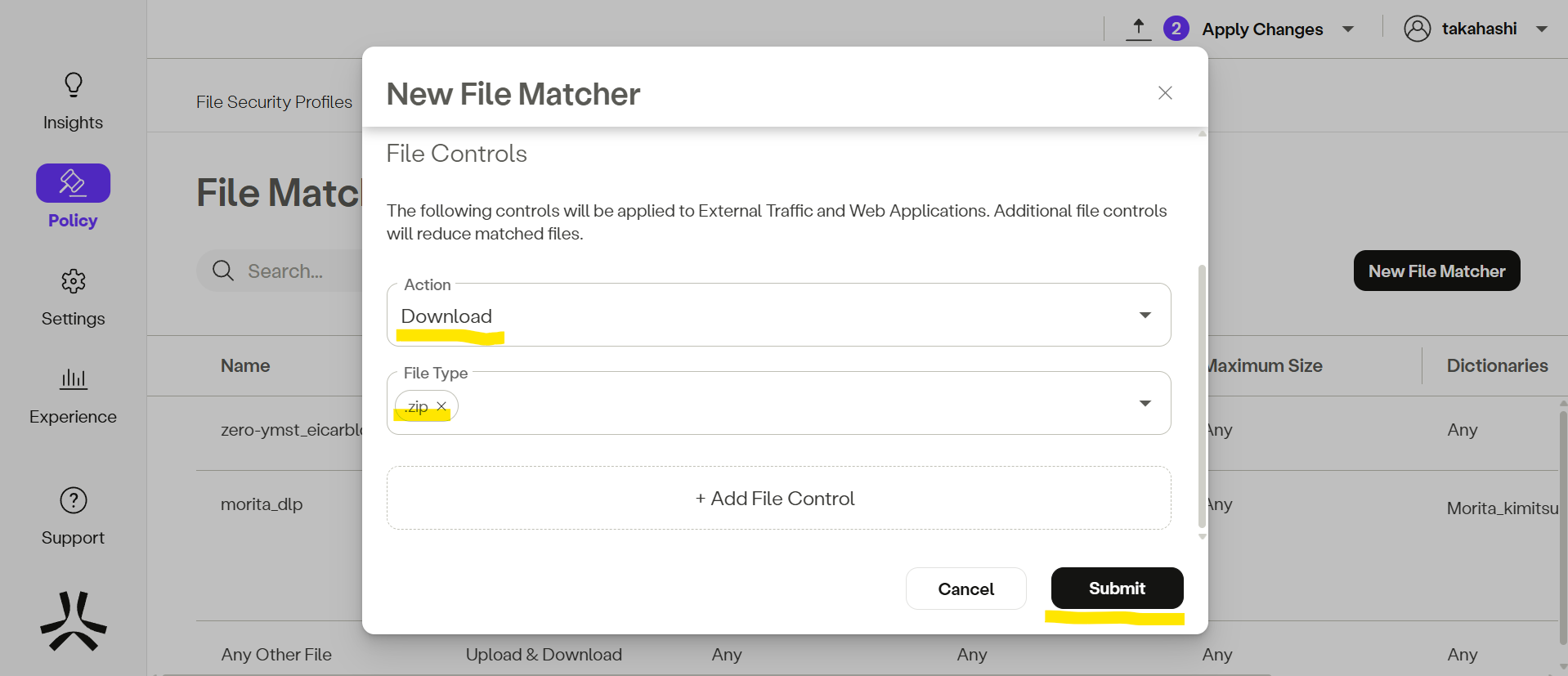

アクション(ダウンロードorアップロードまたは両方)とファイルのタイプを設定し、Submitで決定する。

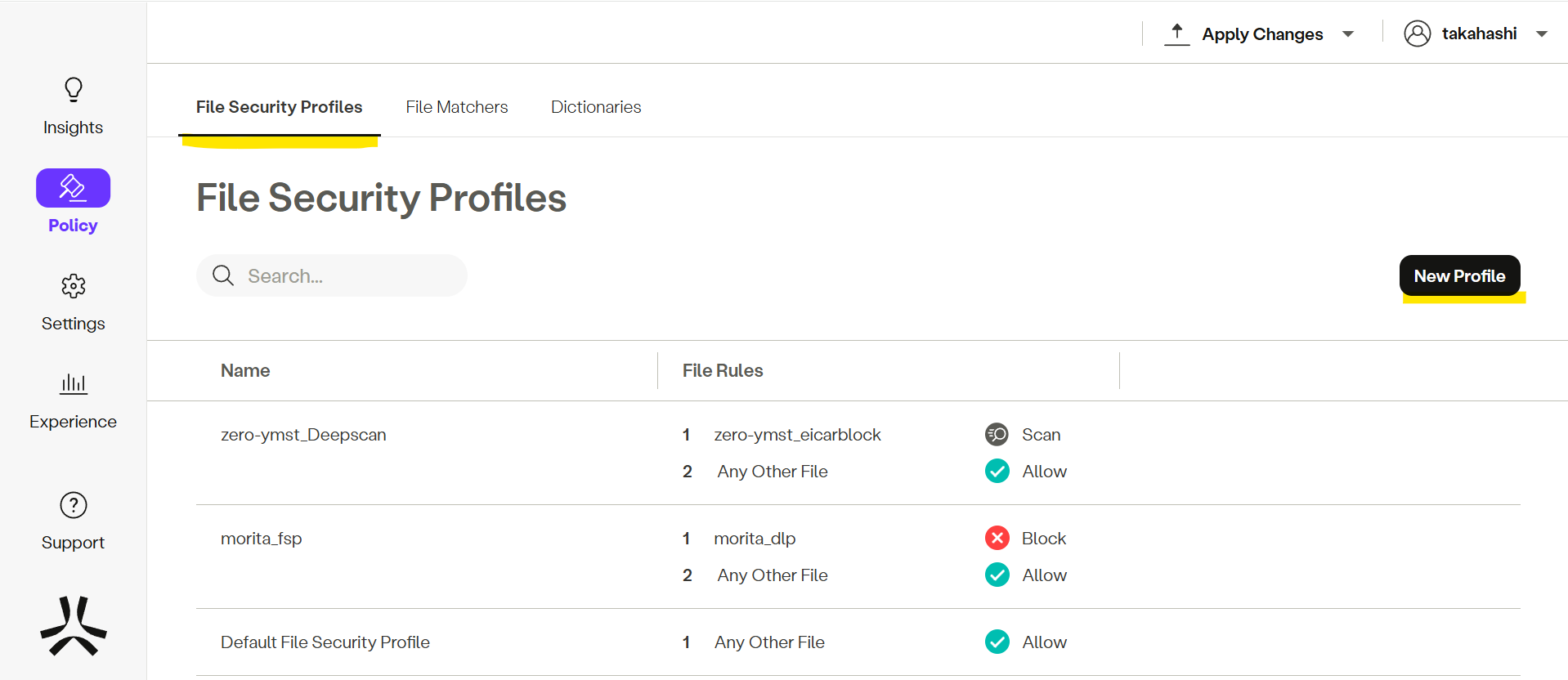

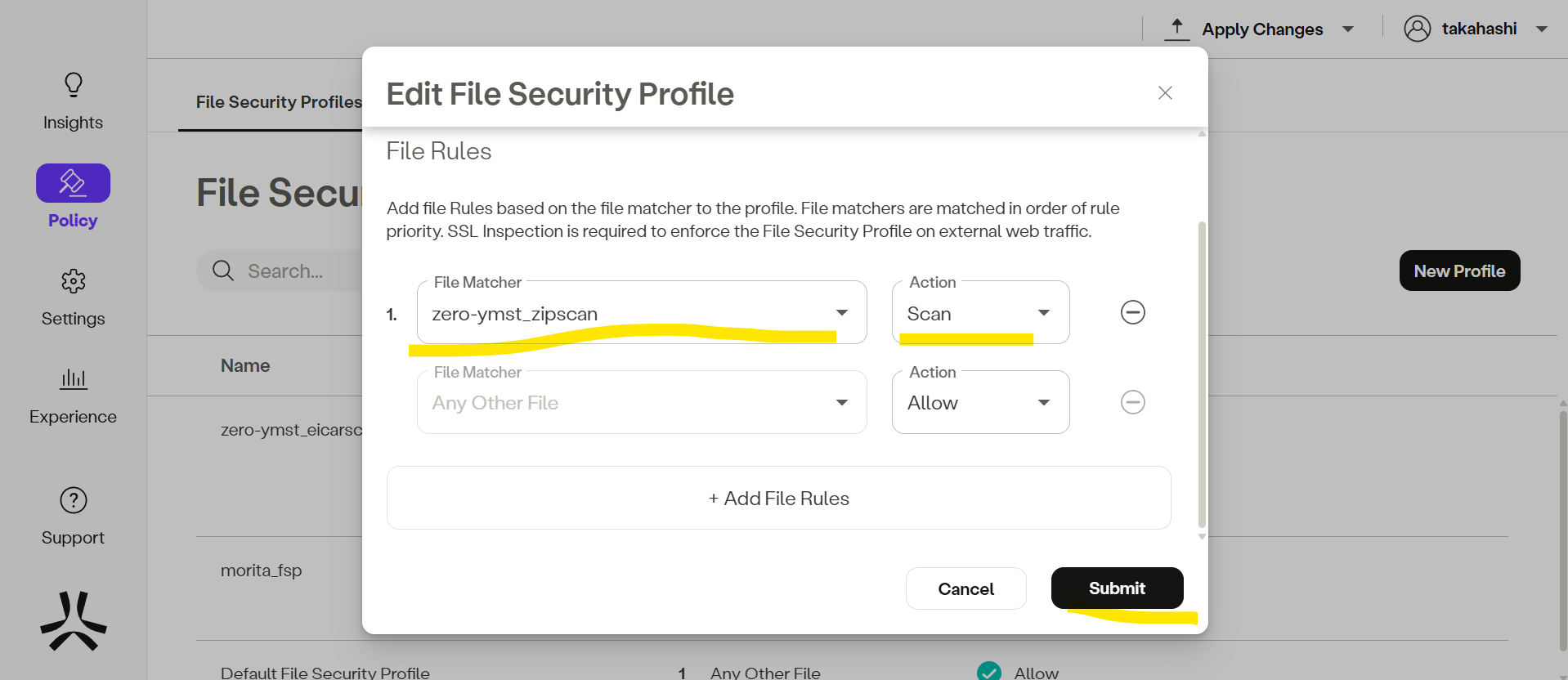

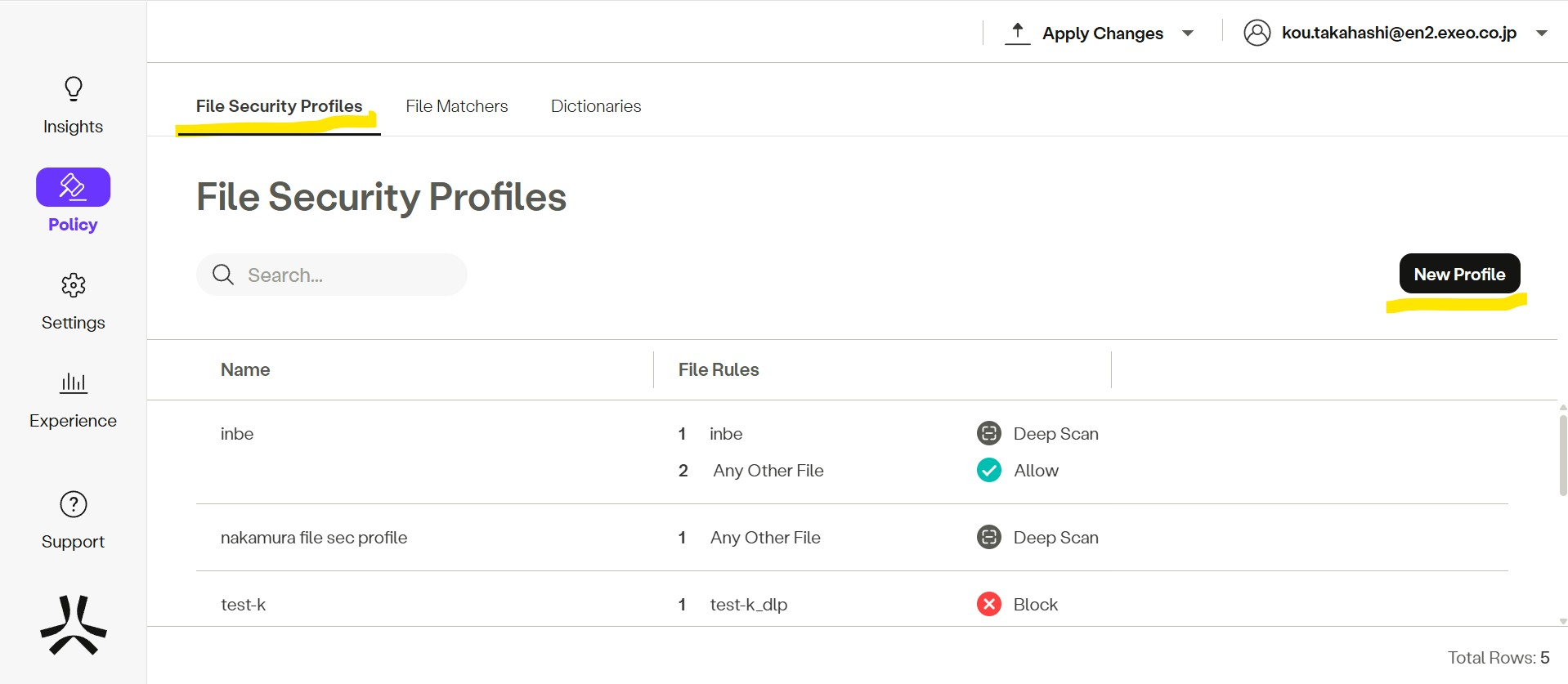

File Security Profilesを開き、New Profileを選択する。

File Security Profileの名前を入力する(任意)

File Matcher設定を選択後、適用するアクション(全許可、スキャン、全拒否)を設定する。

※Any Other Fileの行は削除不可。Actionは選択可能。

設定後、Submitをクリックします

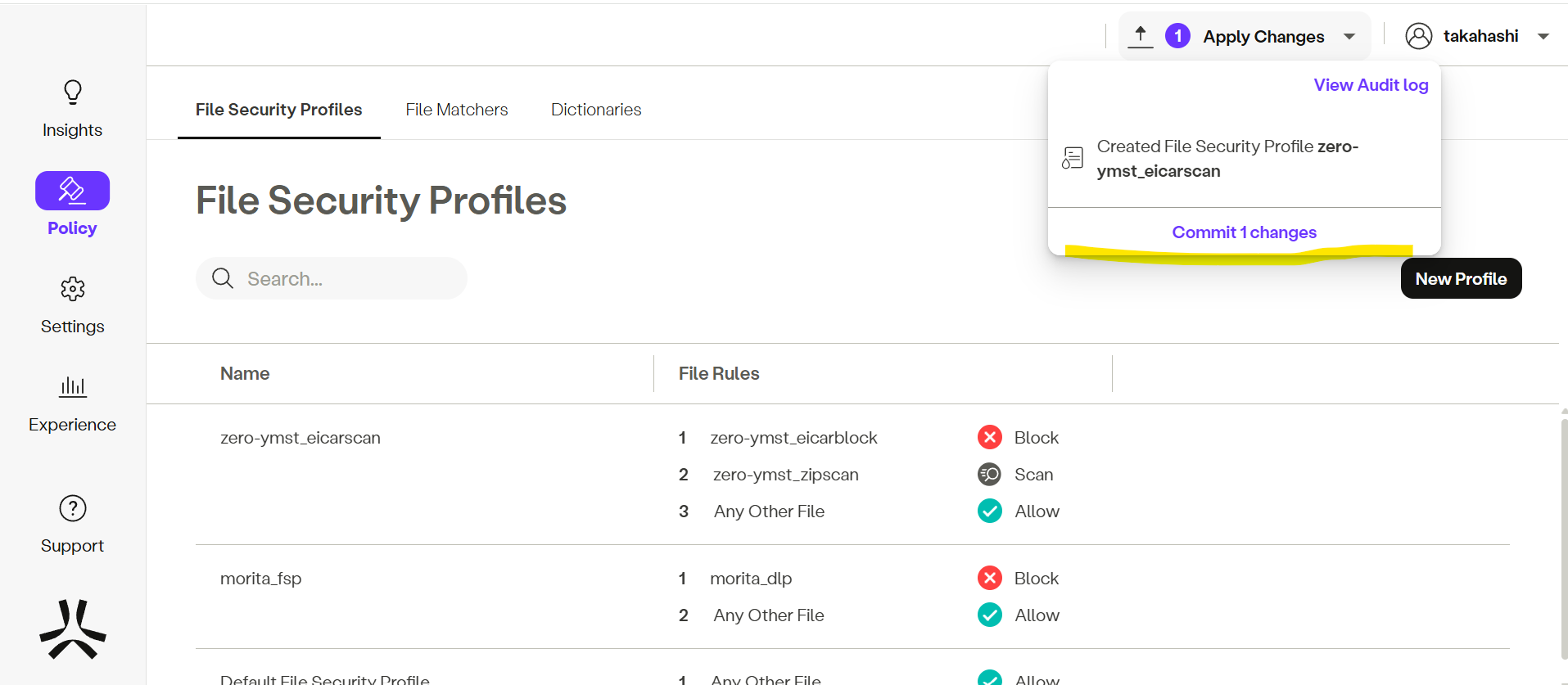

Commit 1 changesより、設定を保存します

設定した項目をPolicyに反映させます。

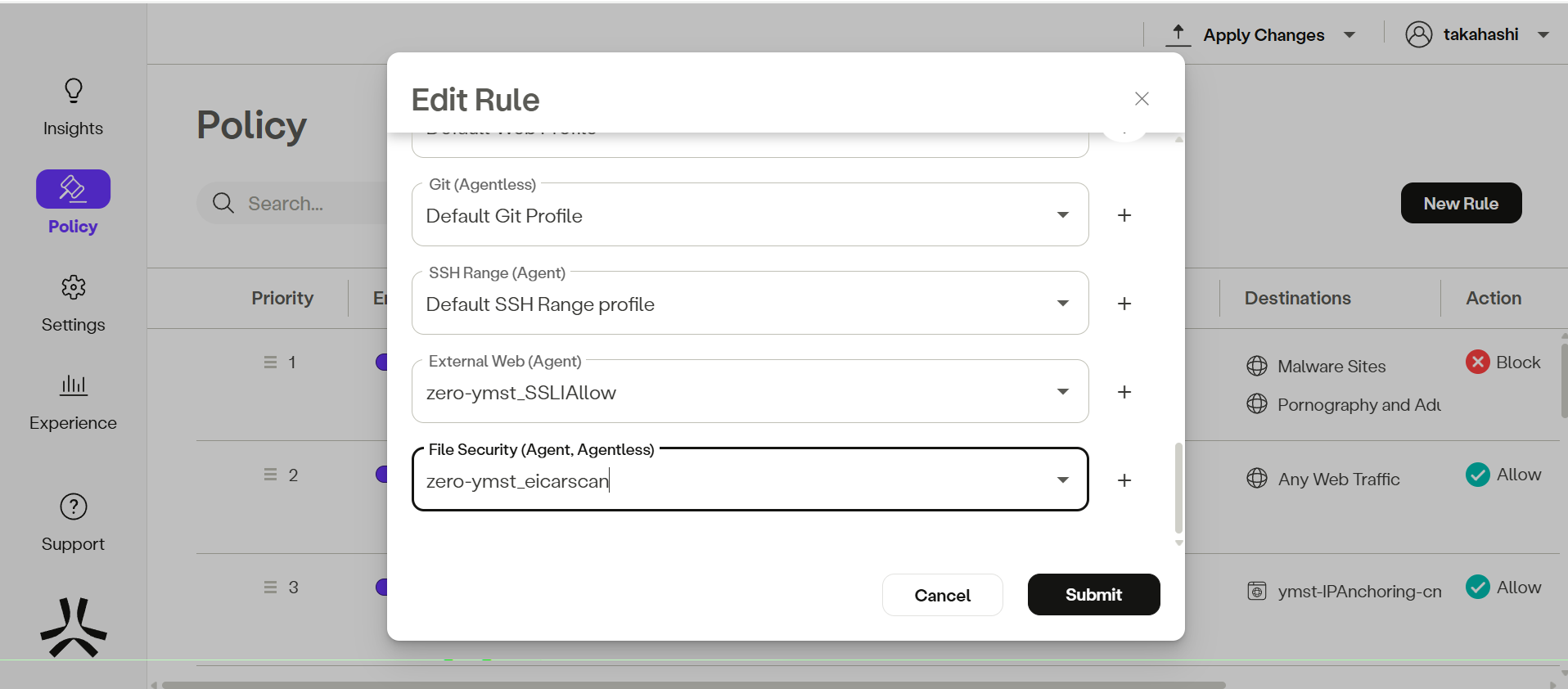

SSLインスペクション設定設定を行っている設定に対し、編集を行います。

File Securityに先ほど設定したプロファイルを選択します。

Commit 1 Changesより設定を保存。

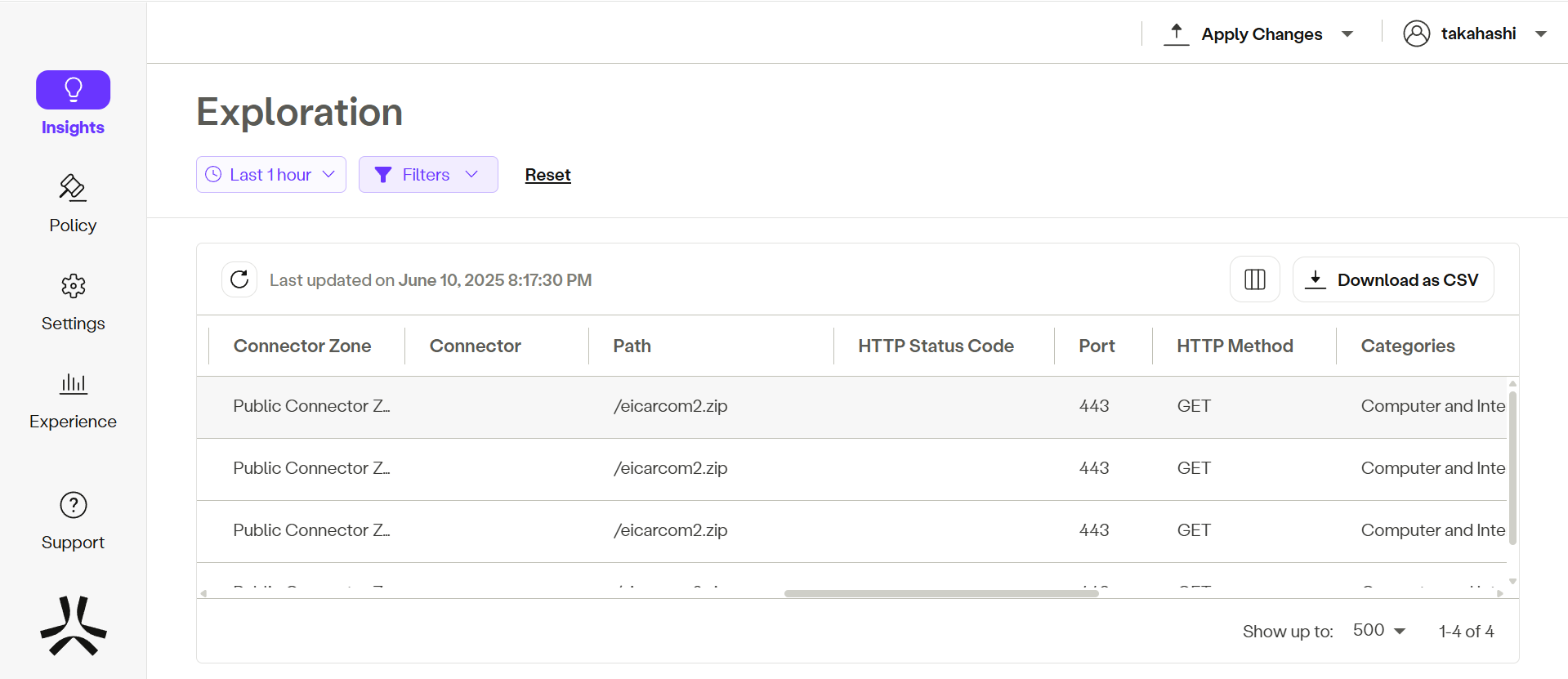

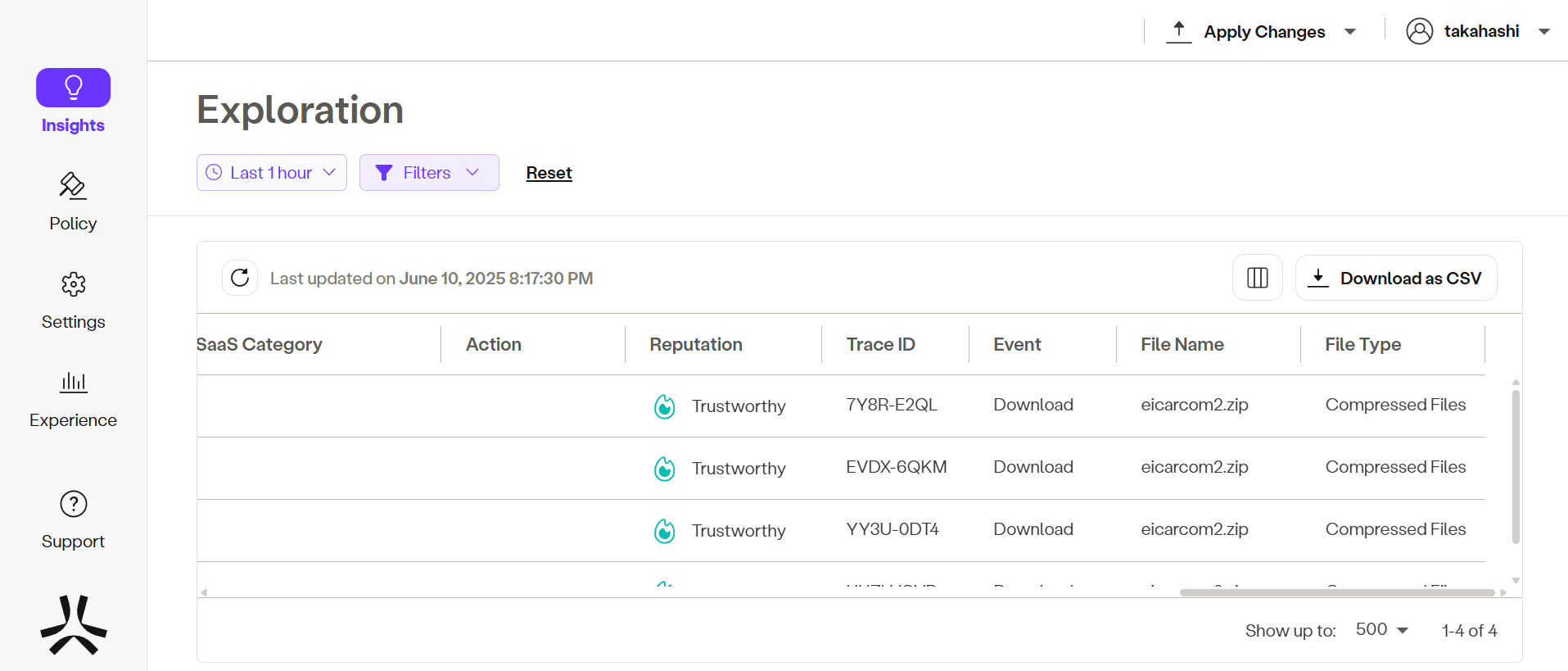

3-4-2.検証

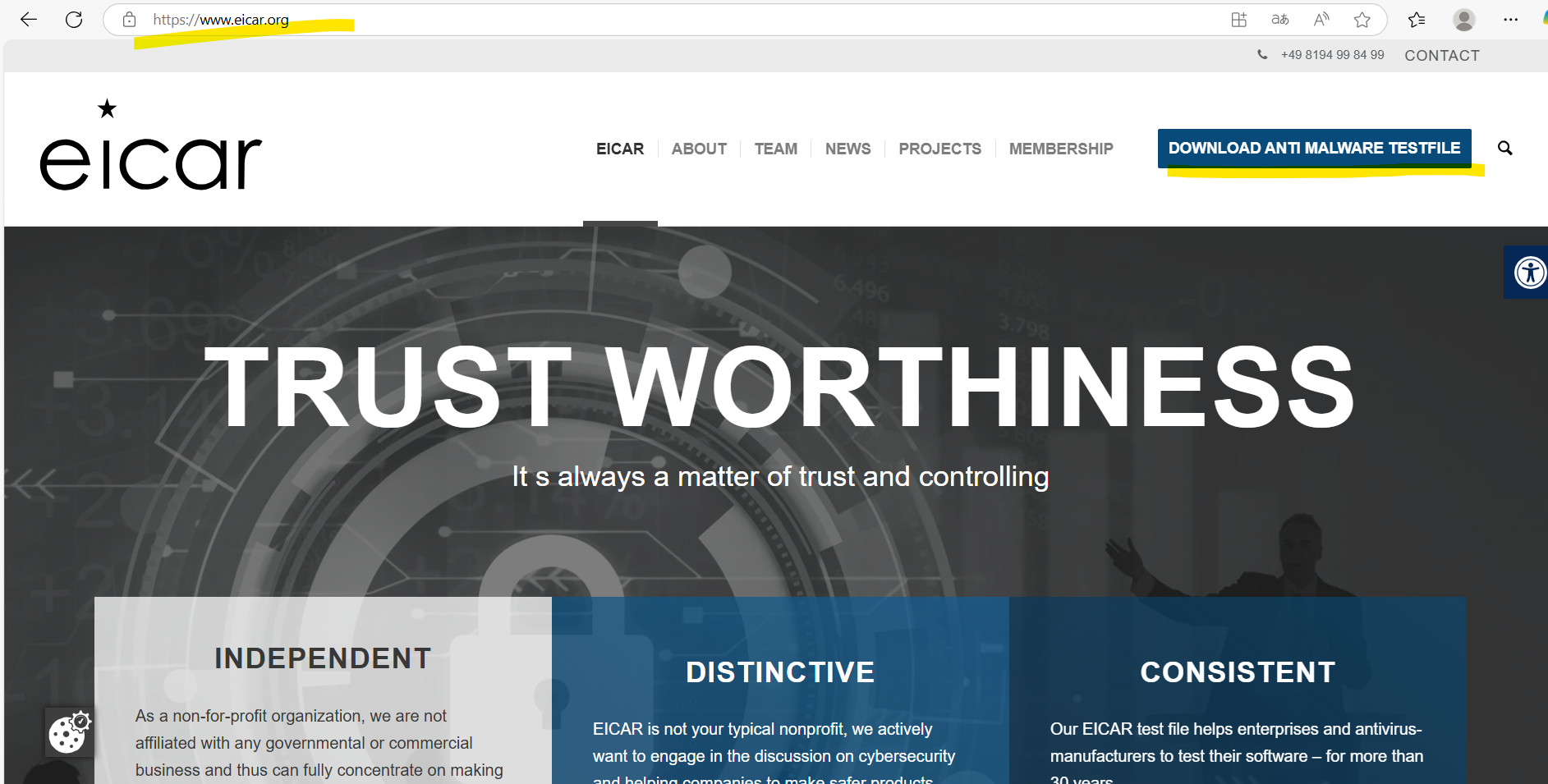

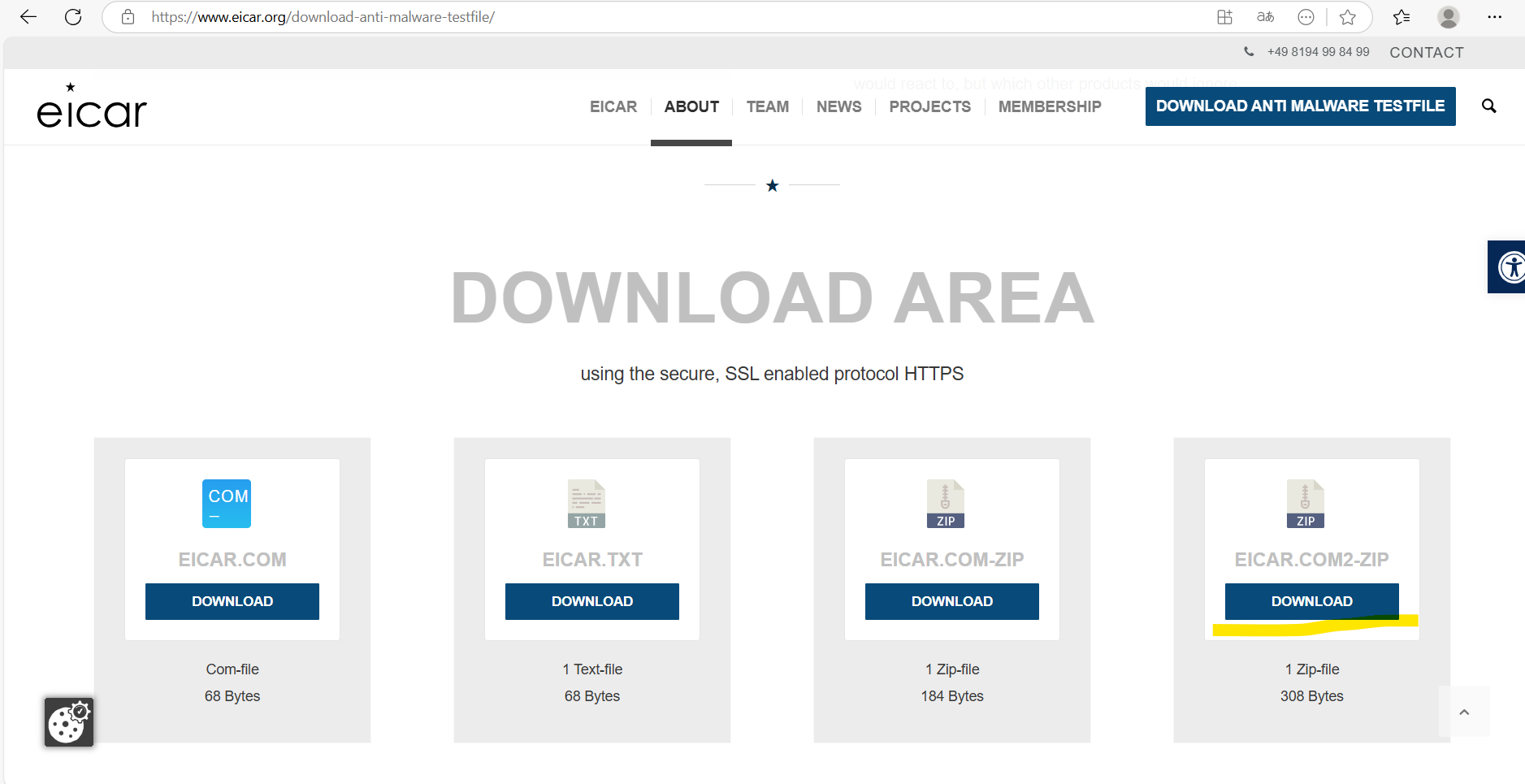

疑似ウィルスのダウンロードが行えるサイトで、「DOWNLOAD ANTI MALWARE TESTFILE」を開く。

※今回は疑似ウイルスファイルを提供しているwww.eicar.orgを利用する。

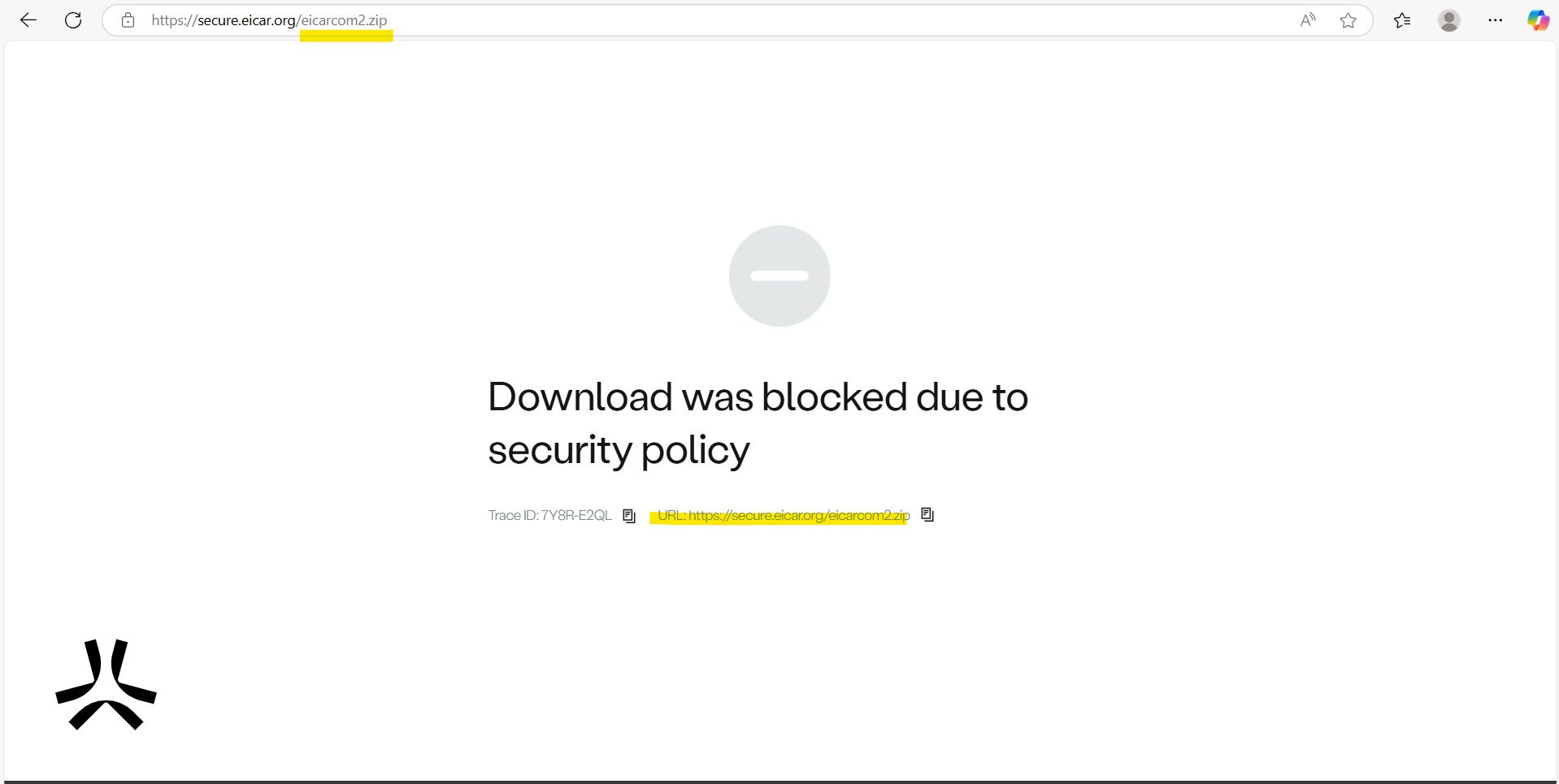

画面下部より「EICAR.COM2.ZIP」のDOWNLOADを選択する。

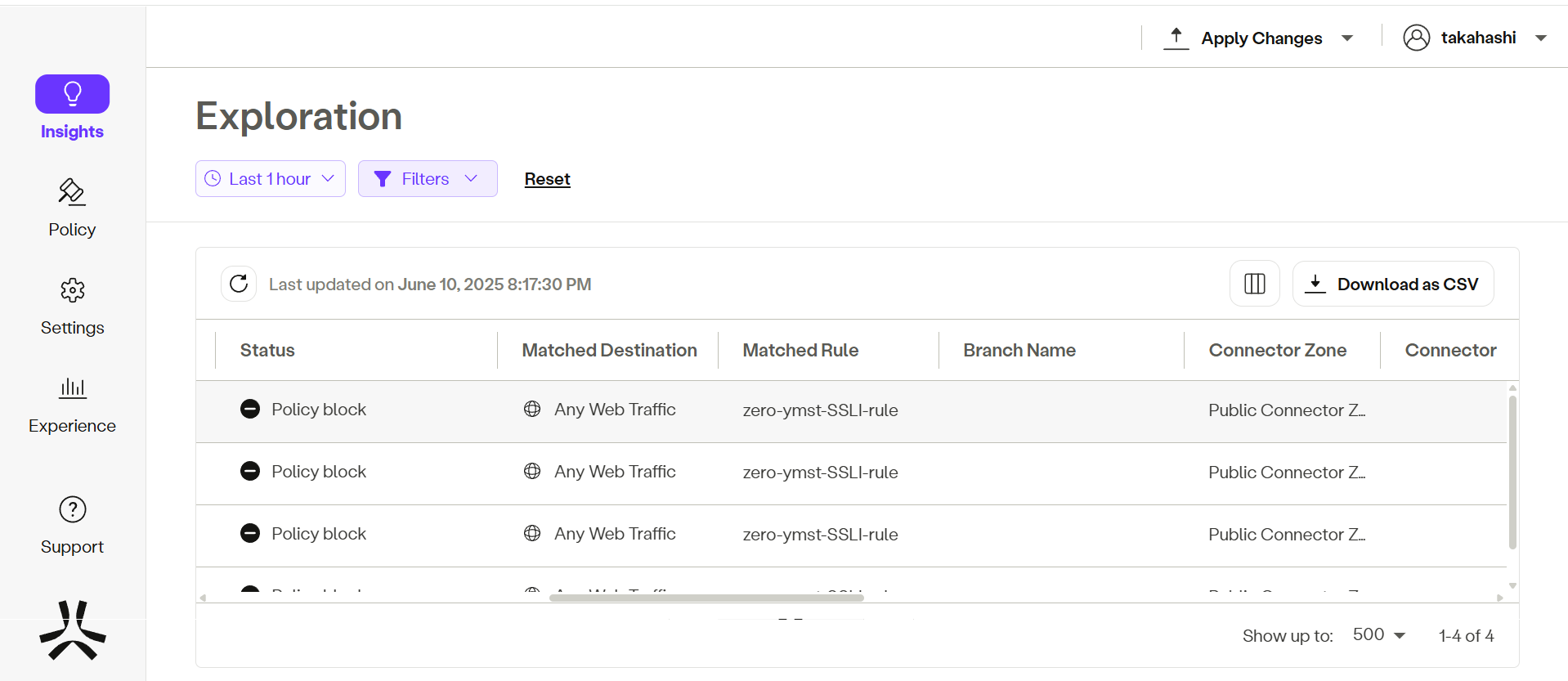

ダウンロードしようとした際にポリシーによりダウンロードがブロックされたことが確認できました。

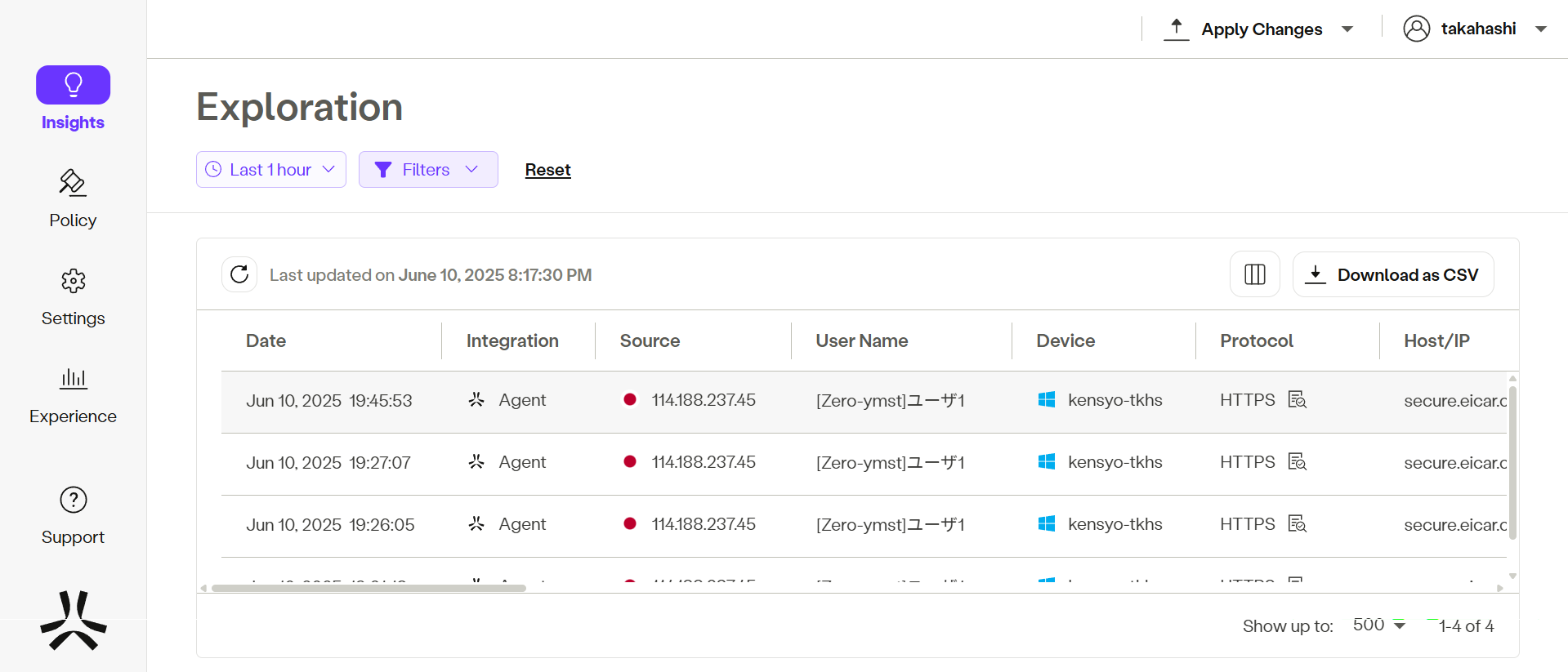

ログにもブロックした旨が表示されているか確認します。

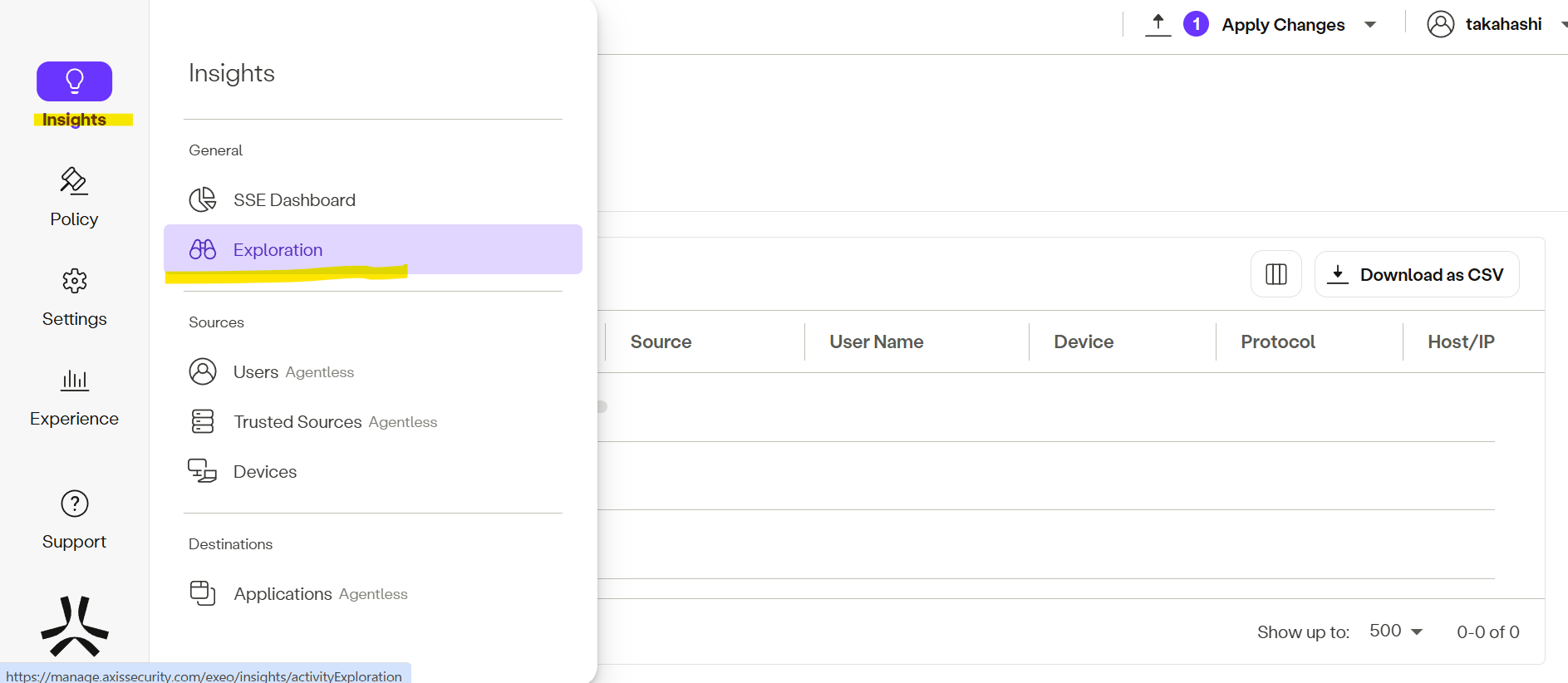

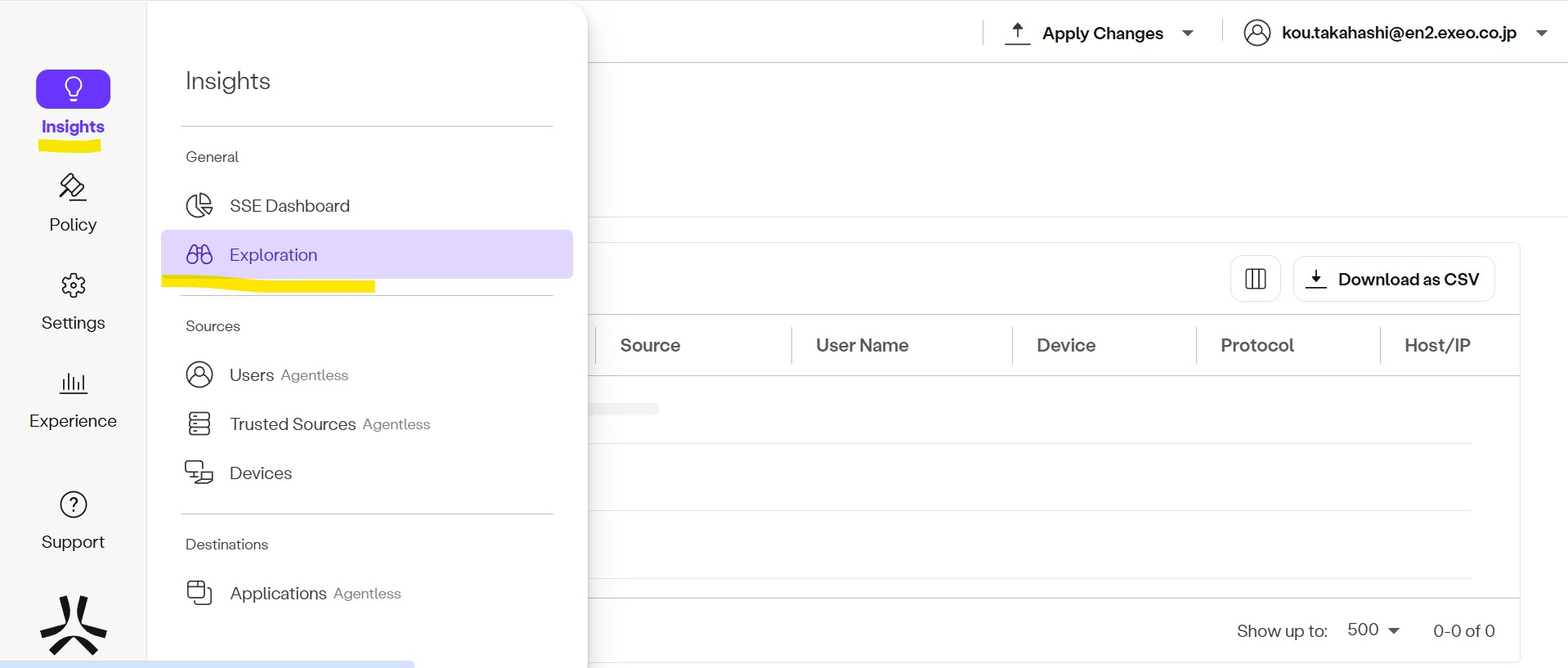

Insights > Exploration を選択します。

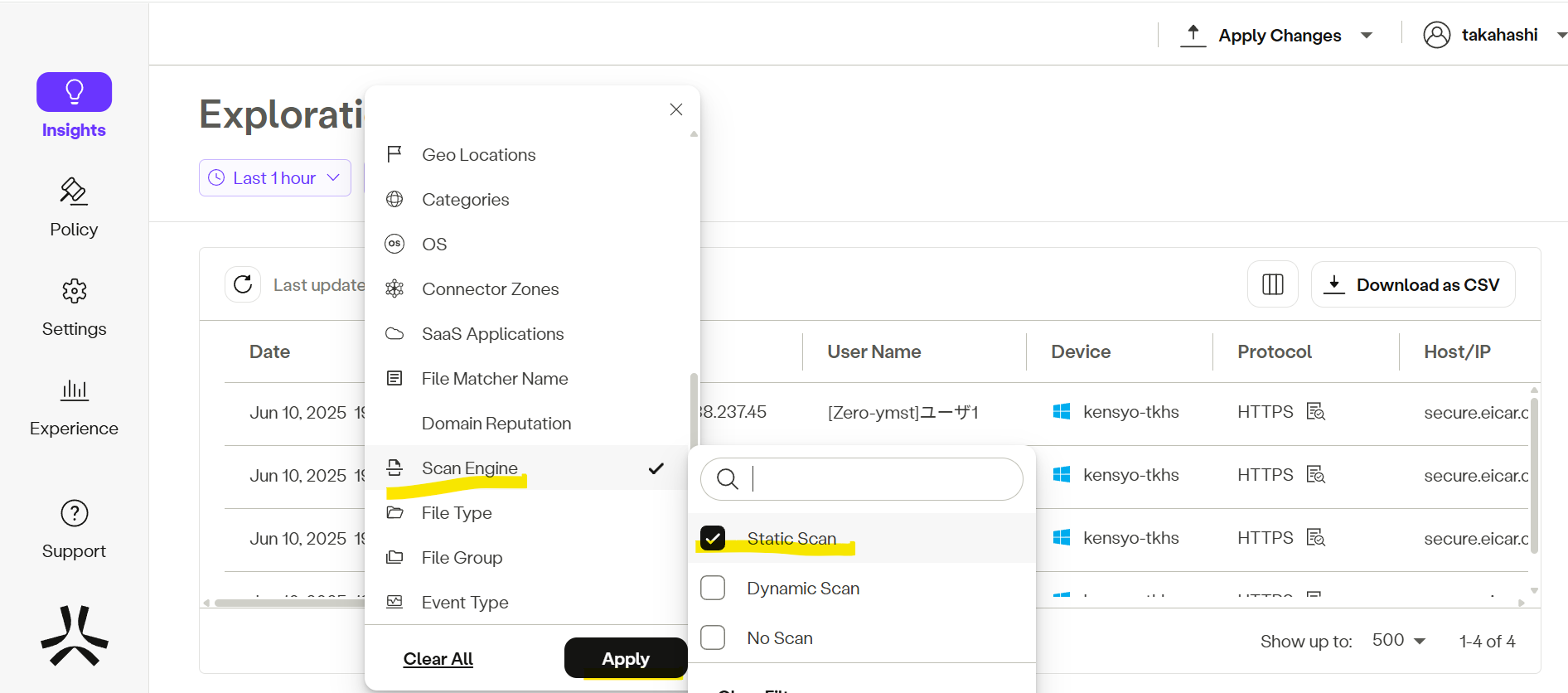

Filterより、「Scan Engine」> 「Static Scan」を選択し、対象ログを表示させる。

ポリシーによりダウンロードをブロックしているログを確認できました。

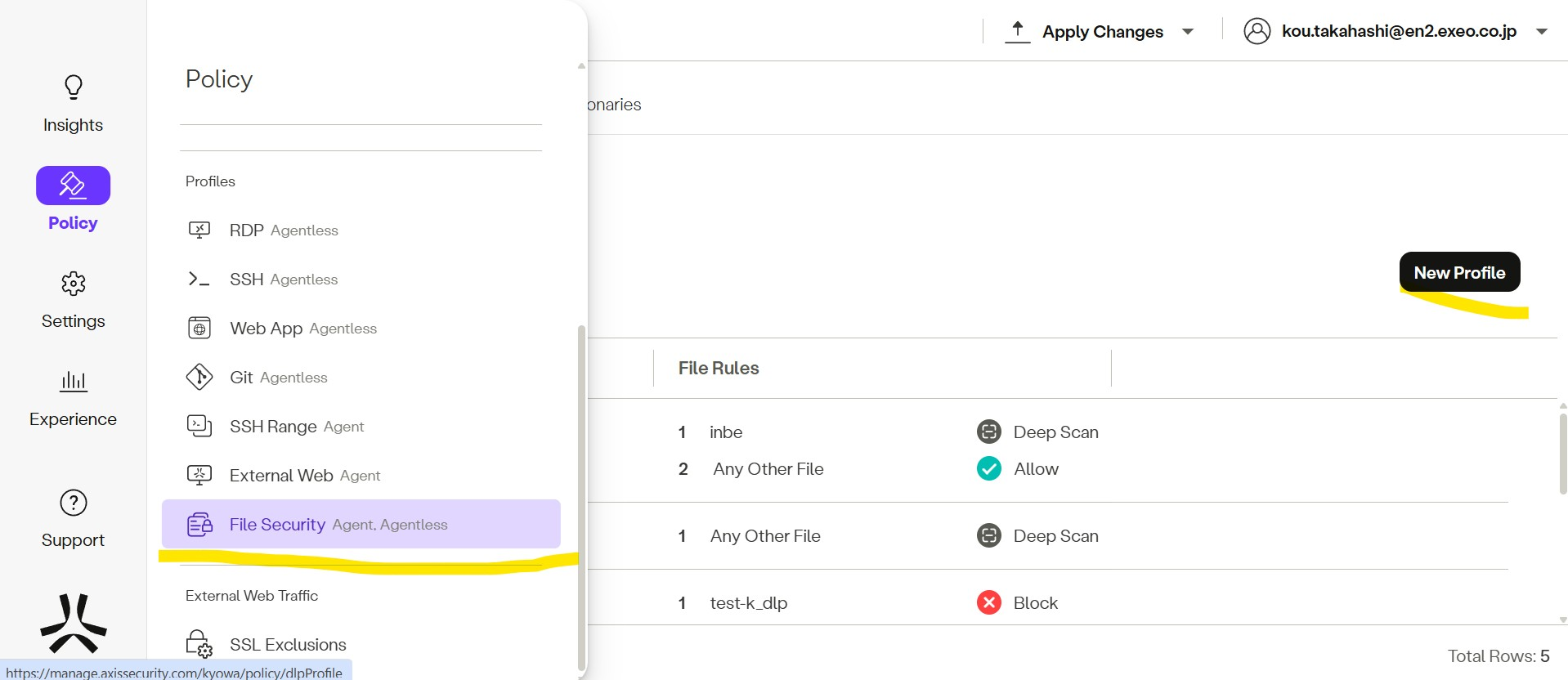

3-5.File Security機能(ディープスキャン)

同様に、ディープスキャン機能も設定してみましょう。

3-5-1.設定方法

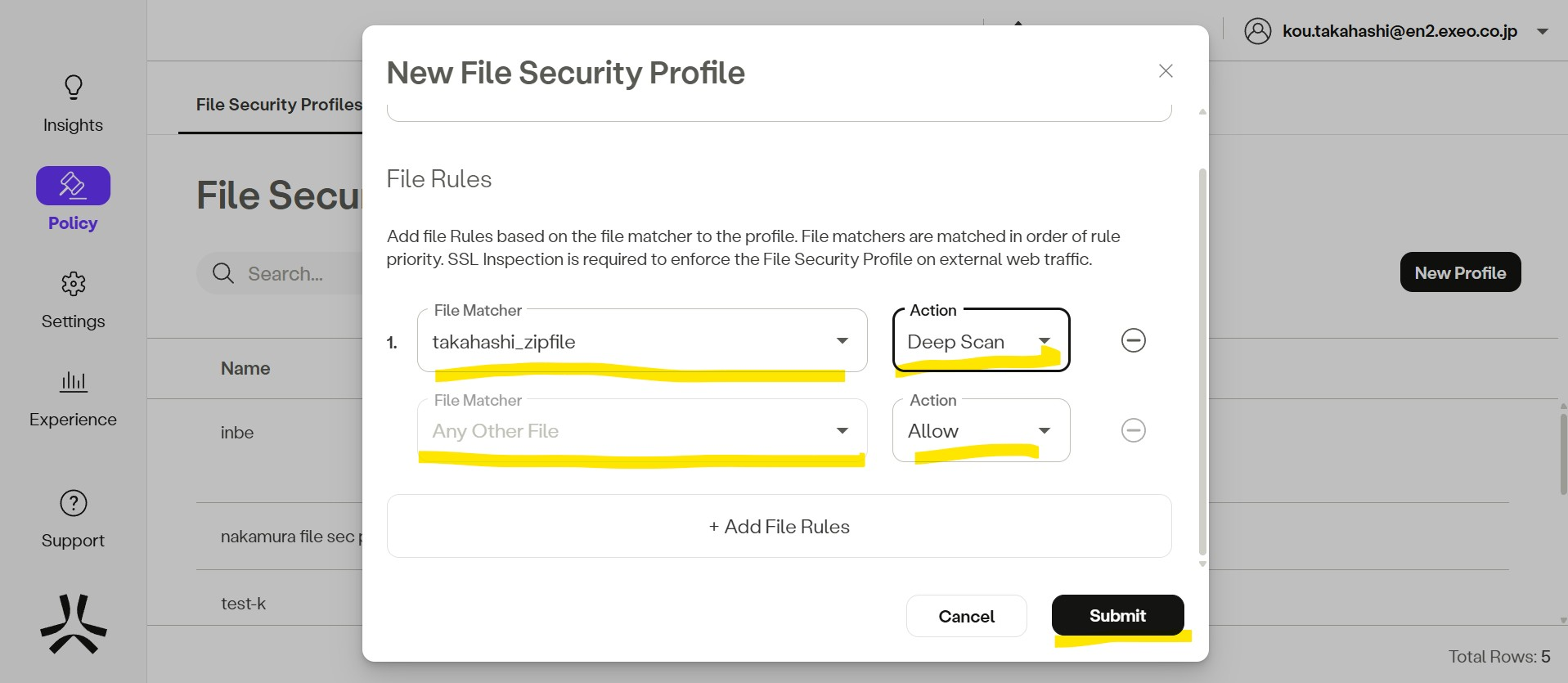

Policy > File Security >New Profileをクリックする。

File Matcherのプロファイル名を入力する。

ActionとFile Typeを選択する。

※今回はUploadとDownloadでのzipファイルを対象としている。

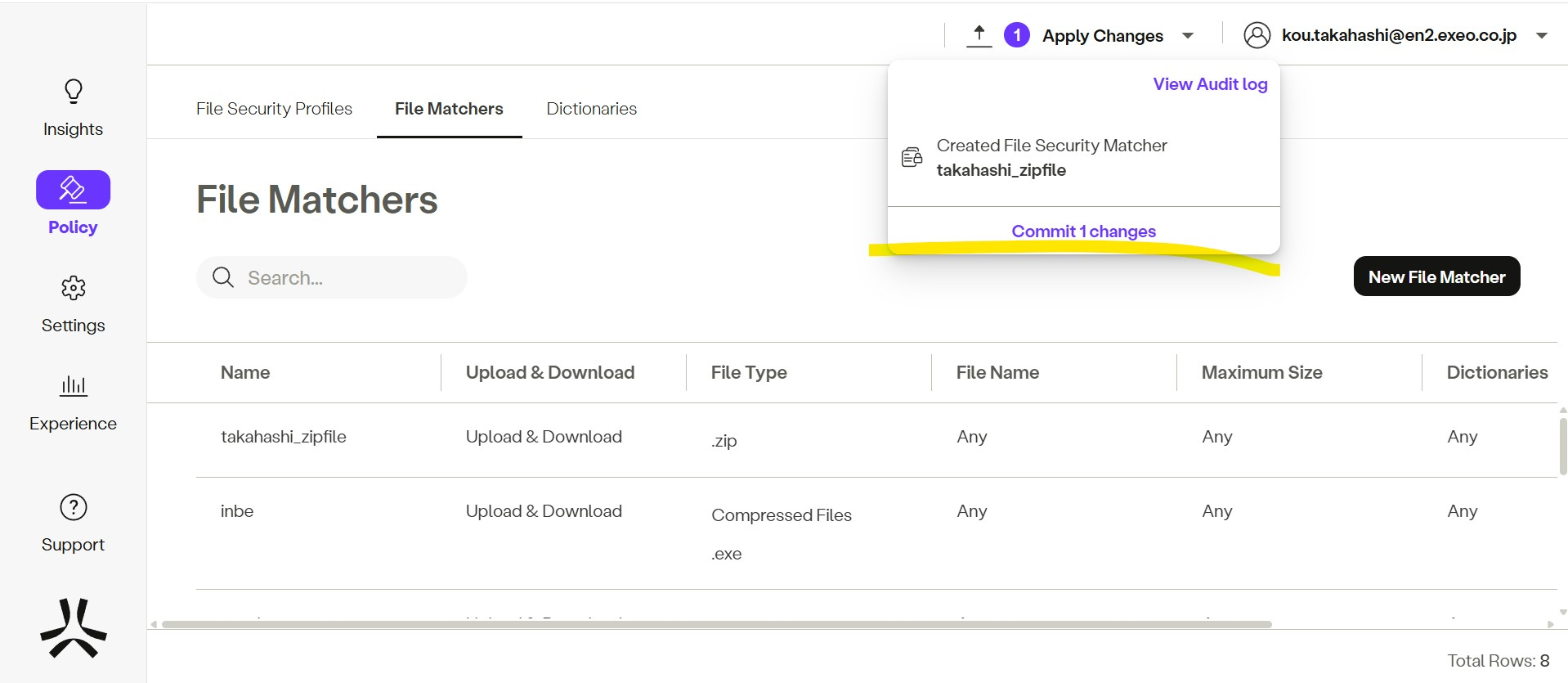

Commit 1 changesをクリックし、設定を適用します

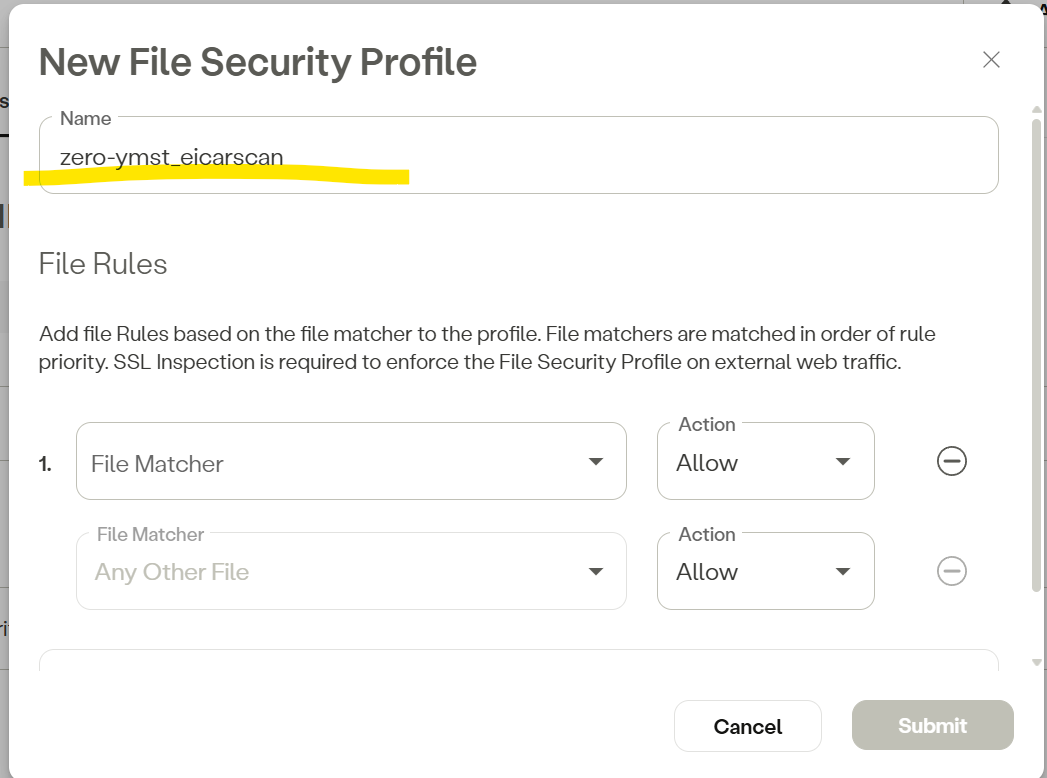

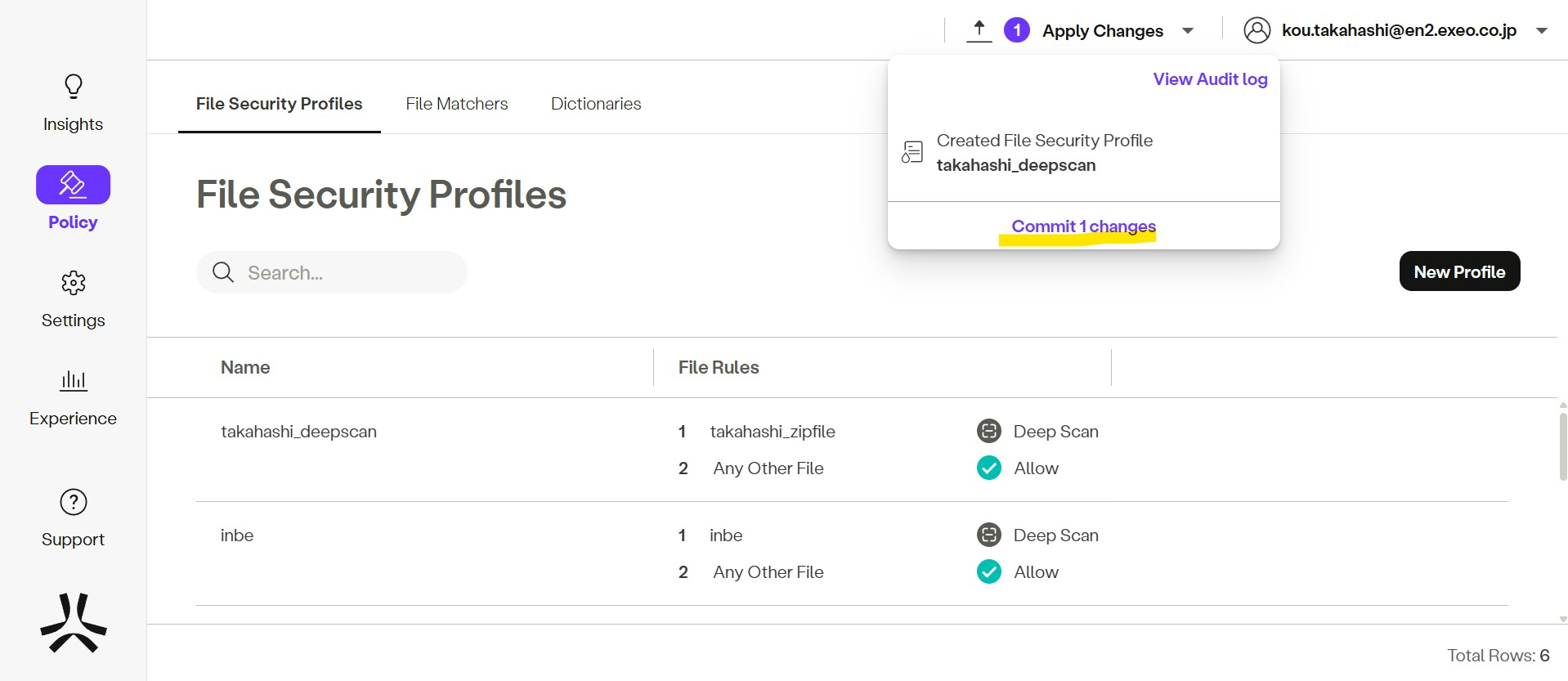

Policy > File Security Profiles > New Profileをクリックする。

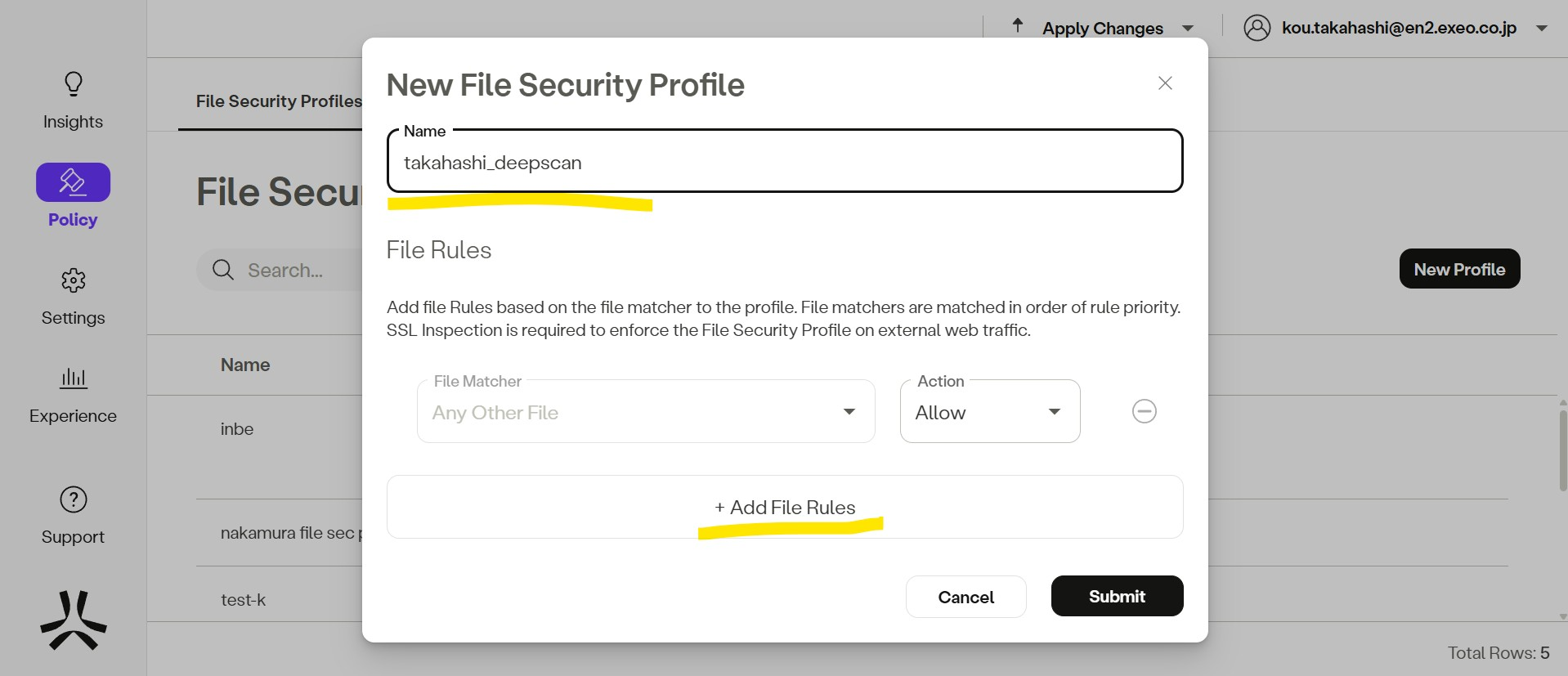

プロファイルの名前を入力します。

手順1で作成したFile Matcherを用いながら、ファイルスキャンのActionを設定します

Commit 1 changesをクリックし、設定を適用します

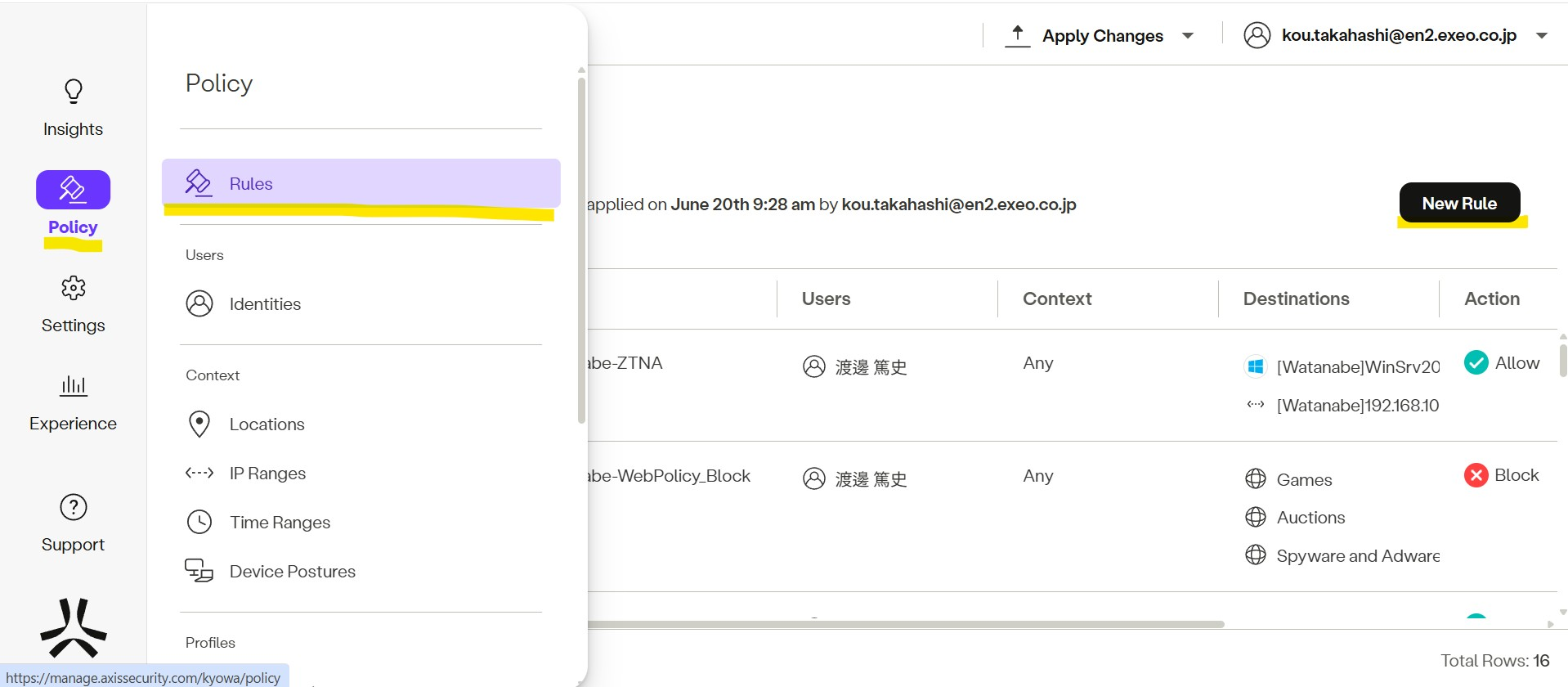

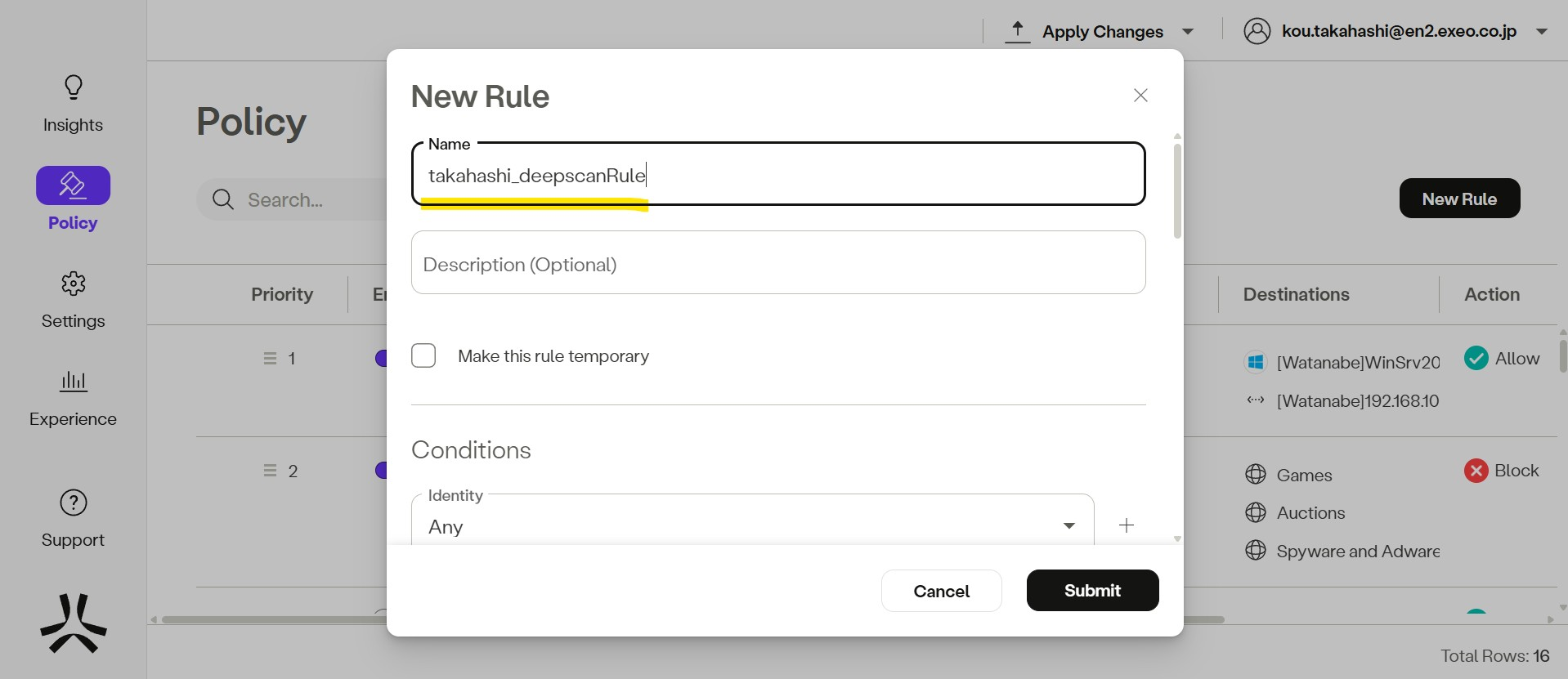

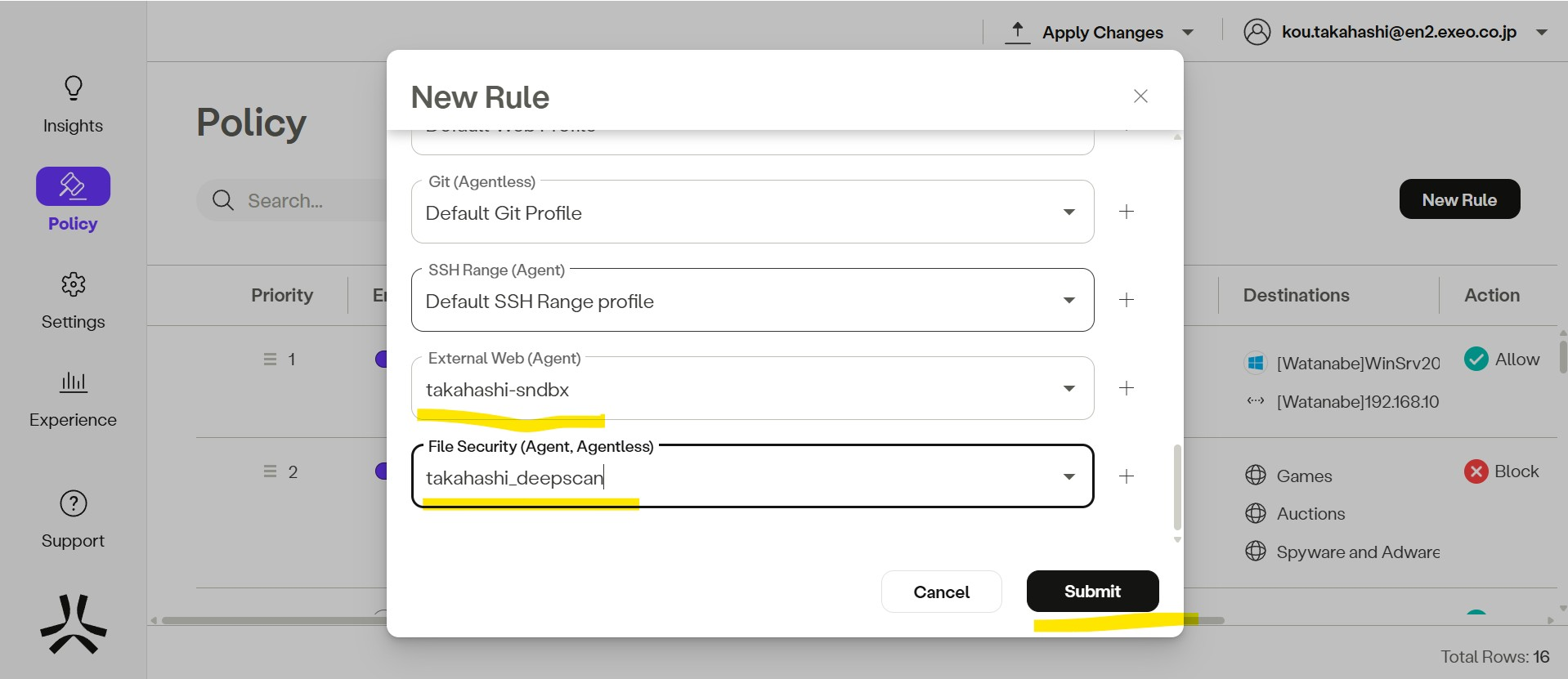

Policy > Rules > New Ruleをクリックする。

ルール名を入力する。

File Security (Agent, Agentless)で、手順2で作成したFile Security Profileを選択し、Submitを押下します。

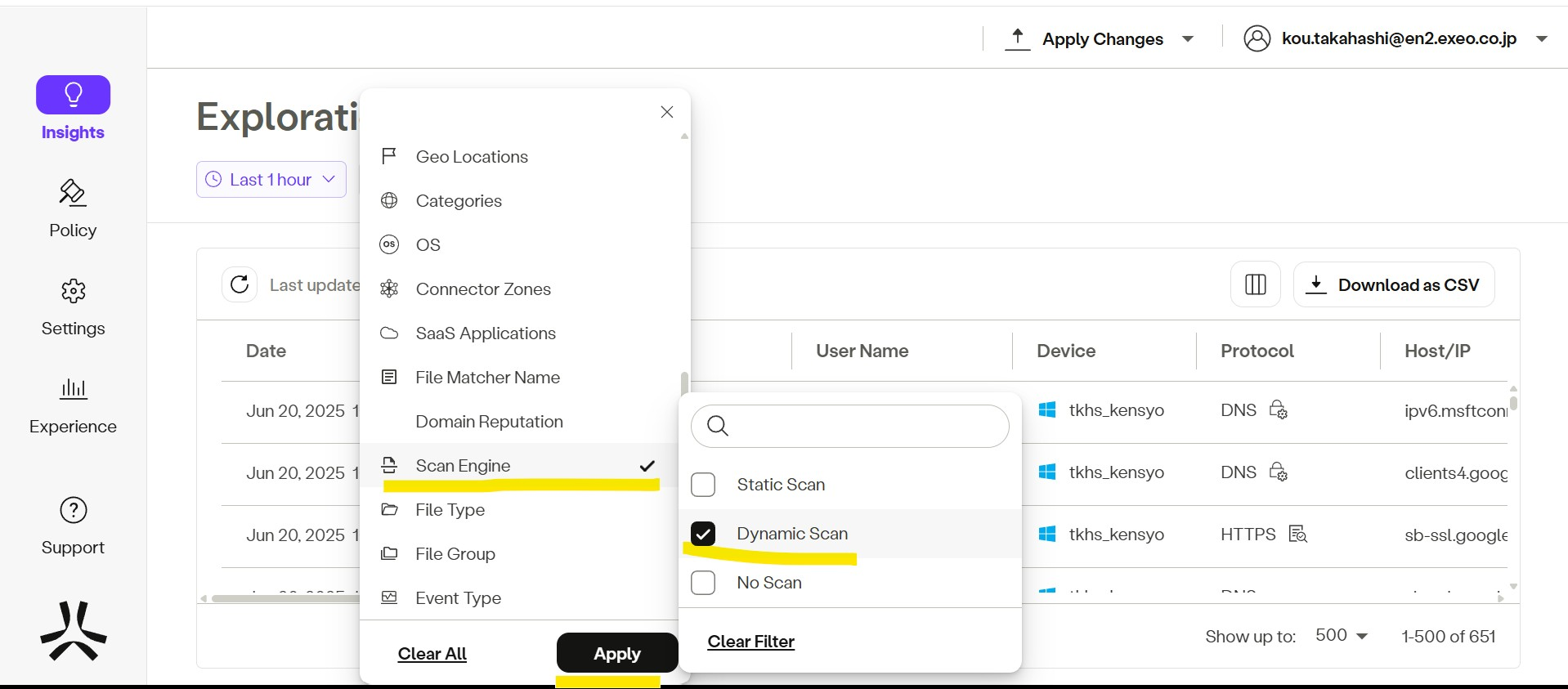

3-5-1.設定確認

設定確認方法はAnti-Virusと同様。

ソートにおいて、Static Scanではなく、Dynamic Scanを選択することで、今回の設定によりスキャンされたログを見ることができます。

※Static ScanではFast Scanでチェックされたログが表示されます。

※Dynamic ScanではDeep Scanでチェックされたログが表示されます。

3-6.ソースIP固定(IP アンカリング)

ソースIPアンカリングを利用することで、、コネクタのパブリックIPから通信を行うことが可能になります。

動作としては、対象のアクセス先をコンソール上で指定し、対象にアクセスするときのみコネクタのパブリックIPから通信を行う挙動となります。

3-6-1.設定方法

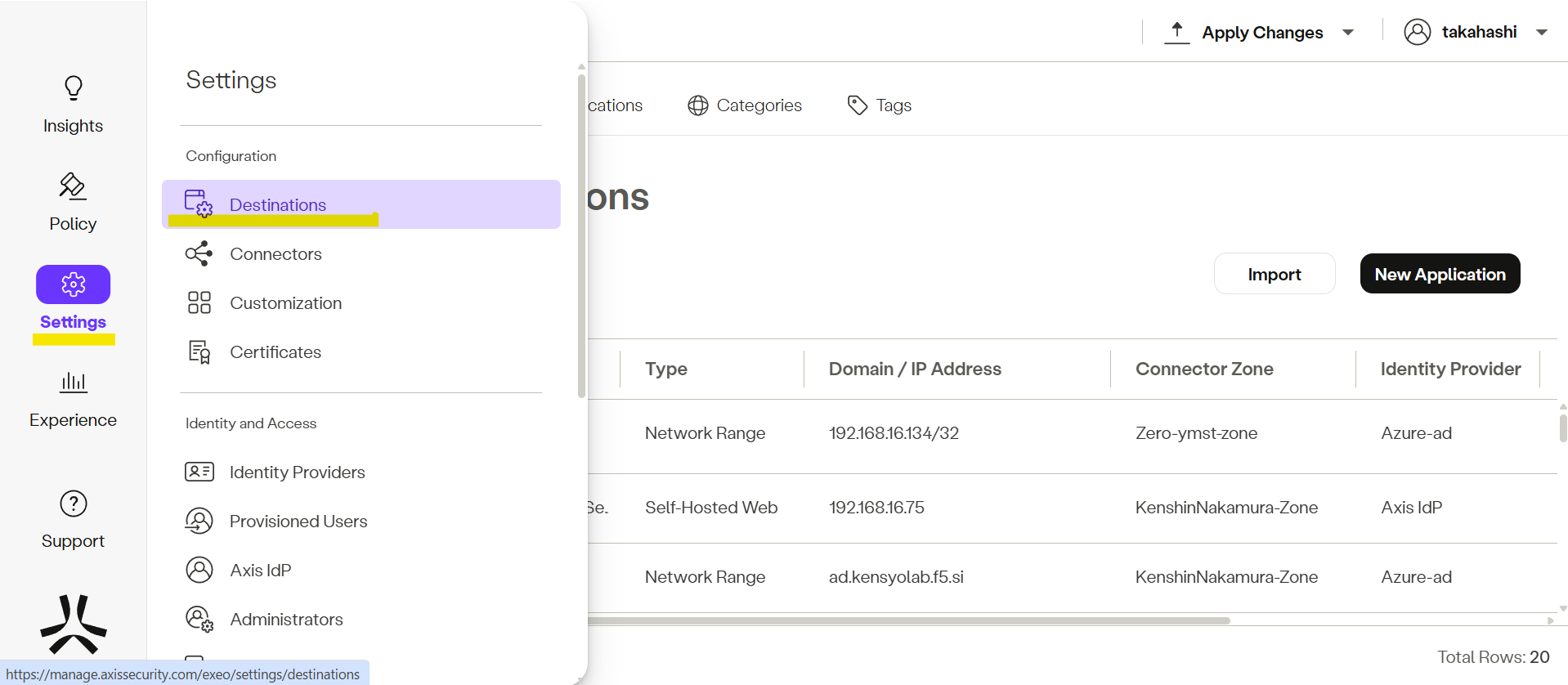

まず、宛先アドレスの設定を行います

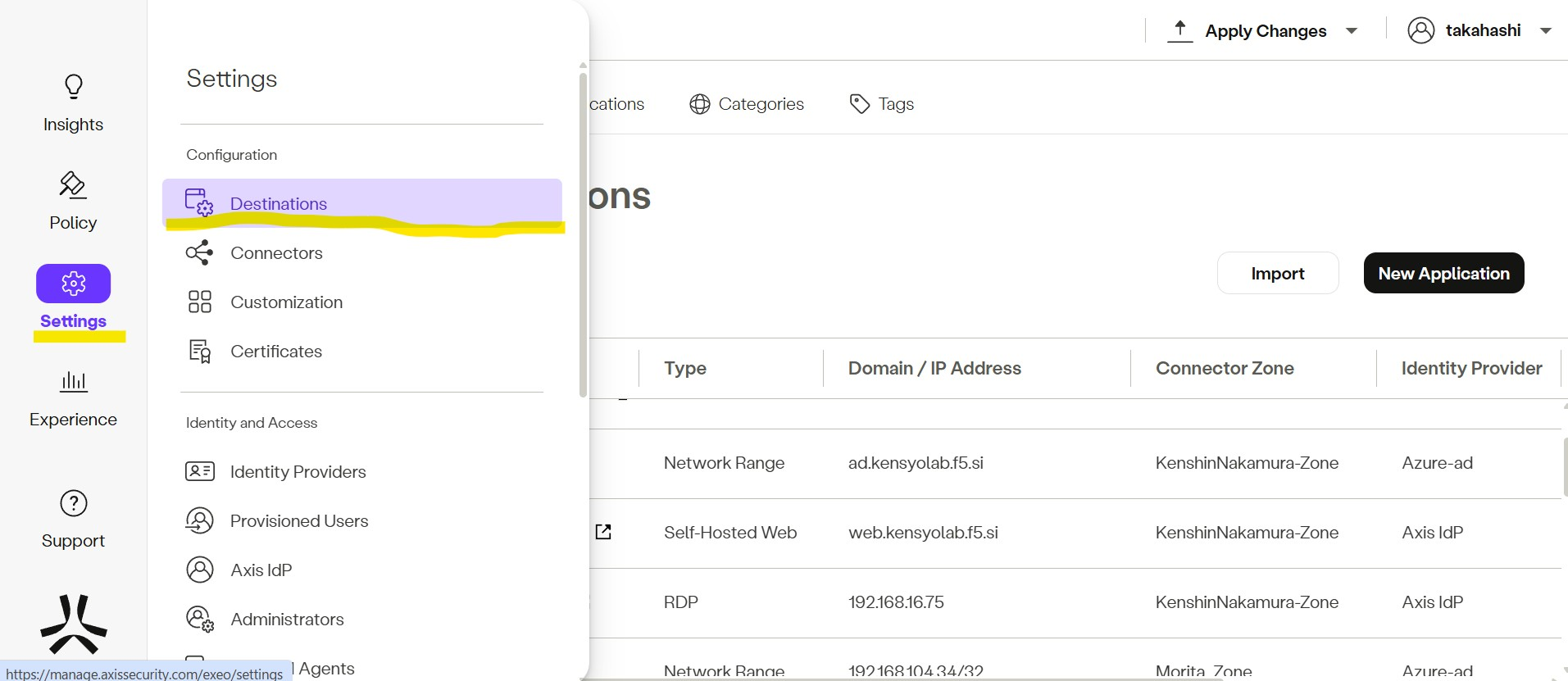

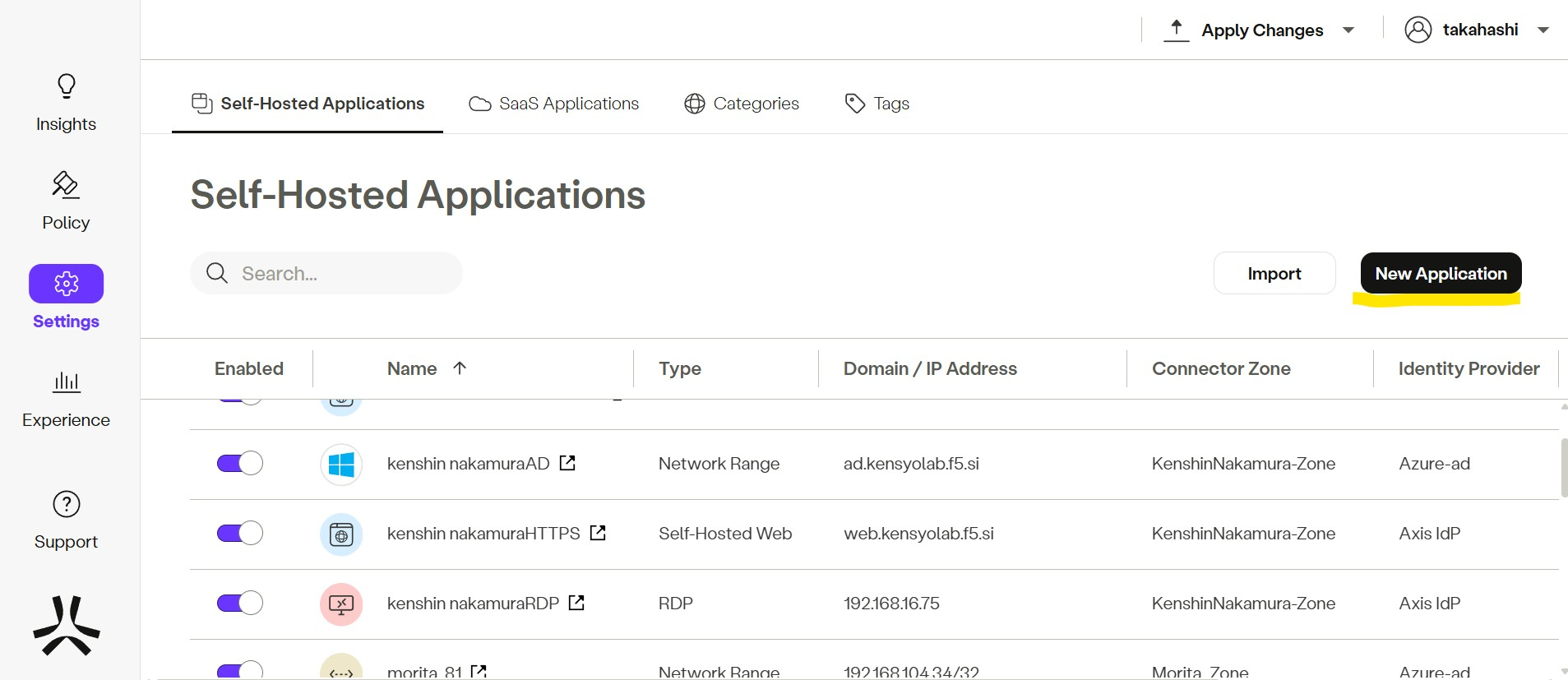

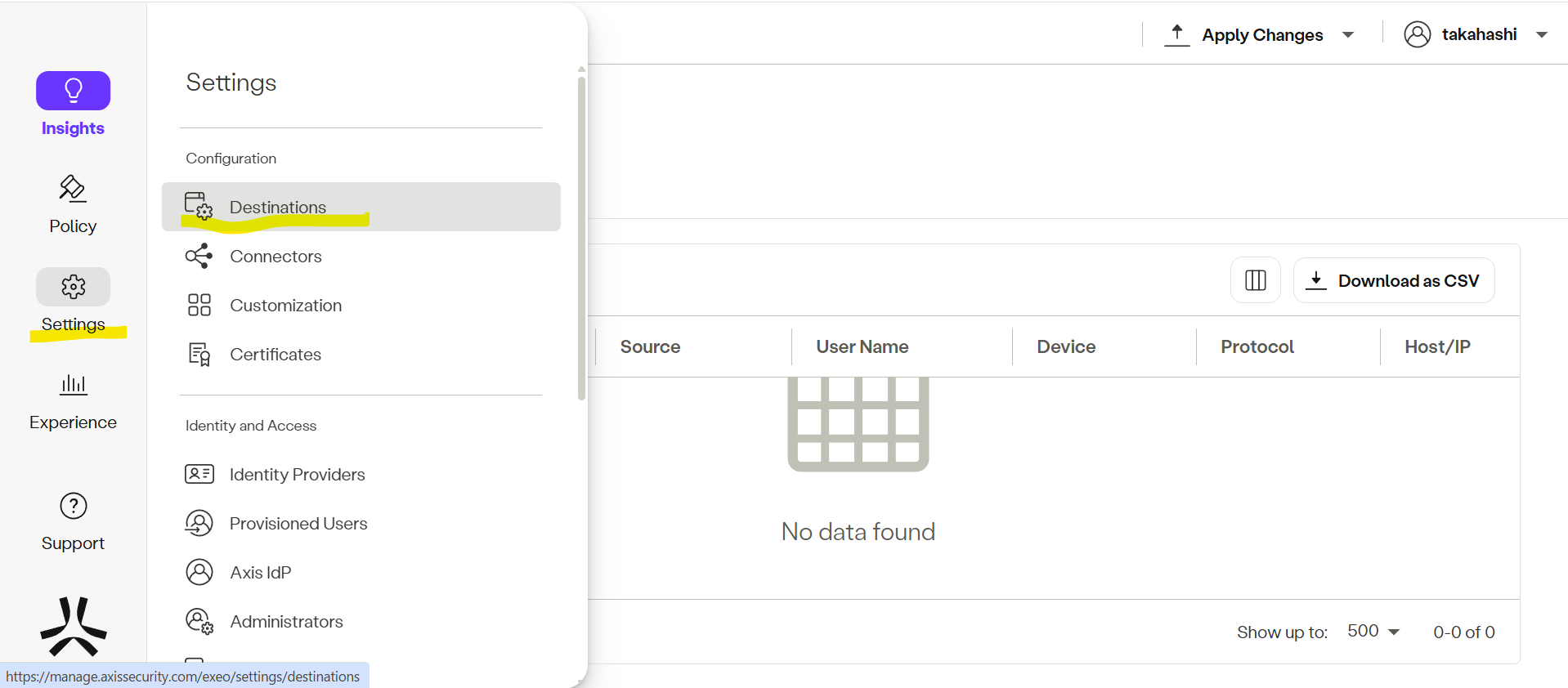

axis コンソールを開き、Settings >Destinationsを開きます

New Applicationsを開きます

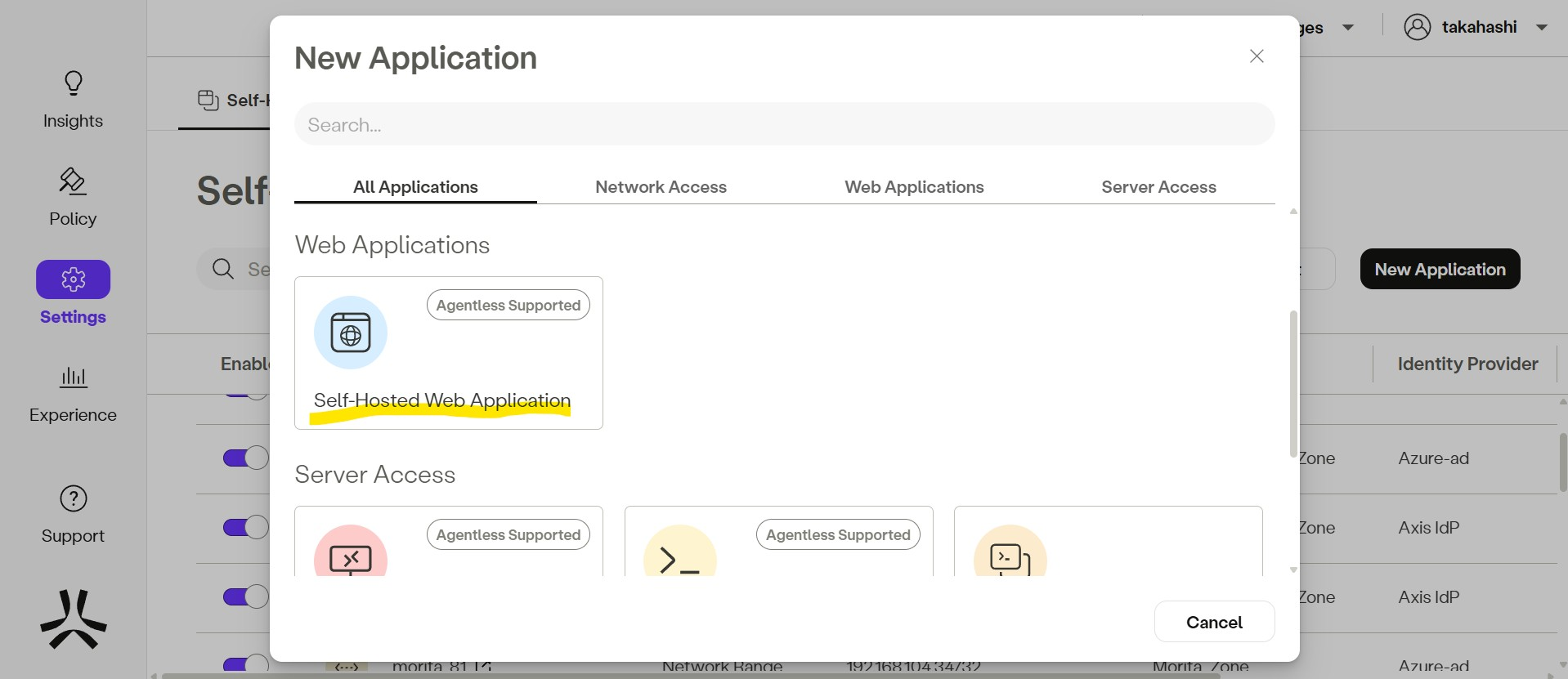

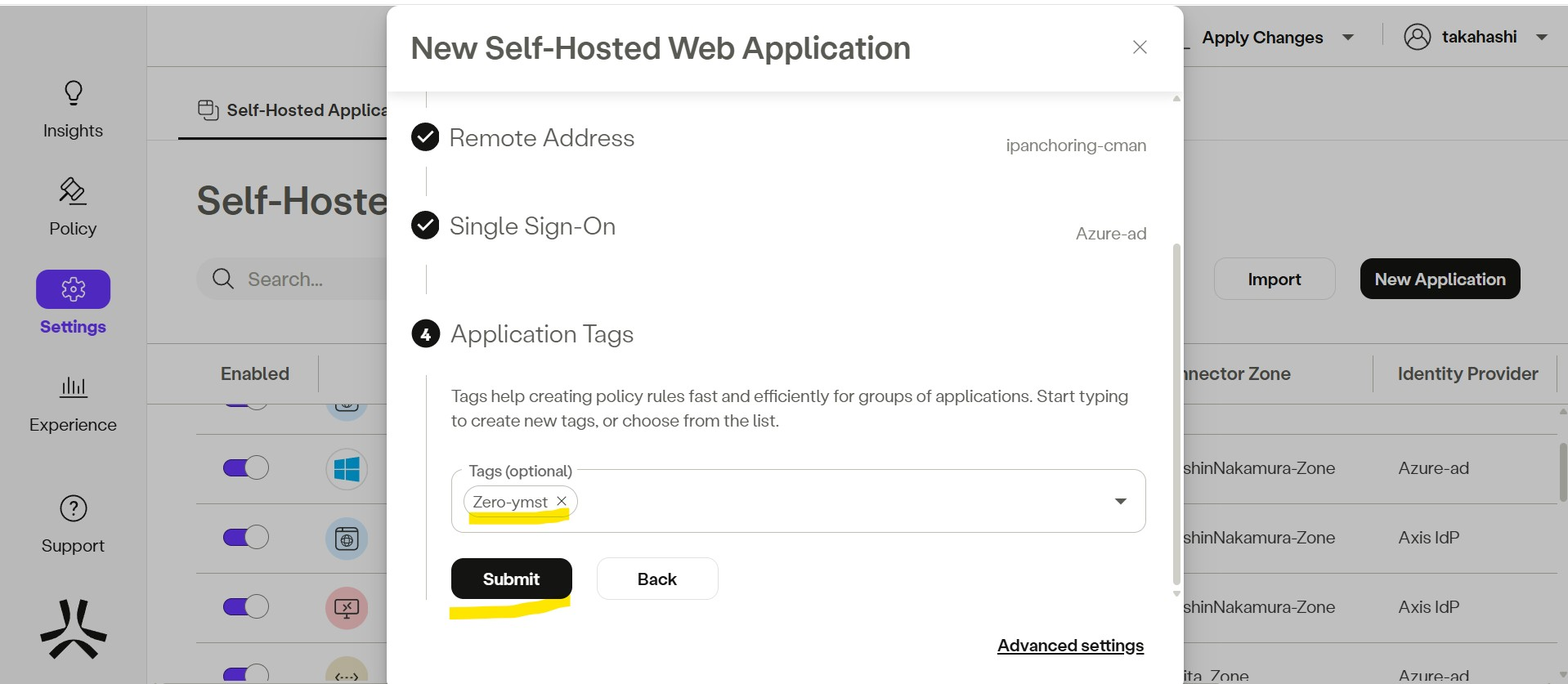

一覧から Web Applicationsカテゴリを探し、Self-Hosted Web Applicationを選びます

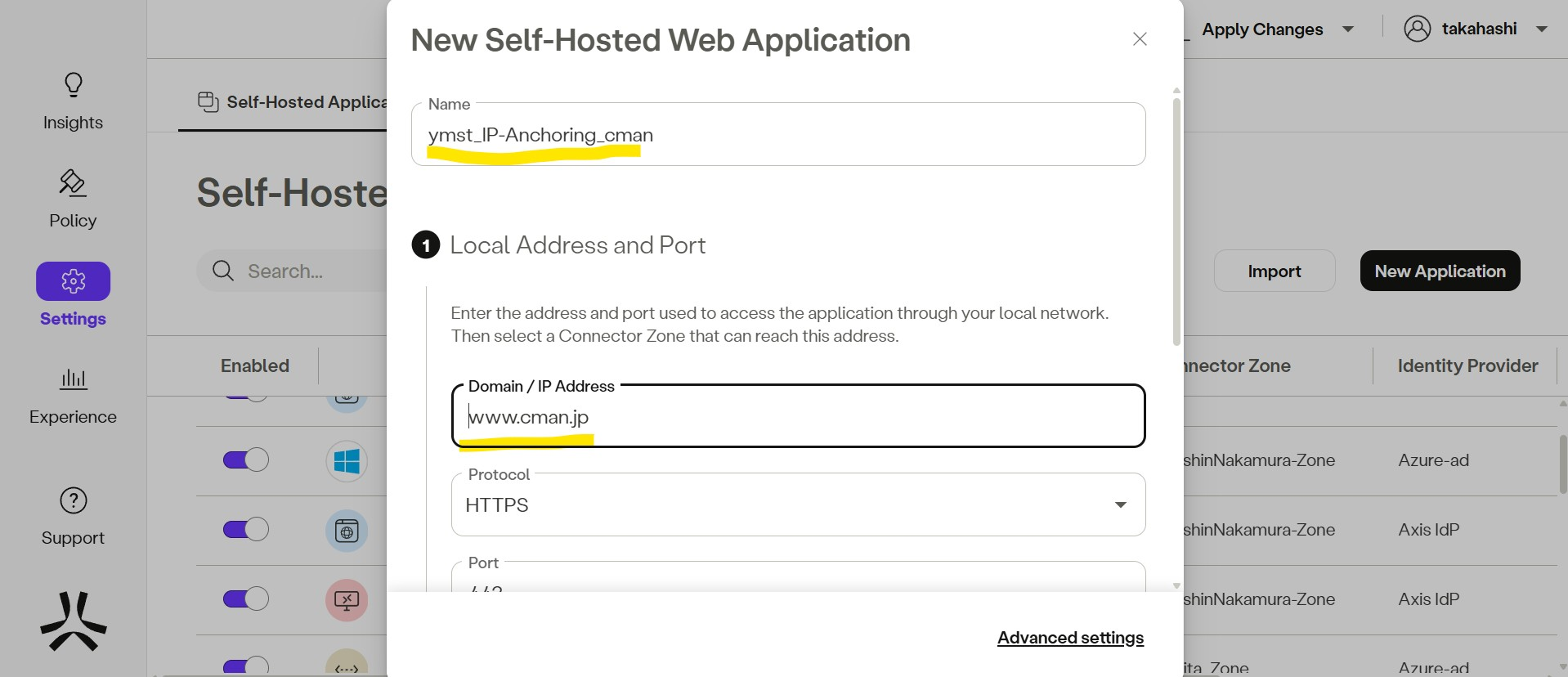

Nameに設定名、 Domain/IP Addressに設定するサイトのドメインまたはIPアドレスを記入します。

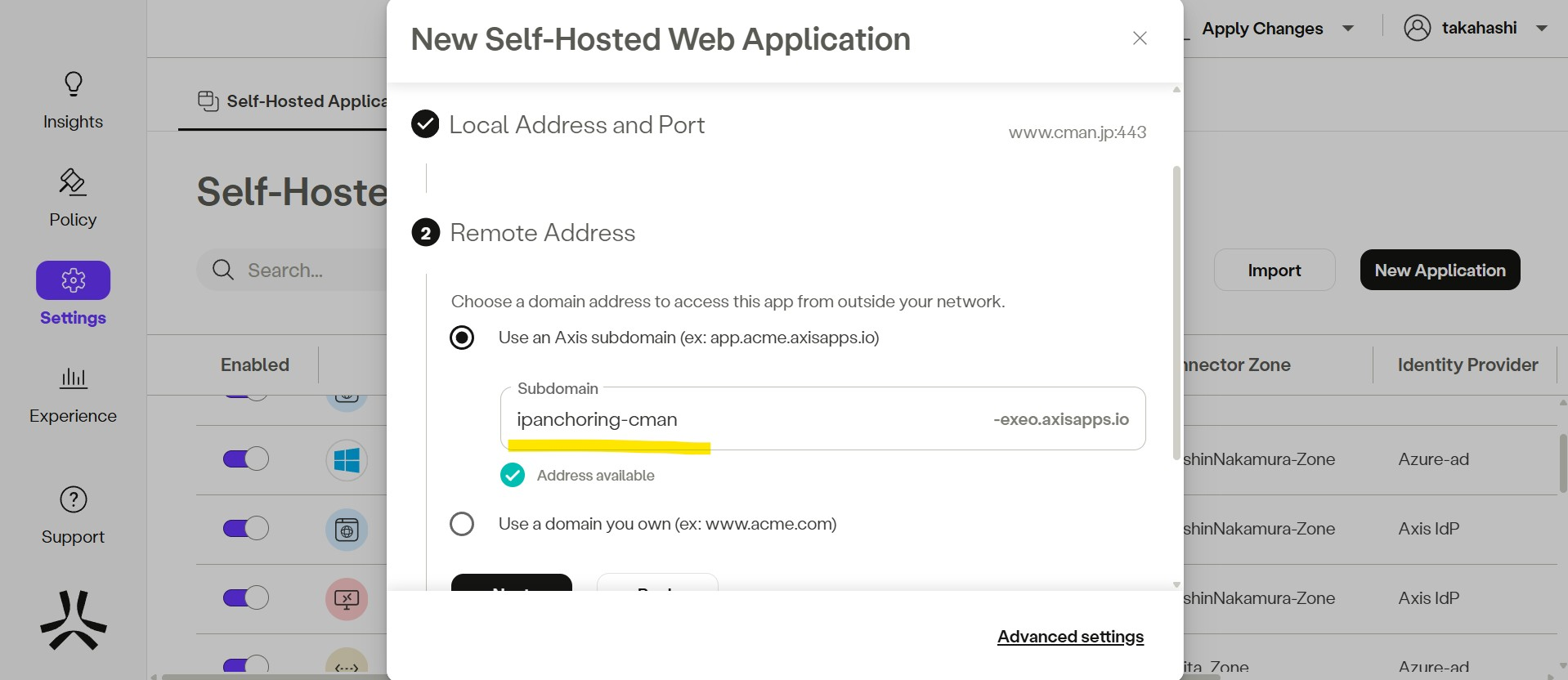

Remote Addressにサブドメインを入力します

今回は、タグにローカルアプリケーしょん用のタグを設定しています。

Submitで保存します

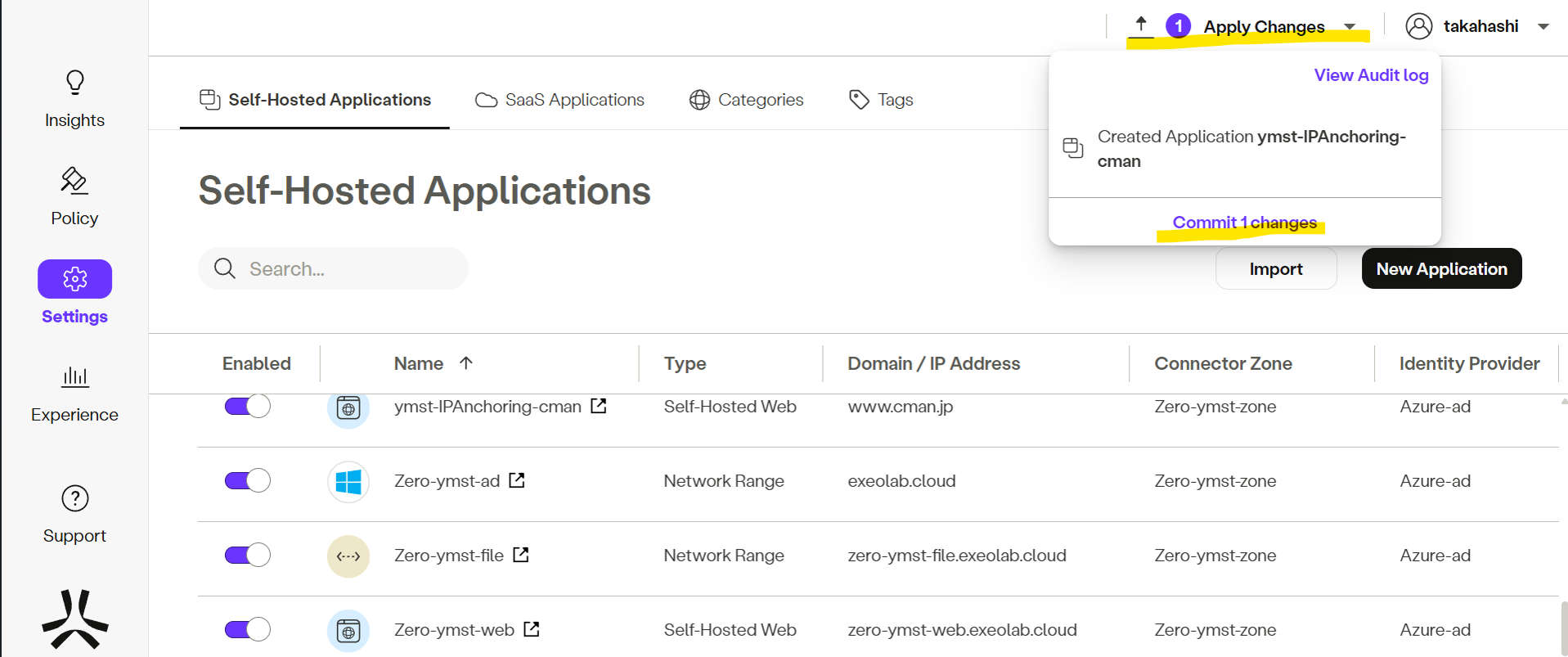

Apply Changes> Commit 1 changesより設定を保存。

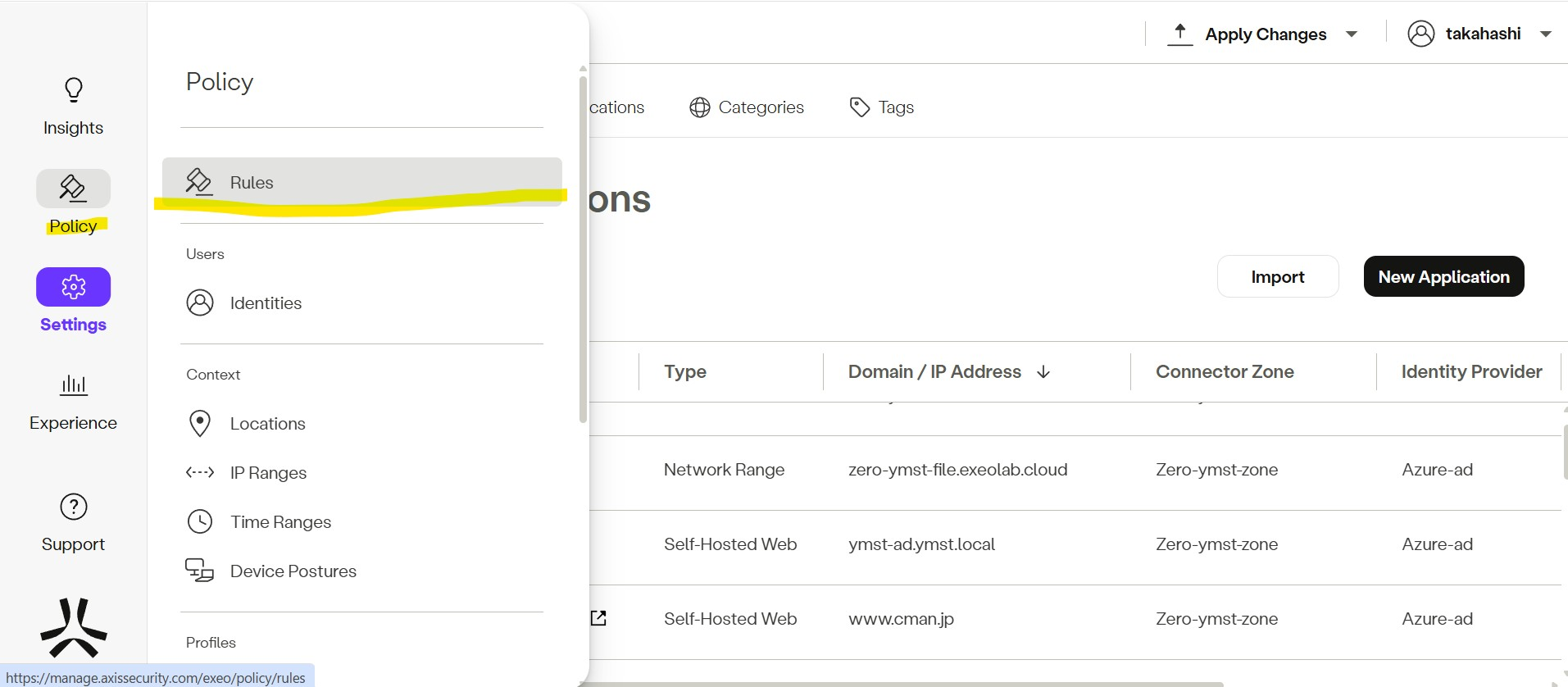

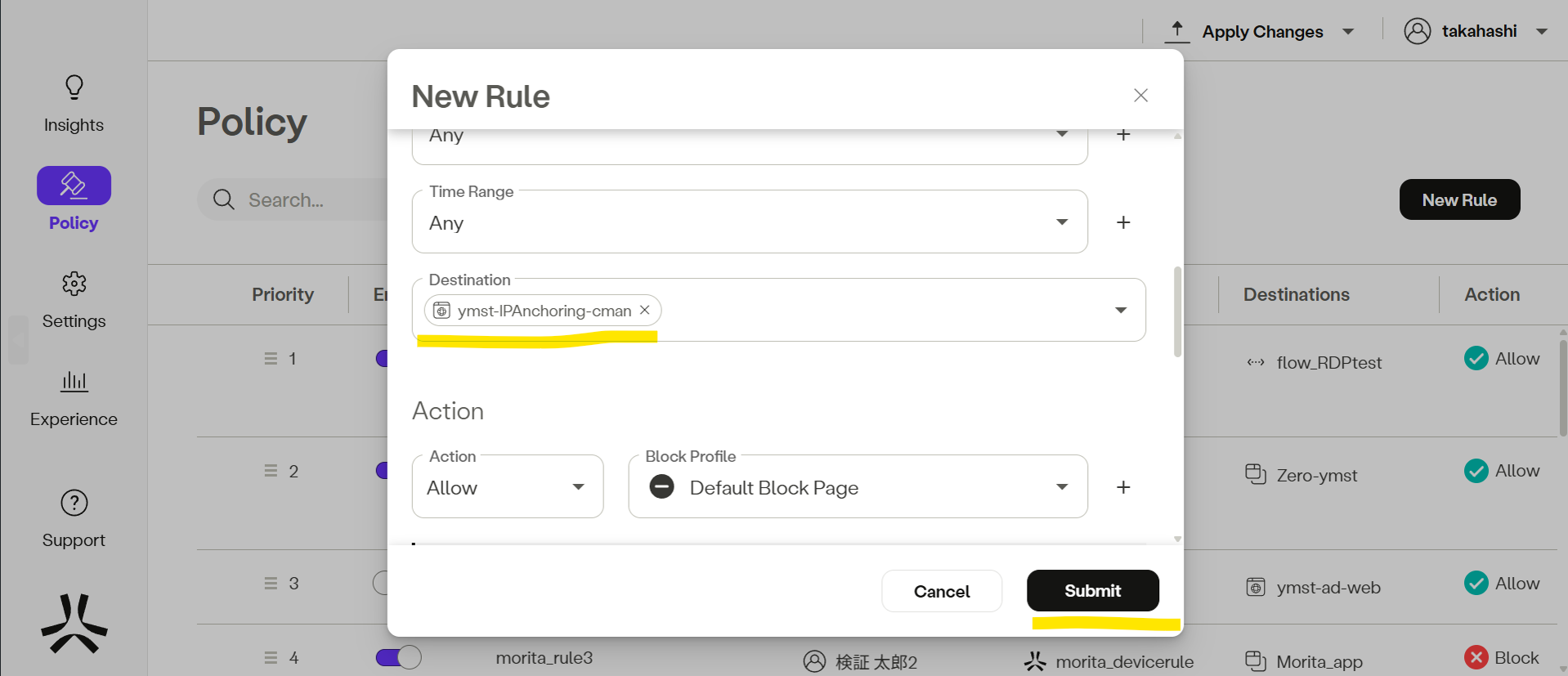

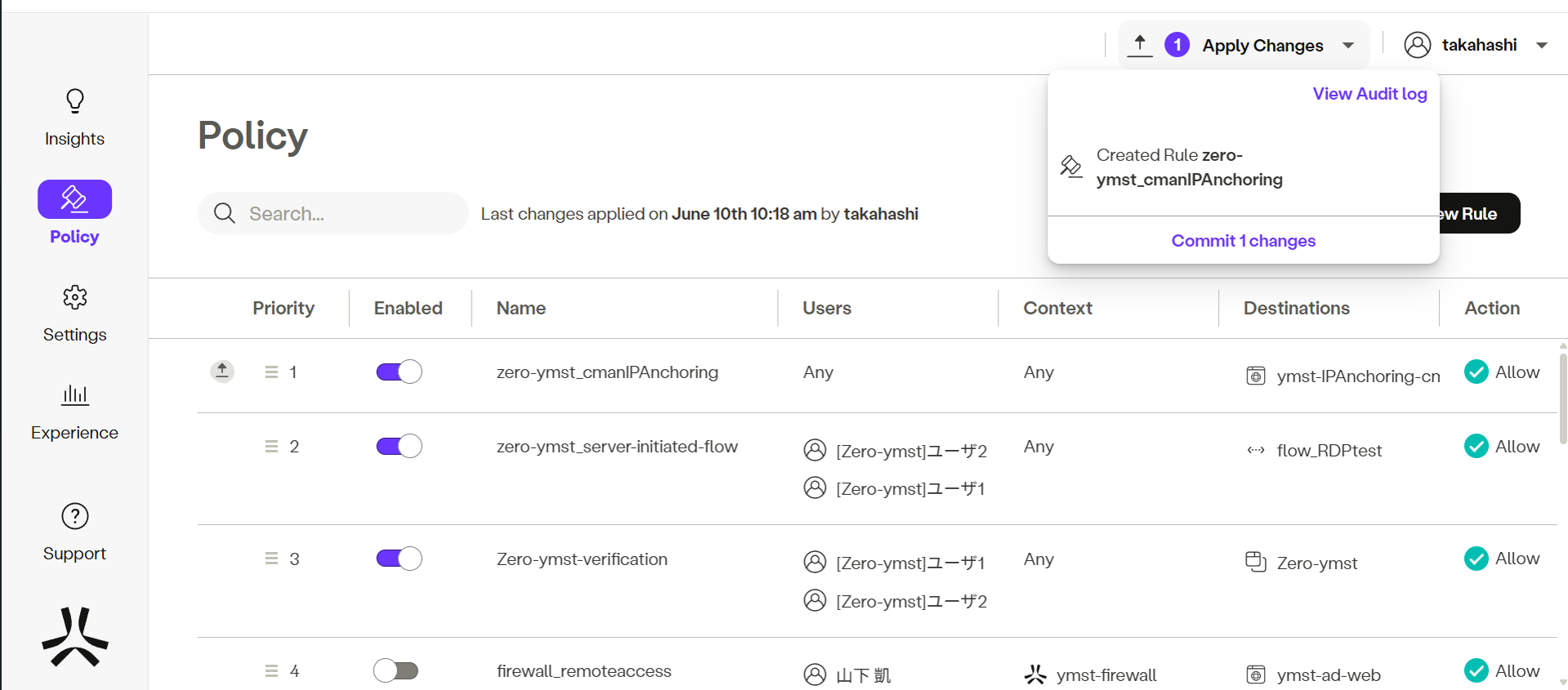

つづいて、ポリシー設定の作成します

Settings> Rulesを開く。

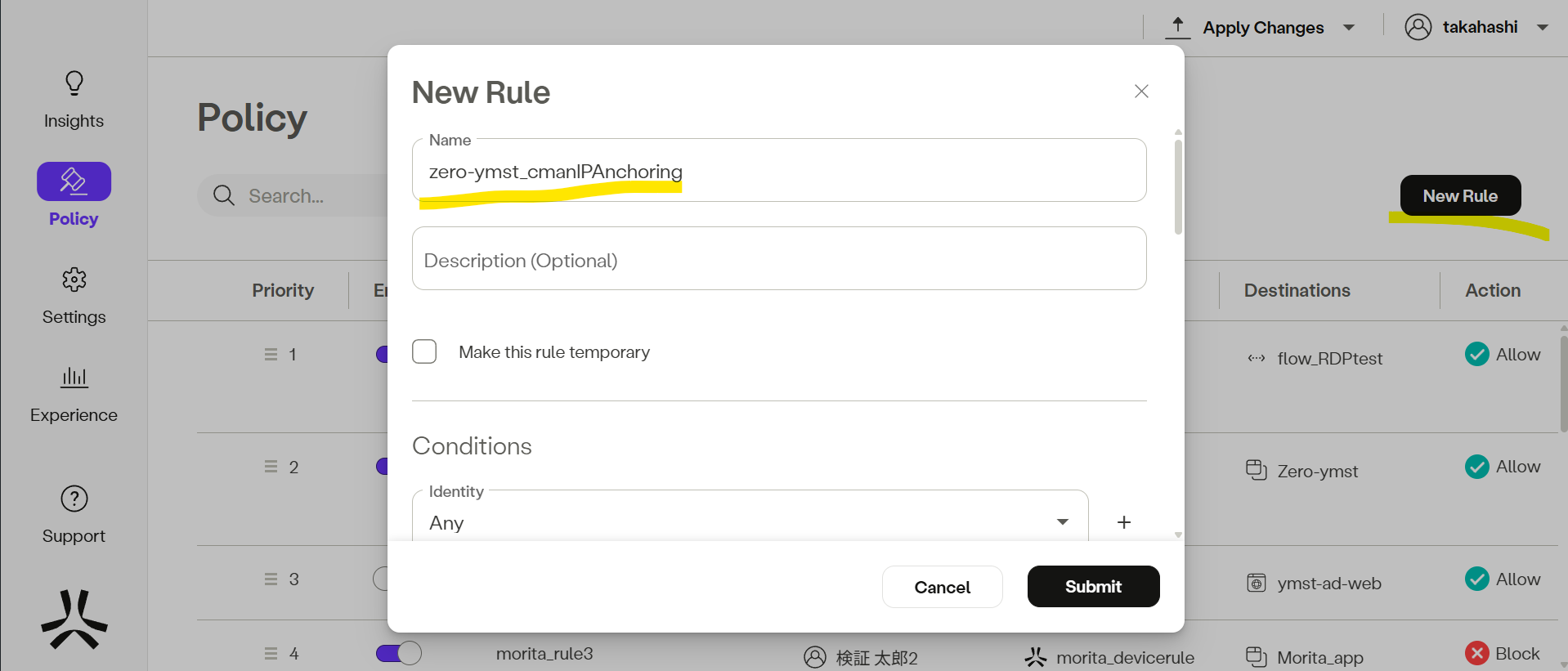

New Ruleを選択し、Name欄にポリシー名を入力します。

Identityに適用するユーザを指定します。

Destinationに先ほど設定したアプリケーションを選択し、Submitで決定します。

Apply Changes> Commit 1 changesより設定を保存します。

3-6-2.確認

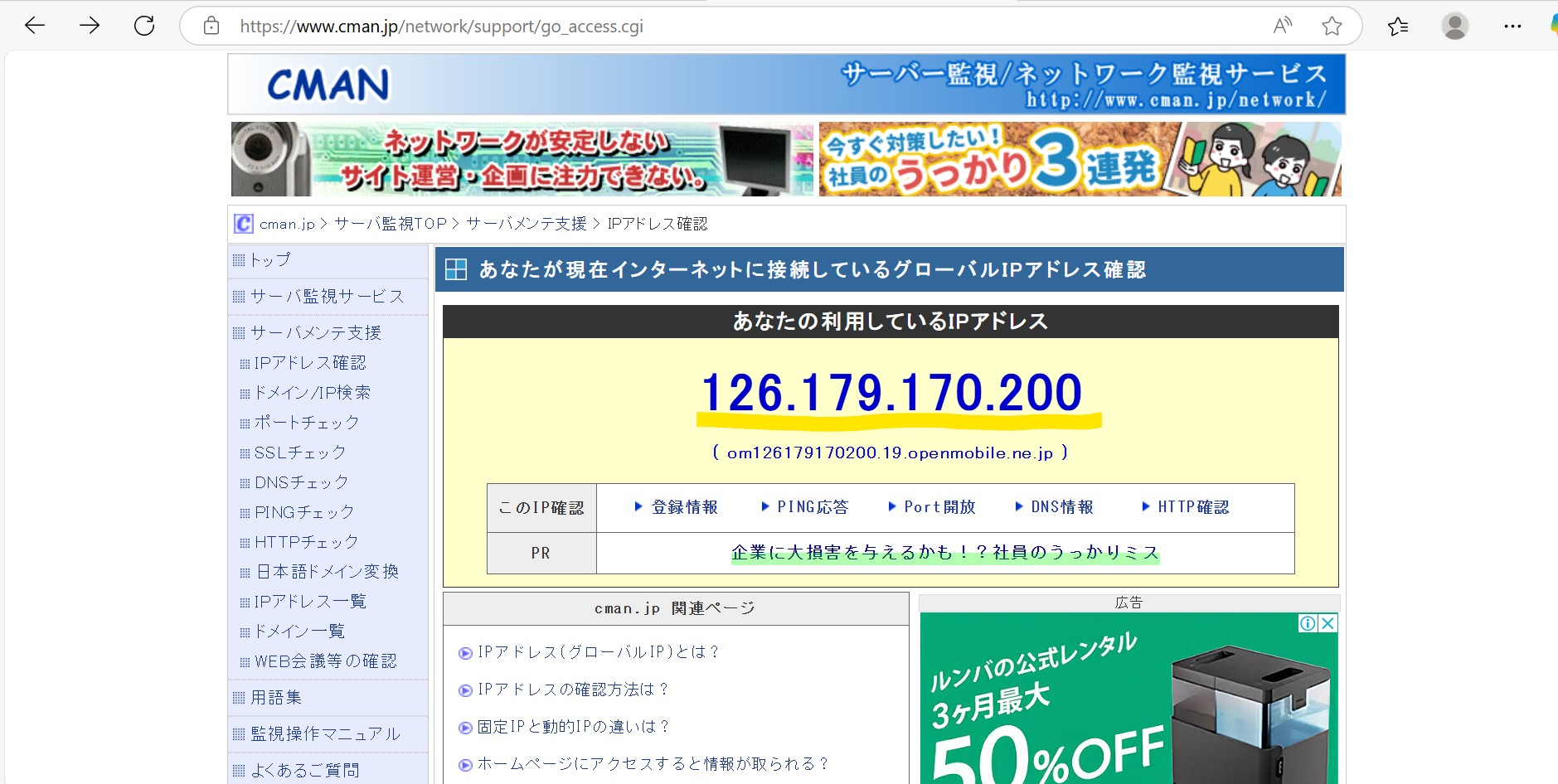

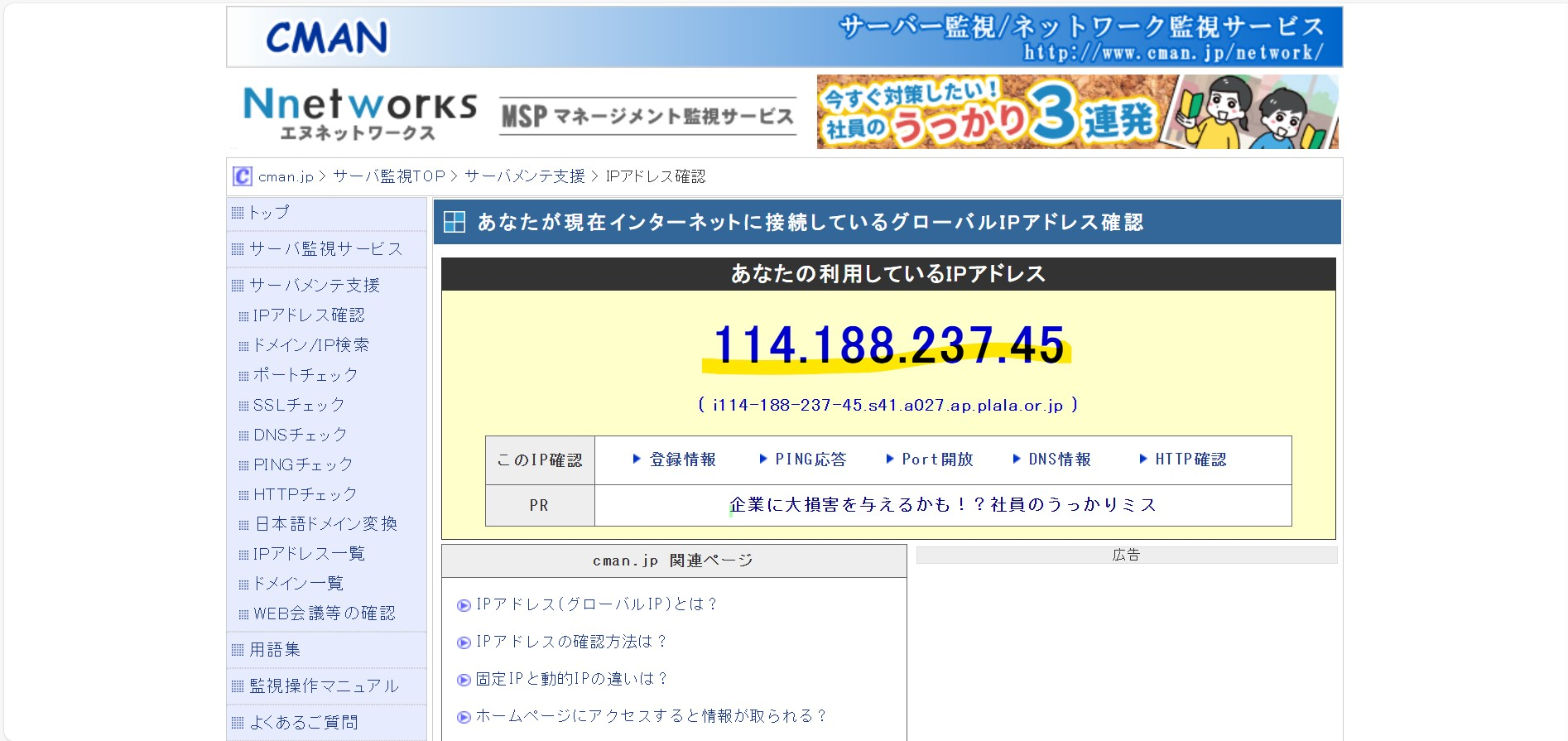

今回はアクセス先検証として「https://www.cman.jp/network/support/go_access.cgi」を利用します

(アクセス時のソースIPアドレスが確認できるサイト)

設定を入れていない状態でのサイトへのアクセス時はこのようなアドレスになりました

(第4だけなどでモザイク化)

送信元IPアドレス固定の設定を入れた状態でのサイトにアクセスしてみます。

送信元IPアドレスが変わっていることが確認できました。

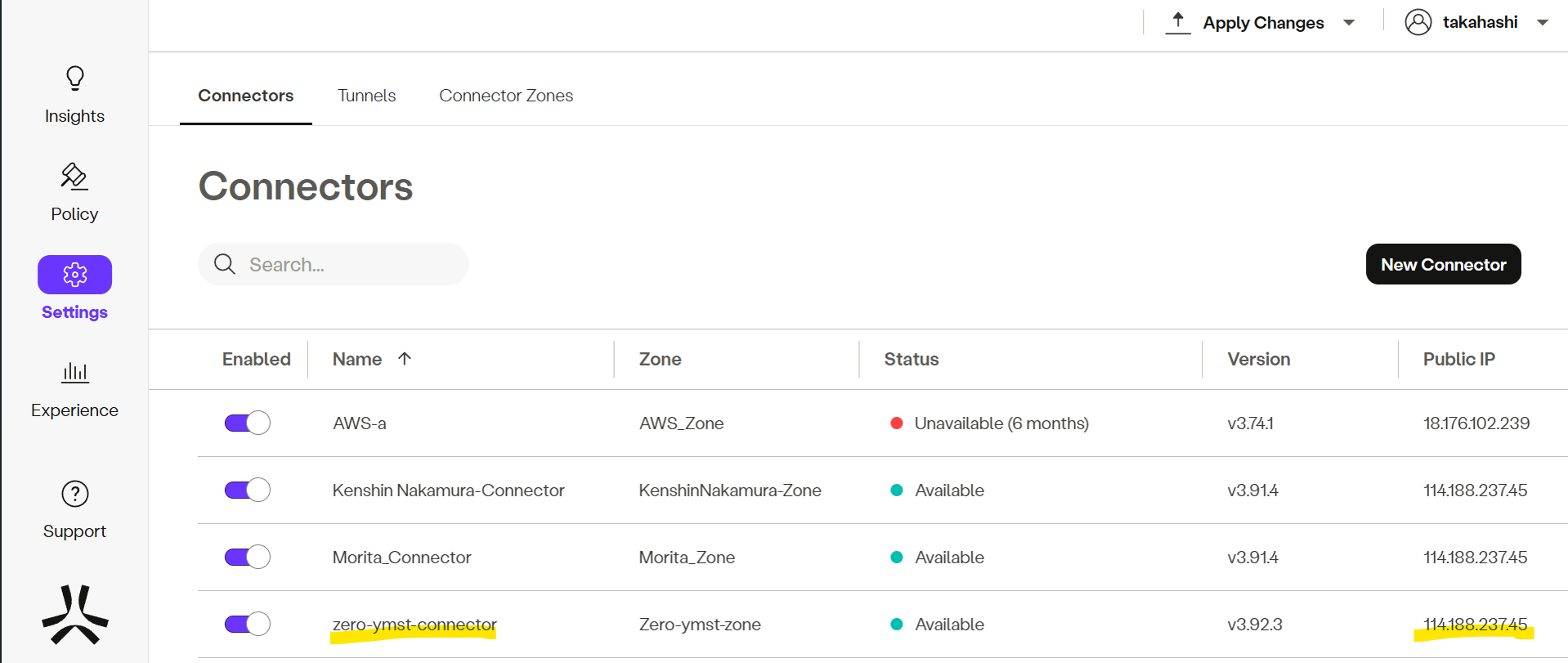

続いて、Settings> Connectorsより、コネクタのパブリックIPアドレスを確認します。

設定後は送信元IPアドレスがコネクタのPublic IPとなっていることが確認できました。

4.CASB編

第4章では、Aruba SSEのCASB機能、以下について紹介します。

- アプリケーション管理

- テナント制御

4-1.アプリケーション管理

Aruba SSEにはSaaSアプリケーションを指定し、特定の動作を指定し制御が可能です。

この機能を利用することで、SNSやアプリの制限を行ったり、一部の動作のみを制限したりすることが可能です。

制御できる動作として、ログイン、アップロード、ダウンロードなどがあります。

4-1-1.設定方法

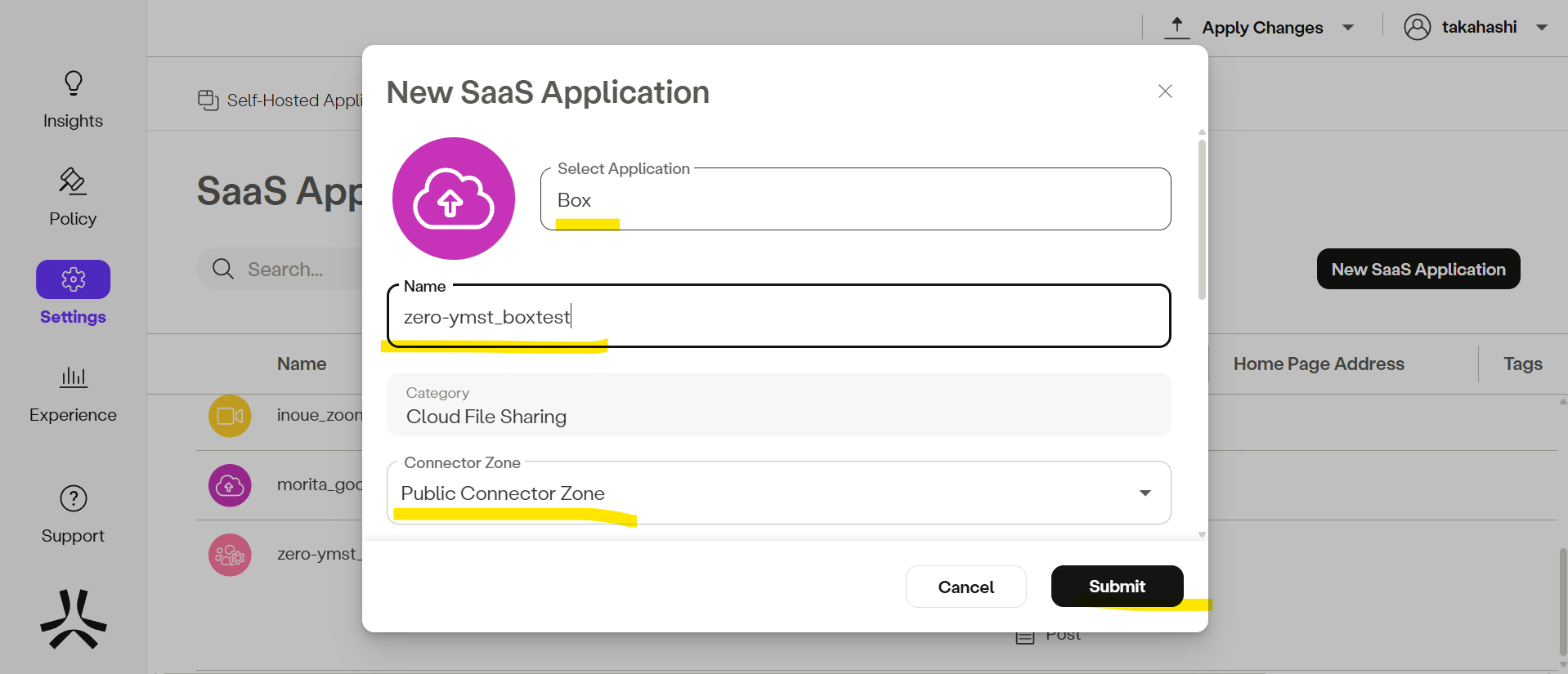

今回は例としてBoxへのファイルアップロードを禁止する設定を行います。

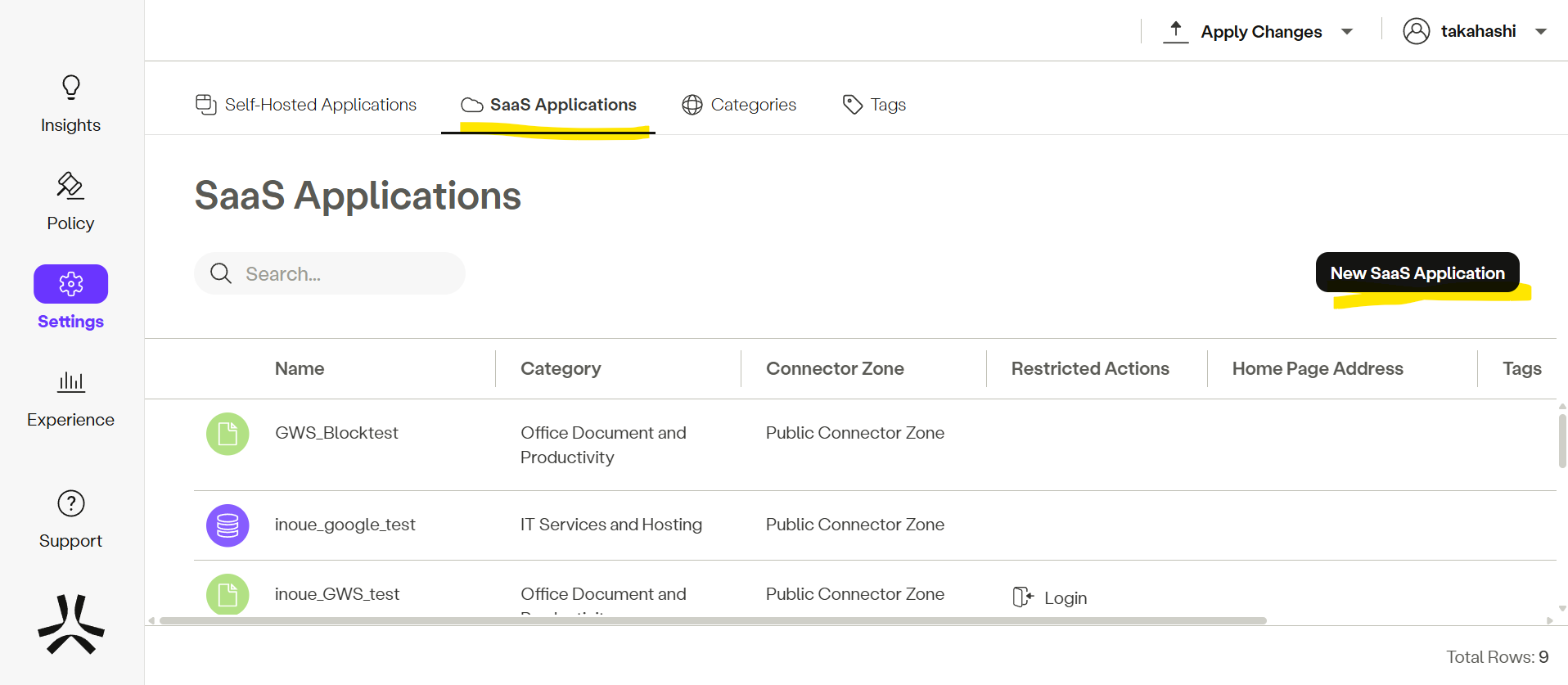

setting からDestinationsを開きます

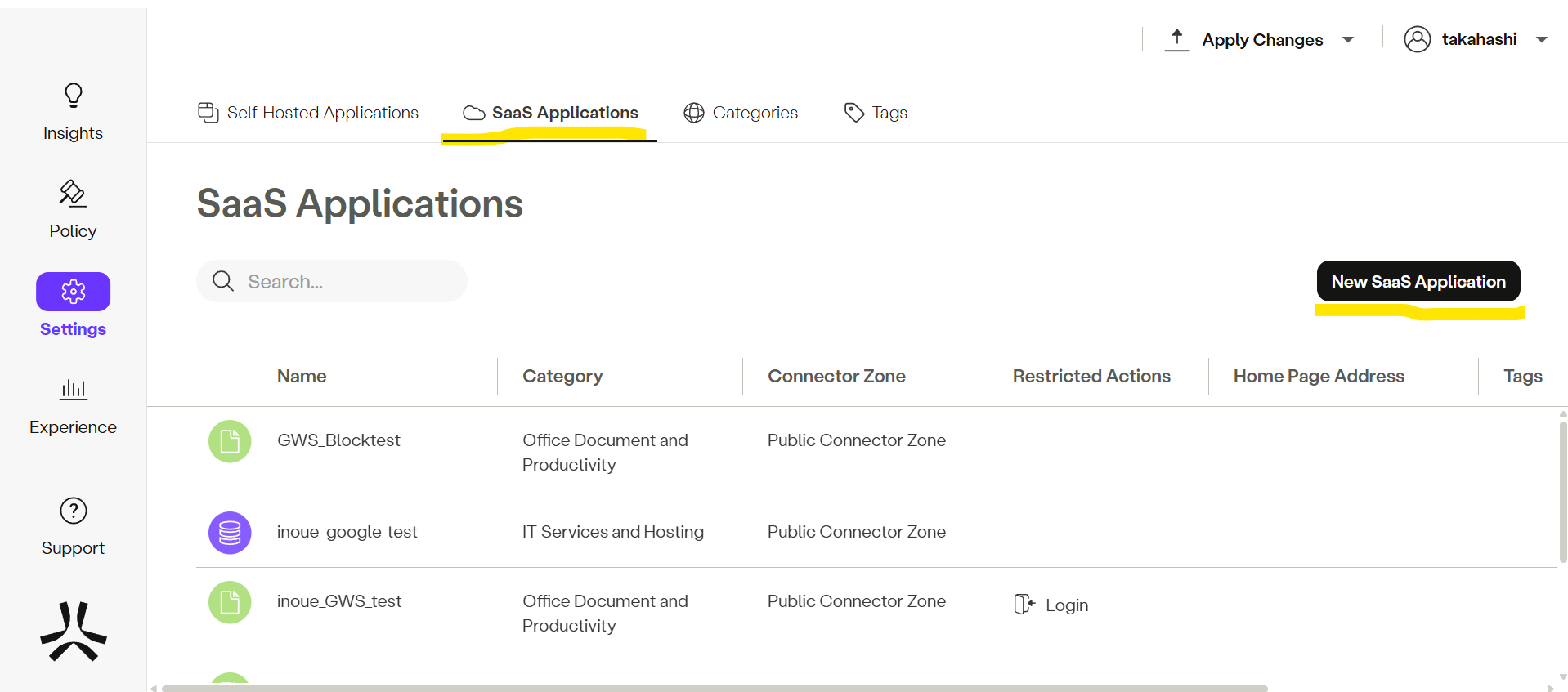

SaaS Applicationsを選択します

設定するアプリケーション、Name,Connector Zoneを選択。

※Connector ZoneはSaaSアプリケーションのNWがどこにあるかで設定を適宜変更

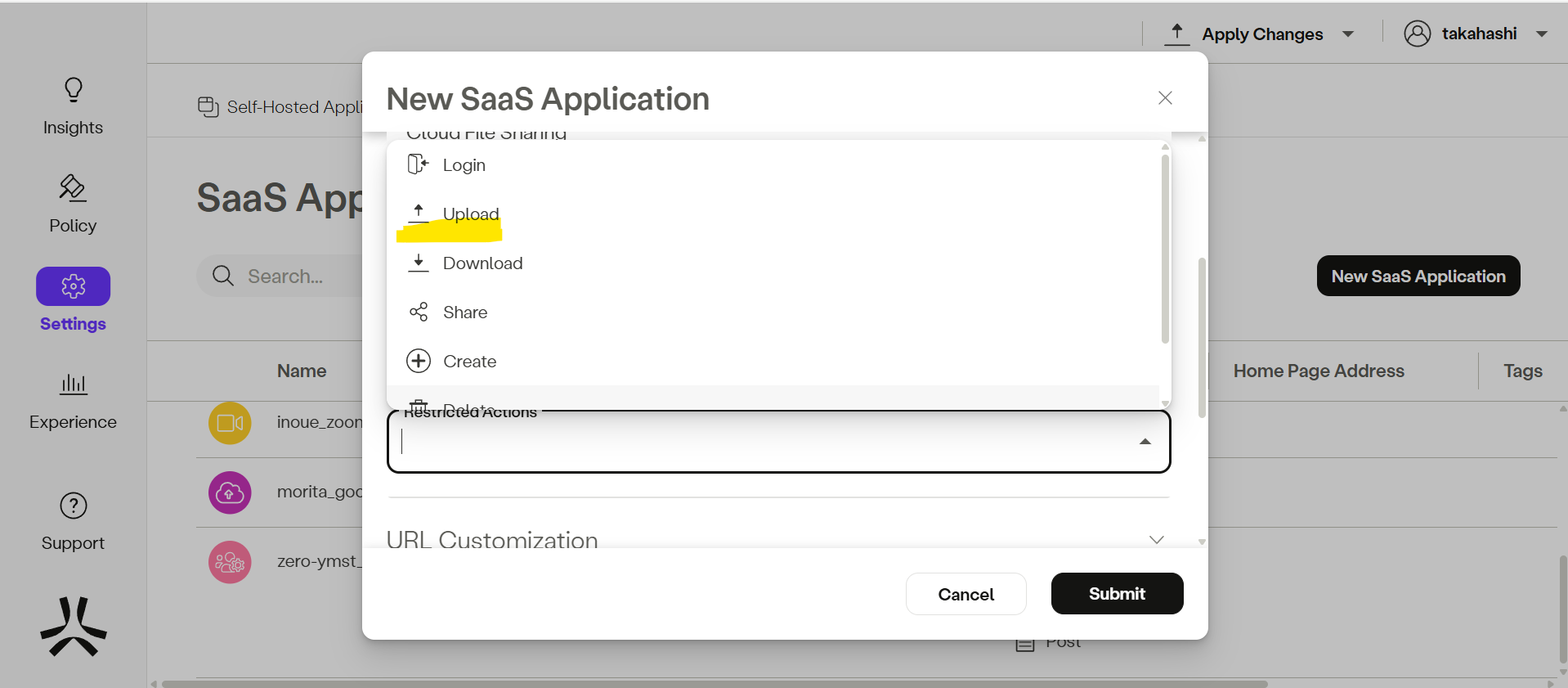

1-4.Restricted Actionで制御する動作を選び、Submitで決定。

※今回はUploadのみを選択

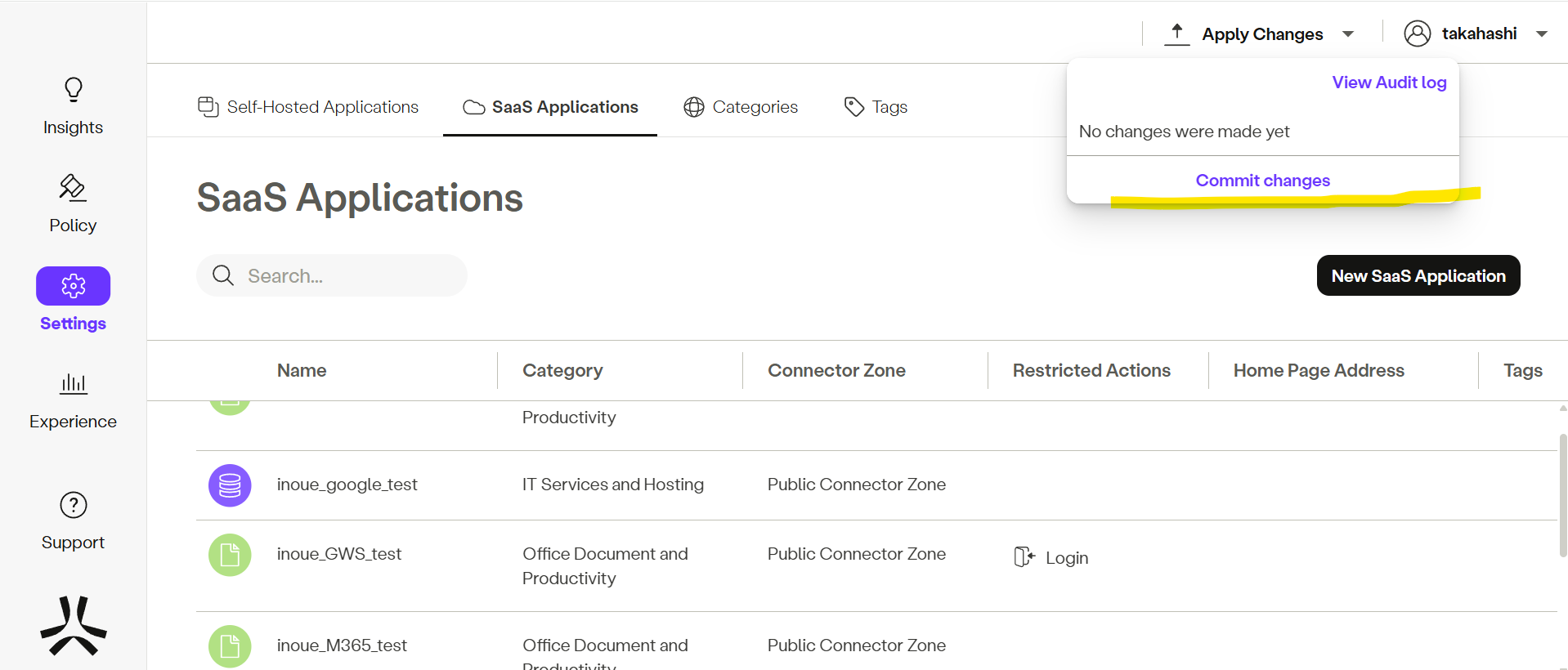

Commit 1 Changesで設定を保存。

続いて、作成したアプリケーション設定をルールに追加します。

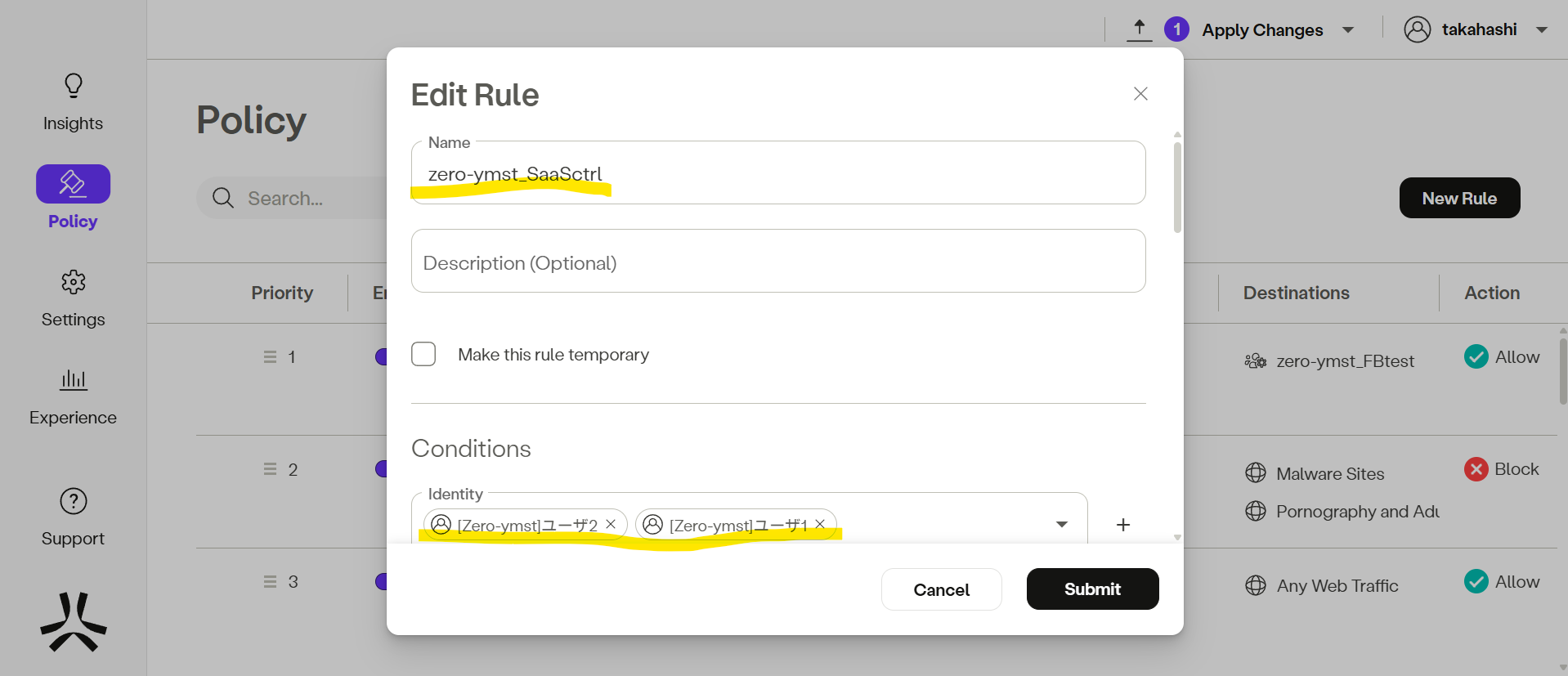

PolicyよりNew Ruleを作成し、Nameに名前、Identityに対象ユーザーを設定します。

Destinationに先ほどの設定を入力します

External Web(Agent)にSSLインスペクション設定を入力し、Submitで決定します

Commit 1 Changesで設定を保存します

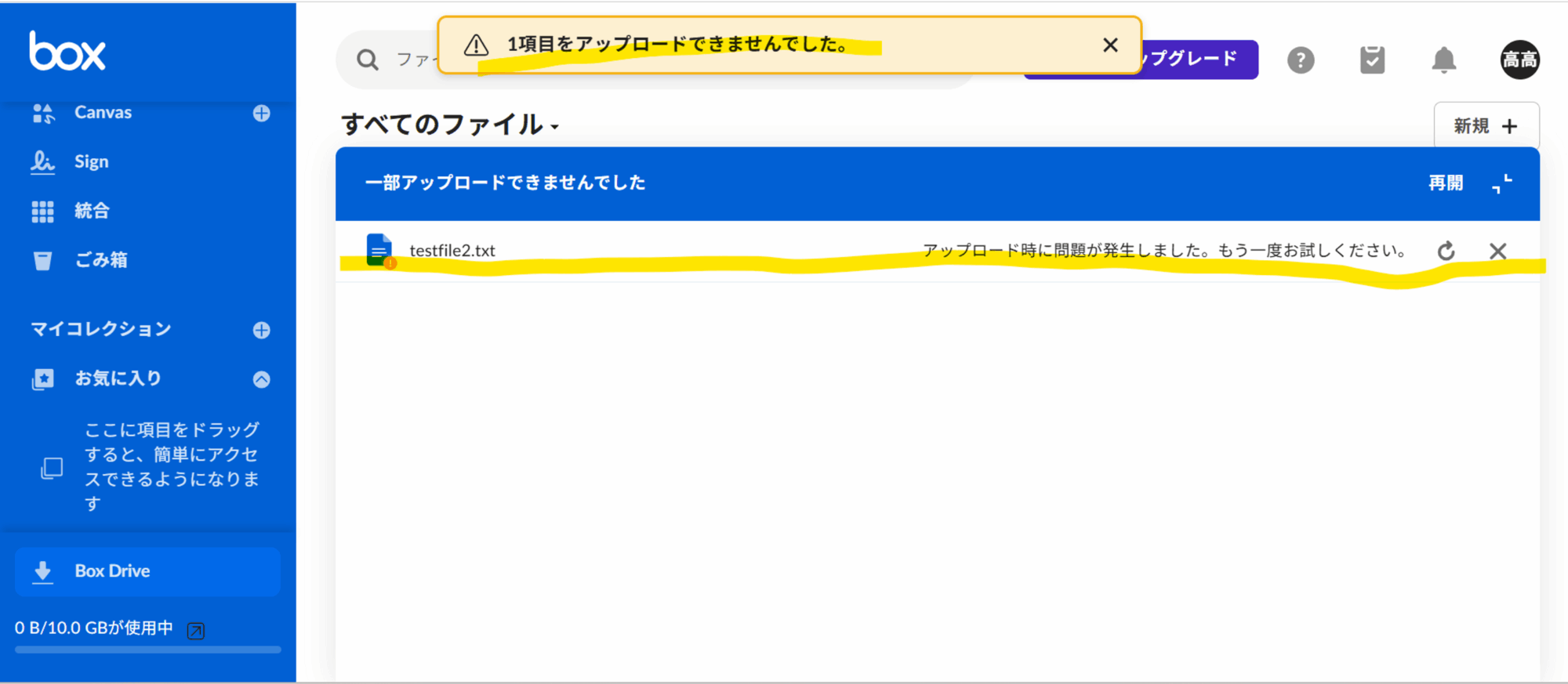

4-1-2.反映確認

アップロードが制限されていることを確認します。

設定したSaaSアプリケーションを開きます(今回はbox)

「新規」を選択

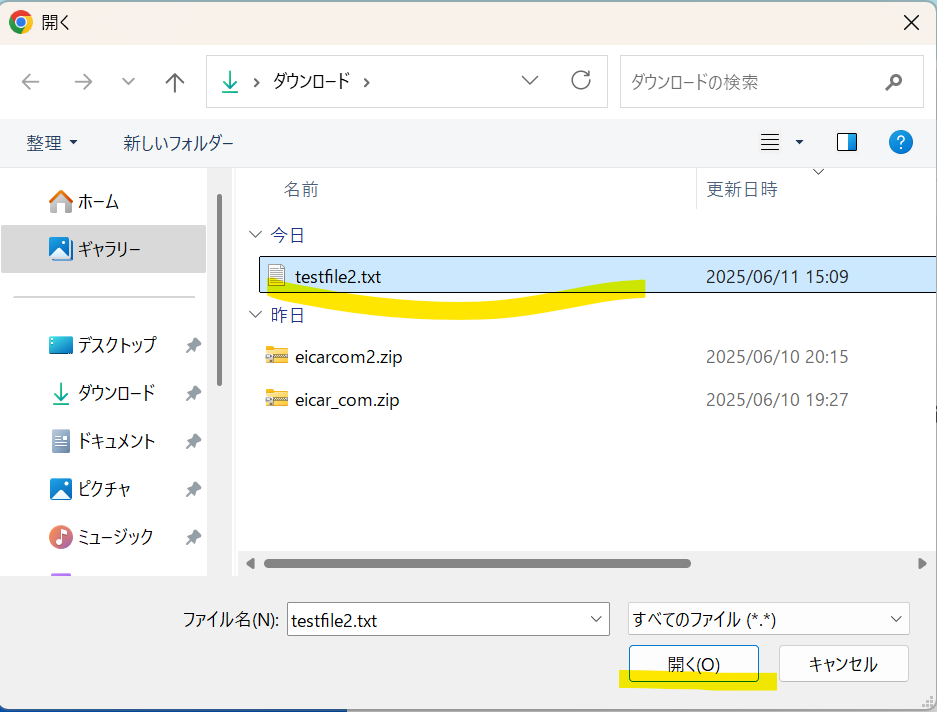

「ファイルのアップロード」を選択

アップロードするファイルを選択し開くを押下します

エラーが起き、ファイルをアップロードができませんでした。

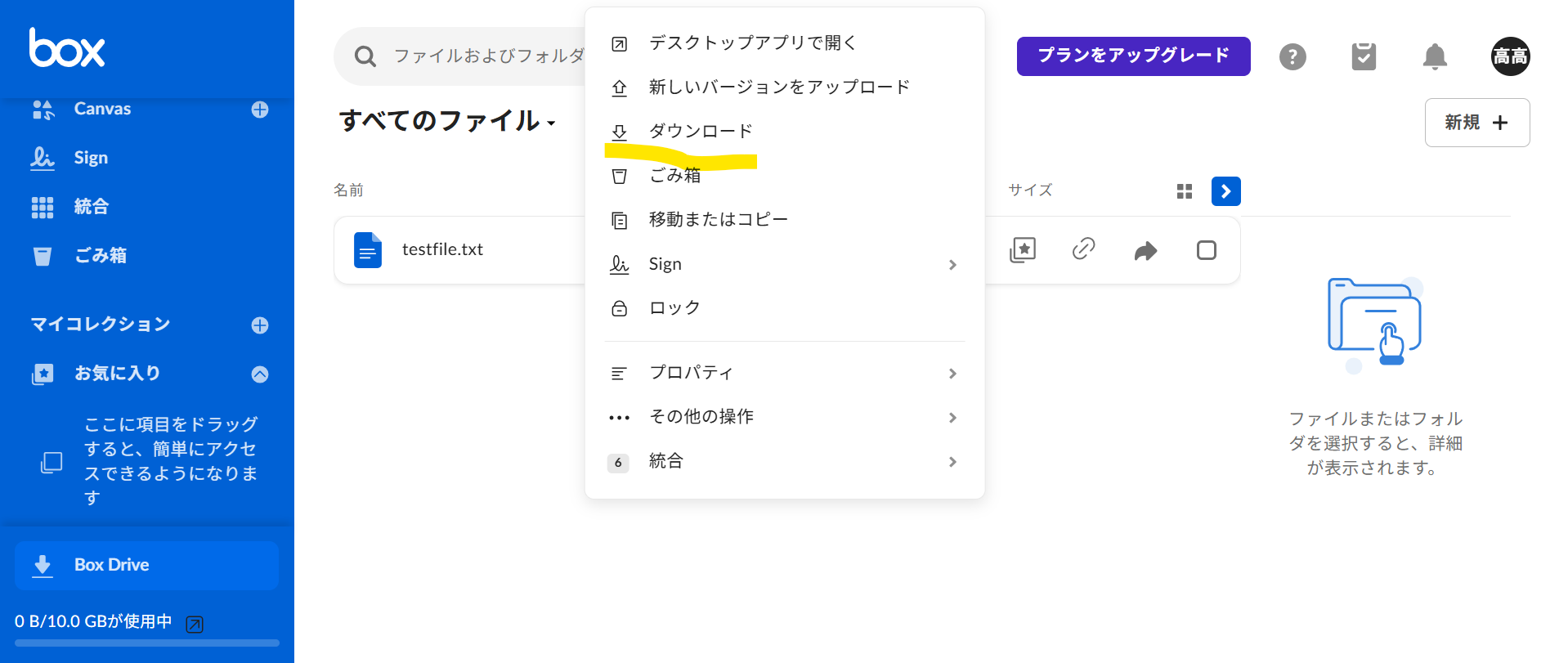

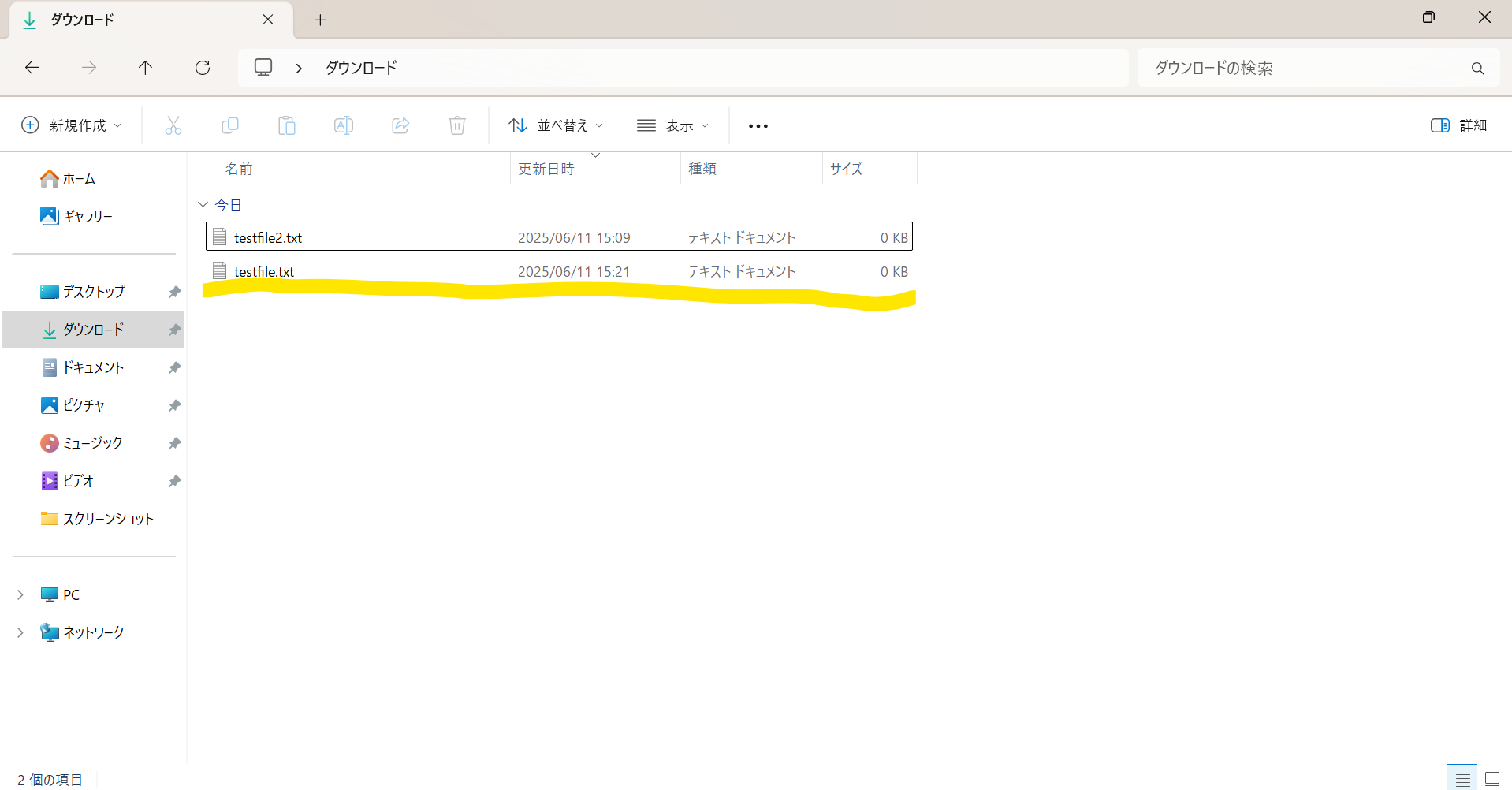

つづいて、制限している機能はアップロードだけですので、ダウンロードは制限されず行えることを確認してみます。

box上ファイルをダウンロードします。

ファイルがダウンロード完了することを確認

4-2.テナント制御

ArubaSSEにはテナント制御があり、例えば、Microsoft社のAzureやM365にログインする際の個人アカウント、別テナントからのサインインをブロックすることが可能です。

4-2-1.設定手順

SaaSアプリケーションを登録します。Setting >Destinations へ移動します

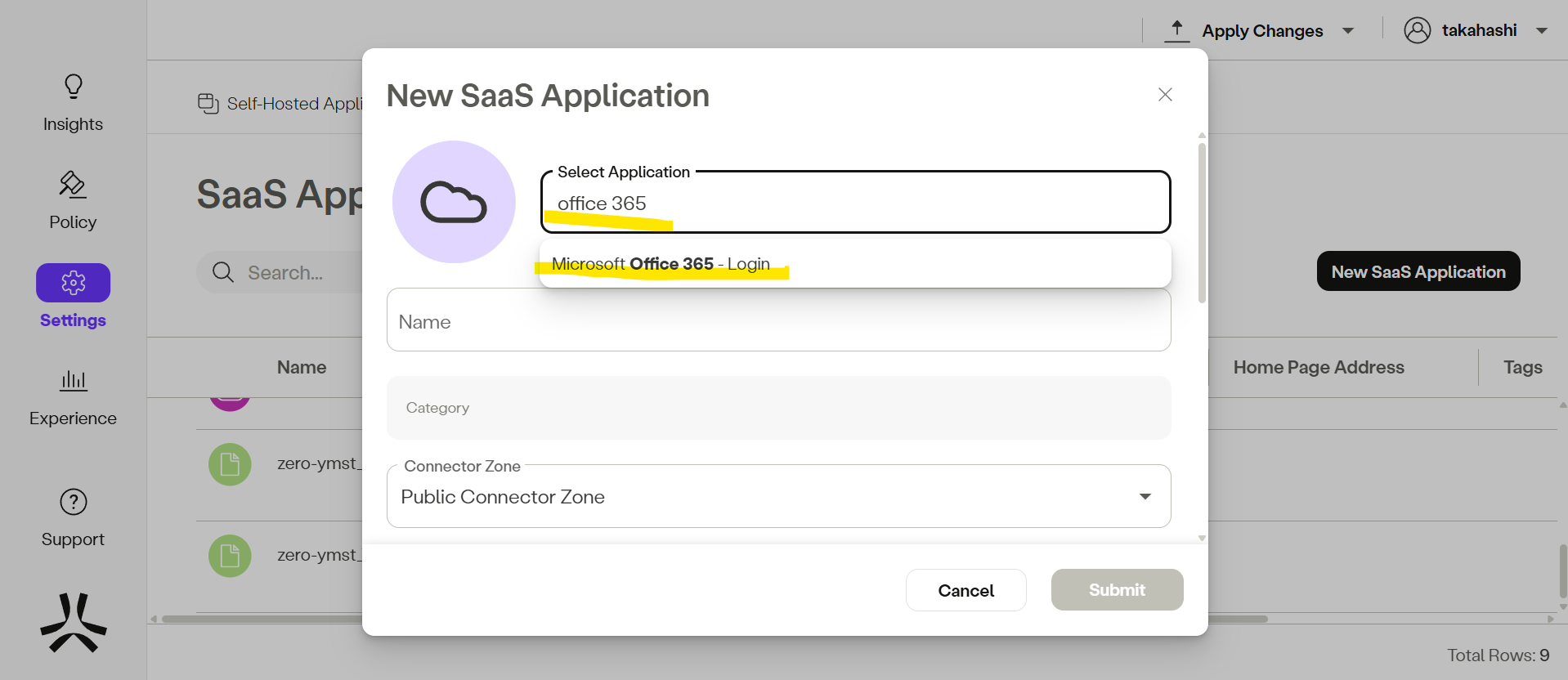

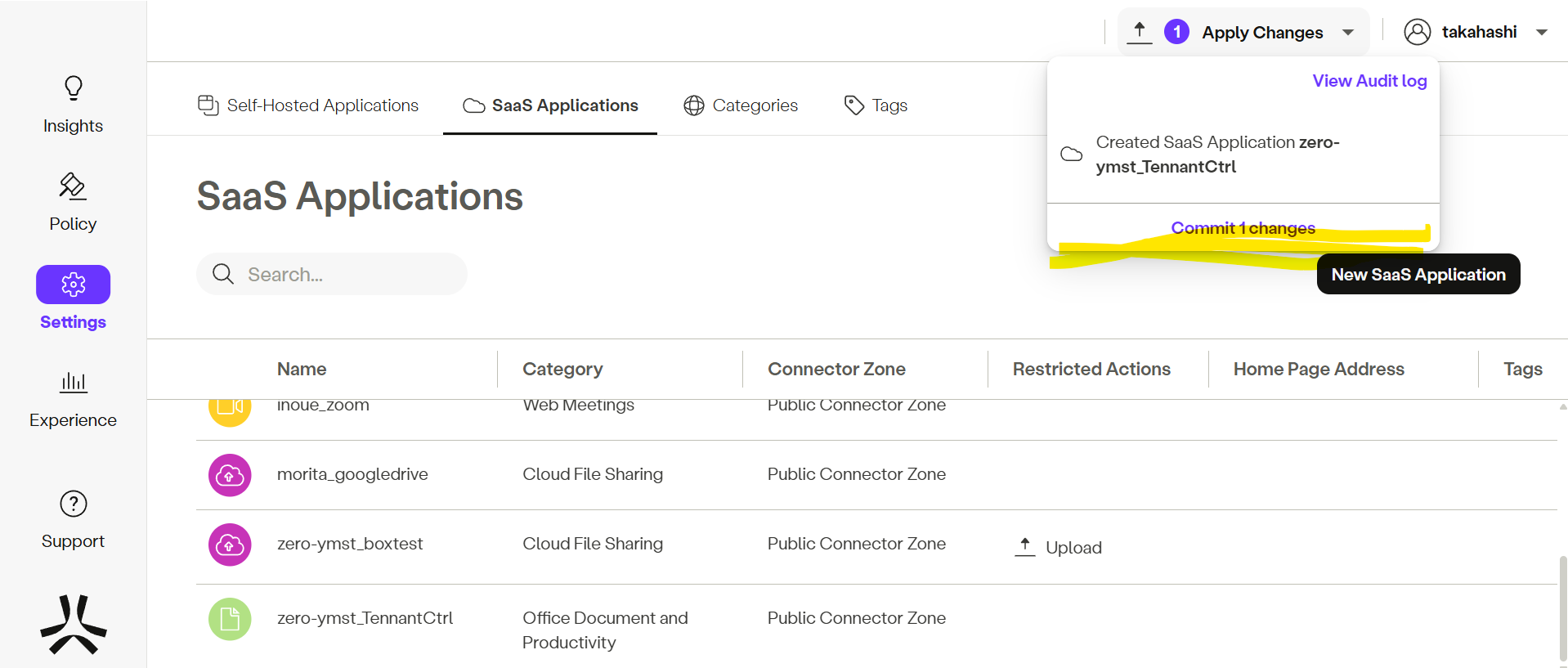

SaaS Applicationsを選択し、New SaaS Applicationを選択します

Select Applicationに制御するアプリを入力します。今回はOffie 365で検証を行います。

※入力するとサジェストが表示されるので選択

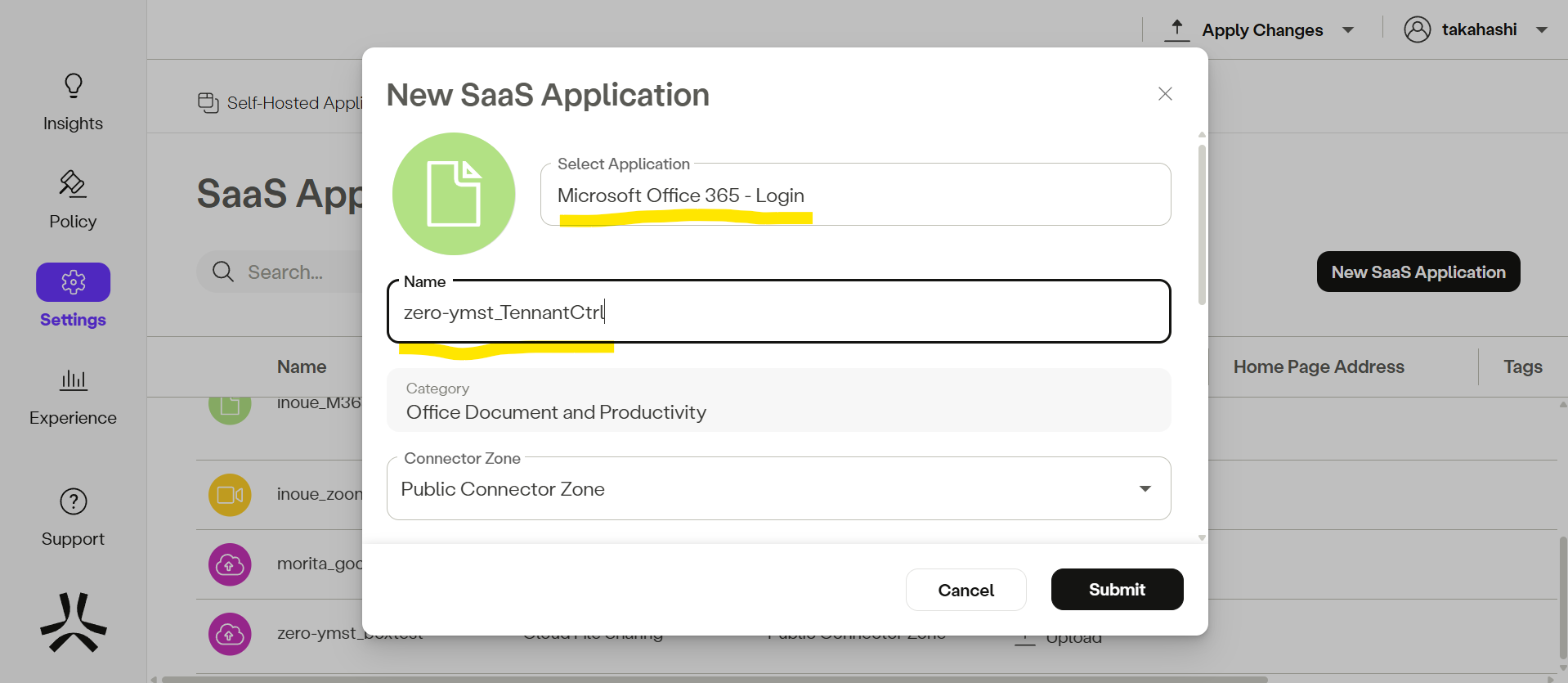

SaaSアプリケーションの名前を入力します。

コネクタゾーンにPublic Connector Zoneを選択します。

※コネクタゾーンはアプリの所在で変わります。SaaSアプリケーションが社内NW上にある場合はそのコネクタを選択

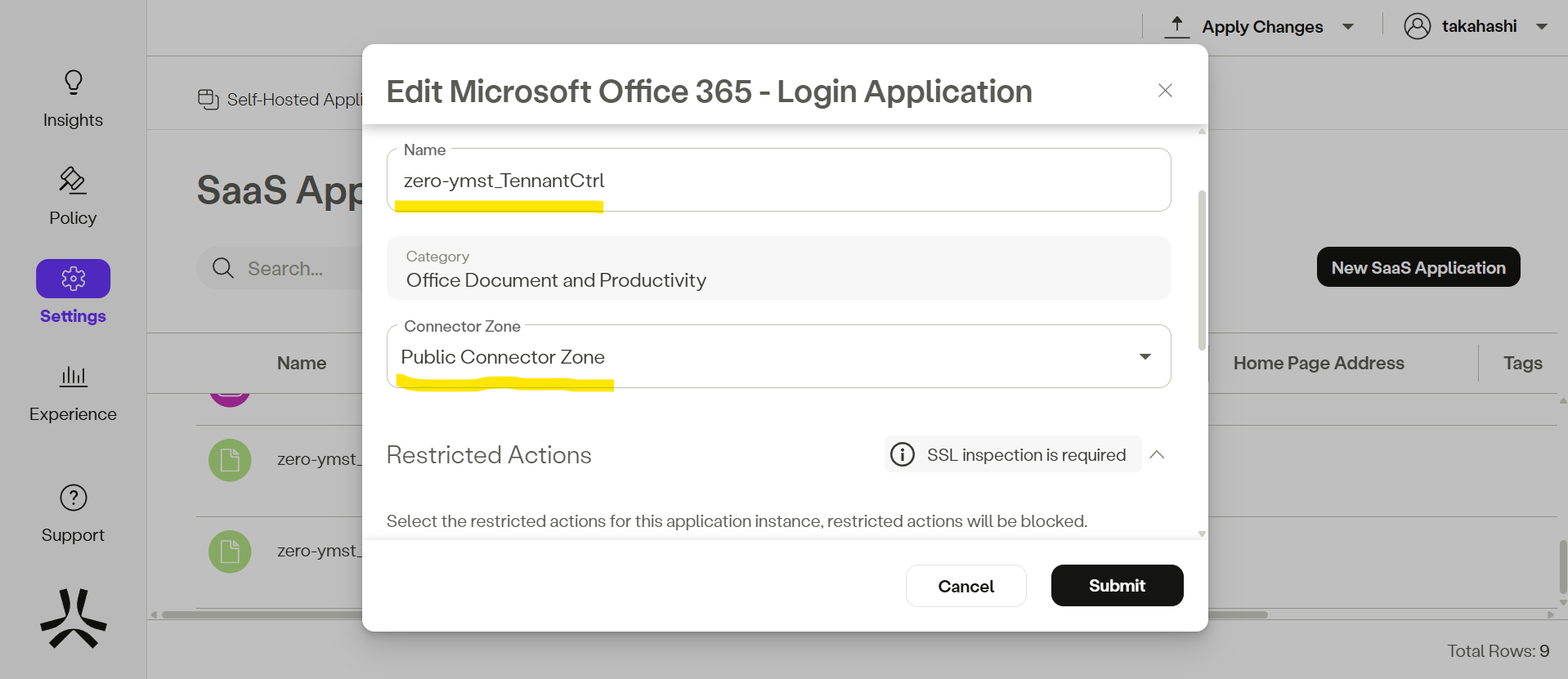

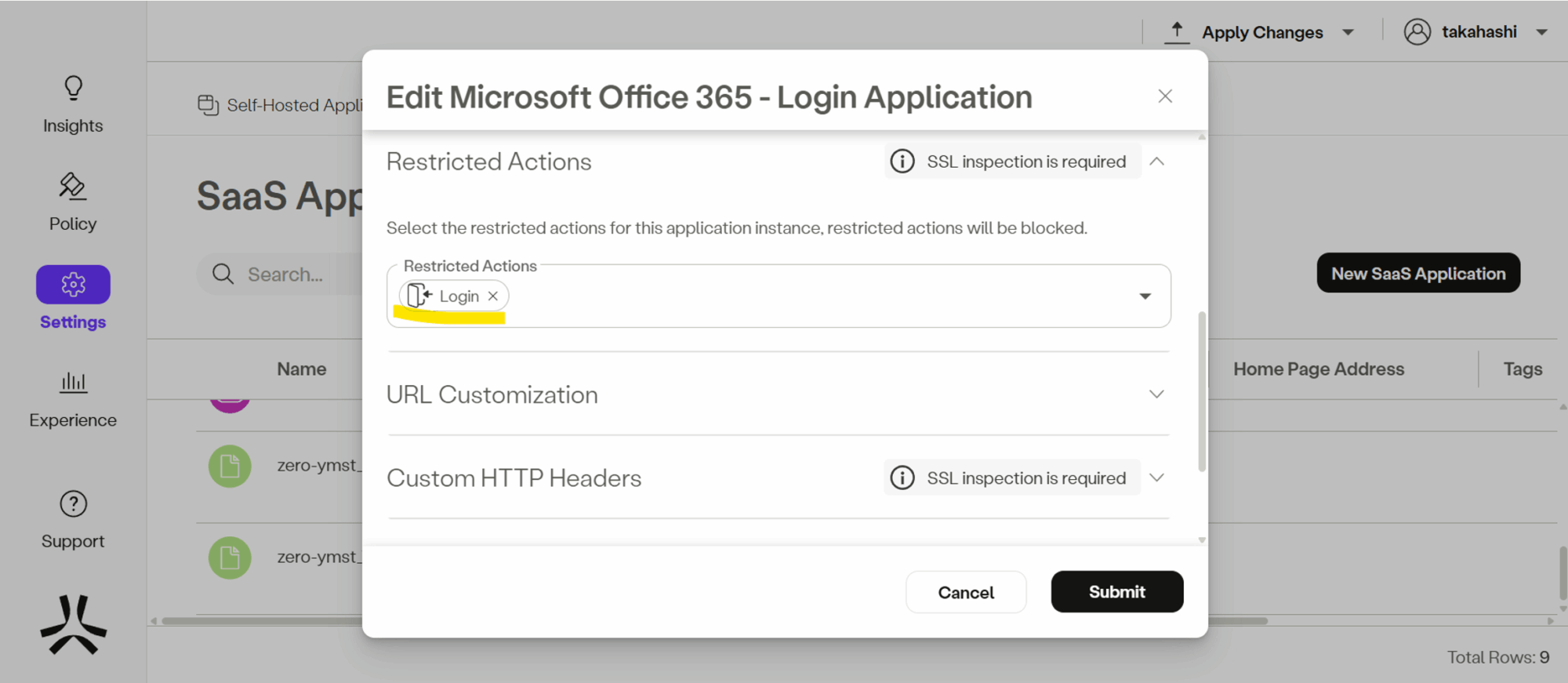

Restricted Actionsにログインを選択します

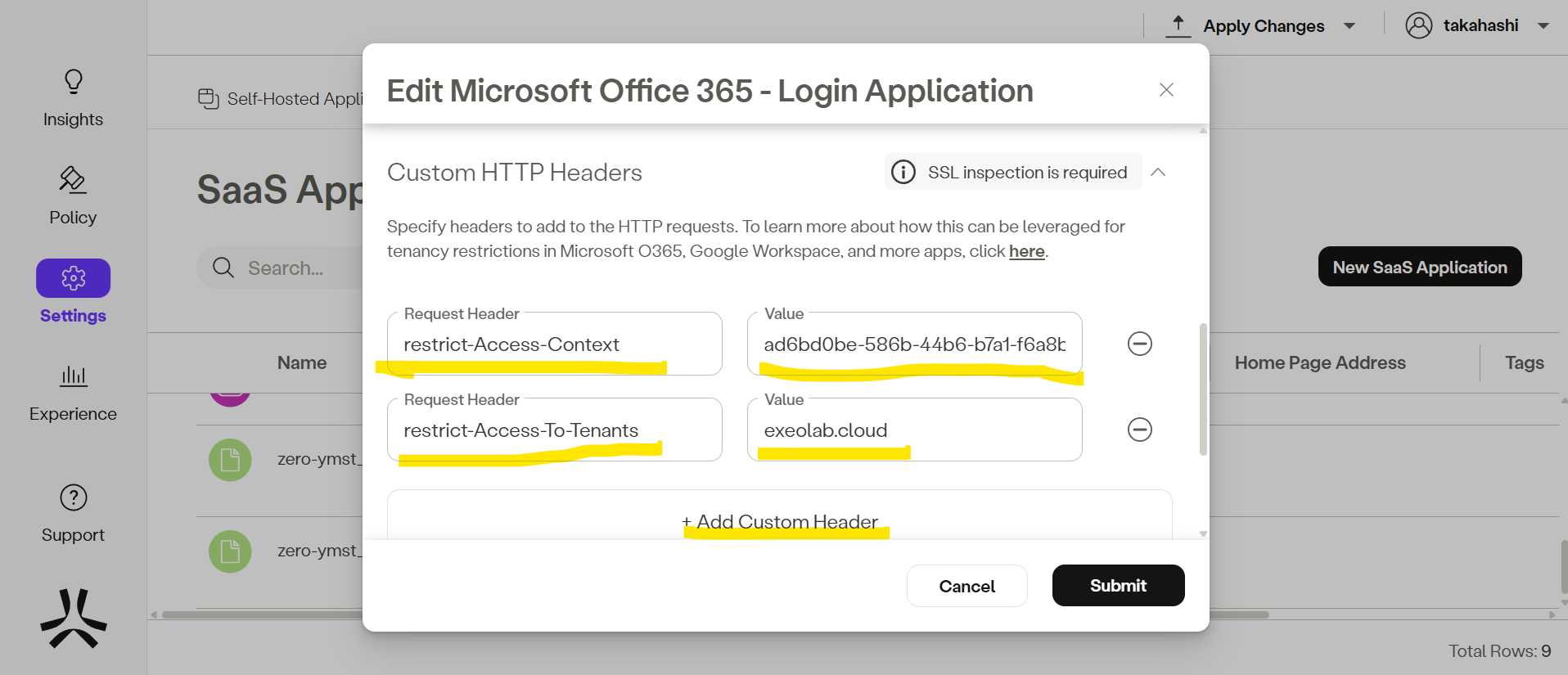

Custom HTTP Headersを入力します

一つ目のRequest Headerに「restrict-Access-Context」と入力し、ValueにはテナントIDを入力します。

「+ Add Custom Header」を選択し記入欄を追加し、

二つ目のRequest Headerに「restrict-Access-To-Tenants」と入力し、Valueにはテナントのドメイン名を入力します

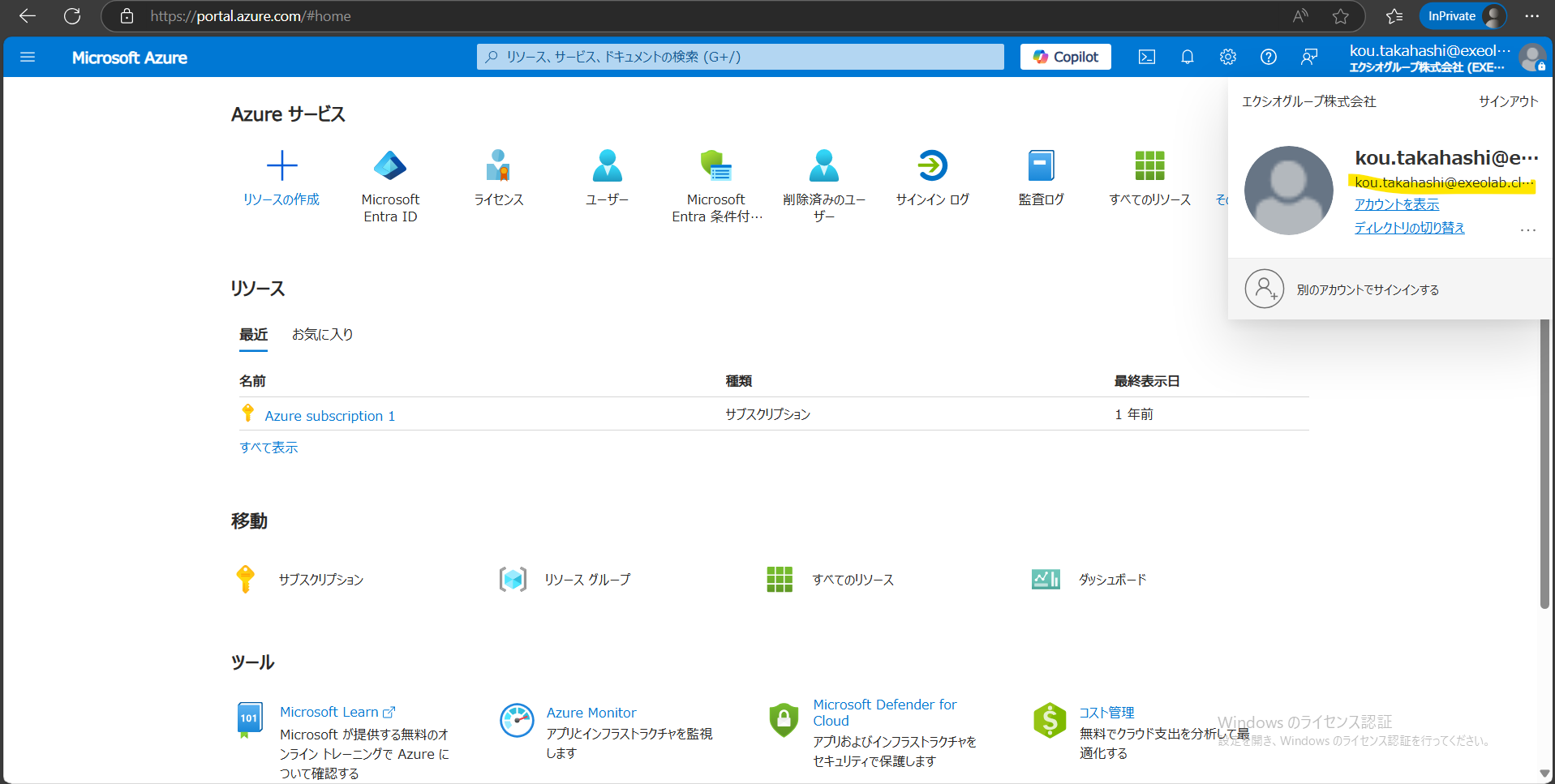

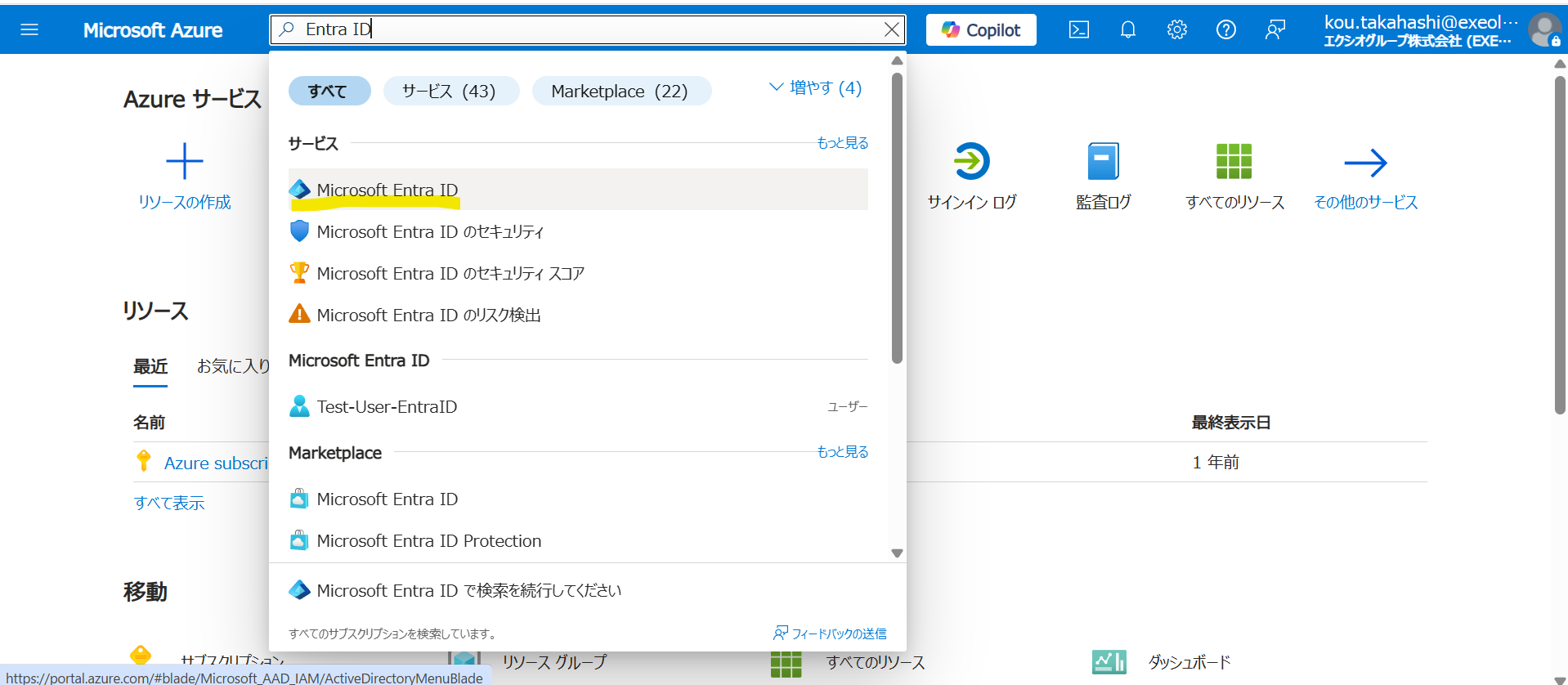

※テナントIDを確認するには、テナント管理者かグローバル管理者アカウントを利用して、「https://portal.azure.com/」 にアクセスし、Microsoft Entra IDへアクセス

テナントIDと表示されている場所を確認し、コピー可能

Submitで制御完了後、Commit 1 changesを選択します。

続いて、作成したアプリケーションに対してのアクセスを許可するルールを作成します。Setting >Rulesに移動し、New Rulesでルールを作成。

Nameに設定名、Identityに対象ユーザーを選択。

Destinationに先ほど作成した設定を入力し、ActionはAllowを選択。

External Web (agent)にSSL設定を入力します。

4-2-2.設定確認

検証端末にて、portal.azure.comへアクセスします。

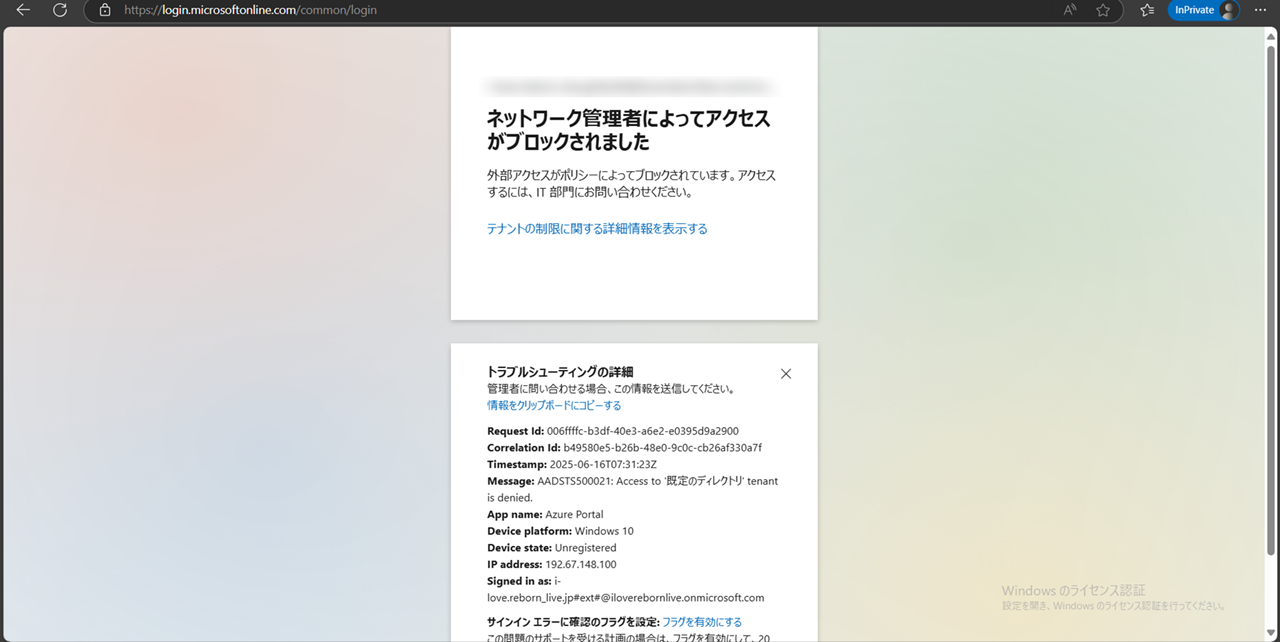

exeolab以外のテナントアカウント(許可されていない企業アカウントなど)でログインしようとするとブロックされ、以下の画面が表示されました。

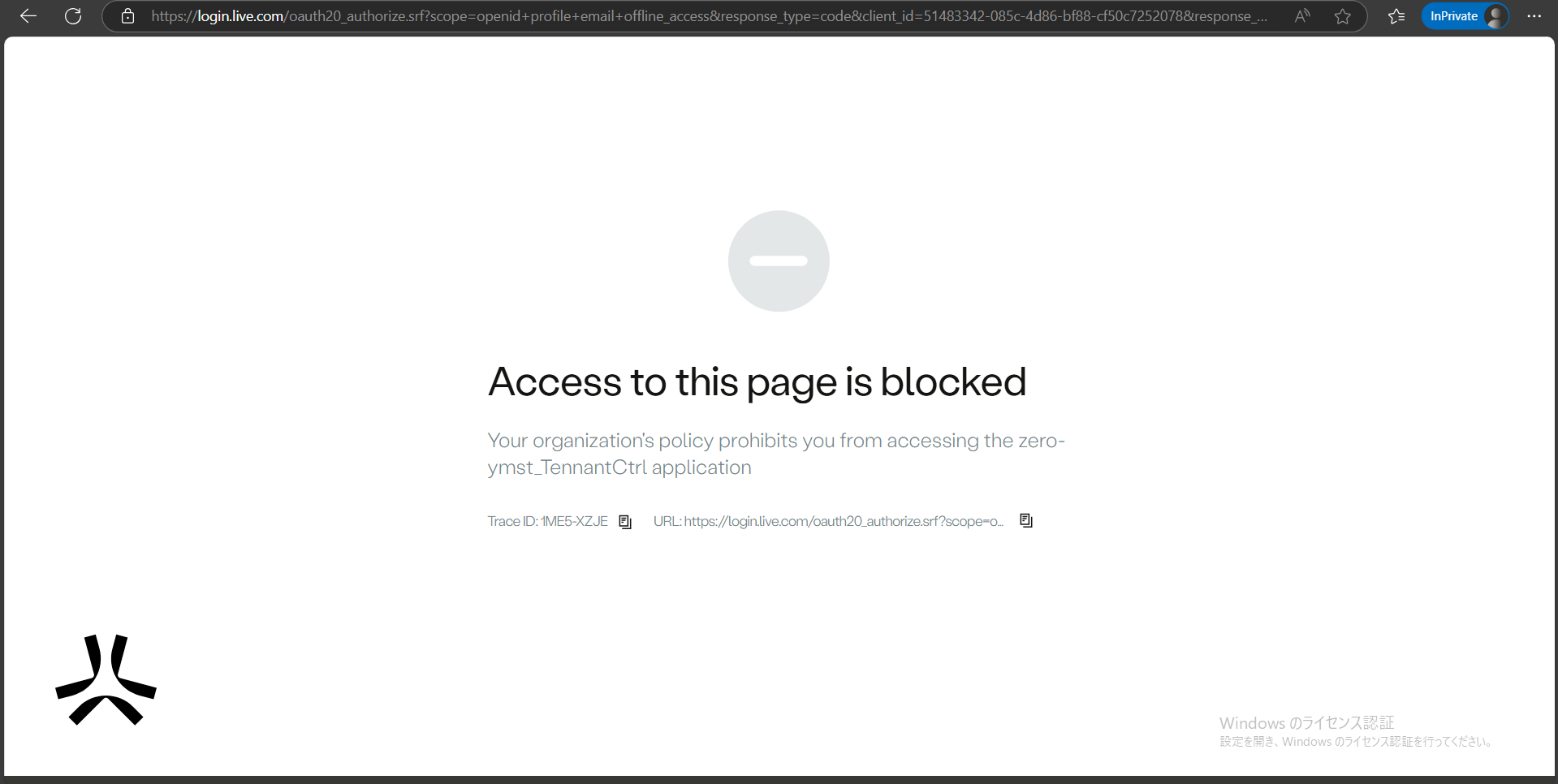

続いて、個人Mictosoftアカウントでログインしてみます。すると、こちらもブロックされましたが、ポリシーによるブロック画面が表示されました。

つづいて、許可されているログイン許可テナントアカウントでログイン施行を行ってみます。

するとログインが成功しました。

(テナントについてはモザイク、かつ別のテスト用アカウントなど)