- その他

HPE Aruba Networking SSE検証(CASB編)

1.はじめに

本記事では、Hewlett Packard Enterprise社(以下 HPE社)が提供するネットワークセキュリティサービスである、HPE Aruba Networking SSE(以下Aruba SSE)での検証を行った内容について紹介を行います。

CASBとは、Cloud Access Security Broker(クラウド アクセス セキュリティ ブローカー)の略で、

企業のユーザーが使う クラウドサービス(SaaSなど)へのアクセスを可視化・制御・保護するためのセキュリティ製品(または機能)です。

Aruba SSEにもこのCASBの機能が組み込まれています。本記事では、SaaSアプリケーションへの安全な接続を可能にするためのCASB機能についての設定手順や、検証結果が含まれています。この記事ではArubaSSEのCASB機能について紹介します。

少し専門的な記述が多いですが、本記事が実際の導入・運用時のご判断や社内検討資料への活用や、同様の課題をお持ち方の一助となれば幸いです。

2.本記事について

本記事では、CASBの以下内容について紹介します。

- アプリケーション管理

- テナント制御

アプリケーション管理として、SaaSアプリケーションやそのアクションの制御方法や、Azureなどにアクセスする際、特定のアカウントのみでのログインを許可するテナント制御の方法を紹介します。

3.アプリケーション管理

Aruba SSEにはSaaSアプリケーションを指定し、特定の動作を指定し制御が可能です。

この機能を利用することで、SNSやアプリの制限を行ったり、一部の動作のみを制限したりすることが可能です。

制御できる動作として、ログイン、アップロード、ダウンロードなどがあります。

3-1.設定方法

今回は例としてBoxへのファイルアップロードを禁止する設定を行います。

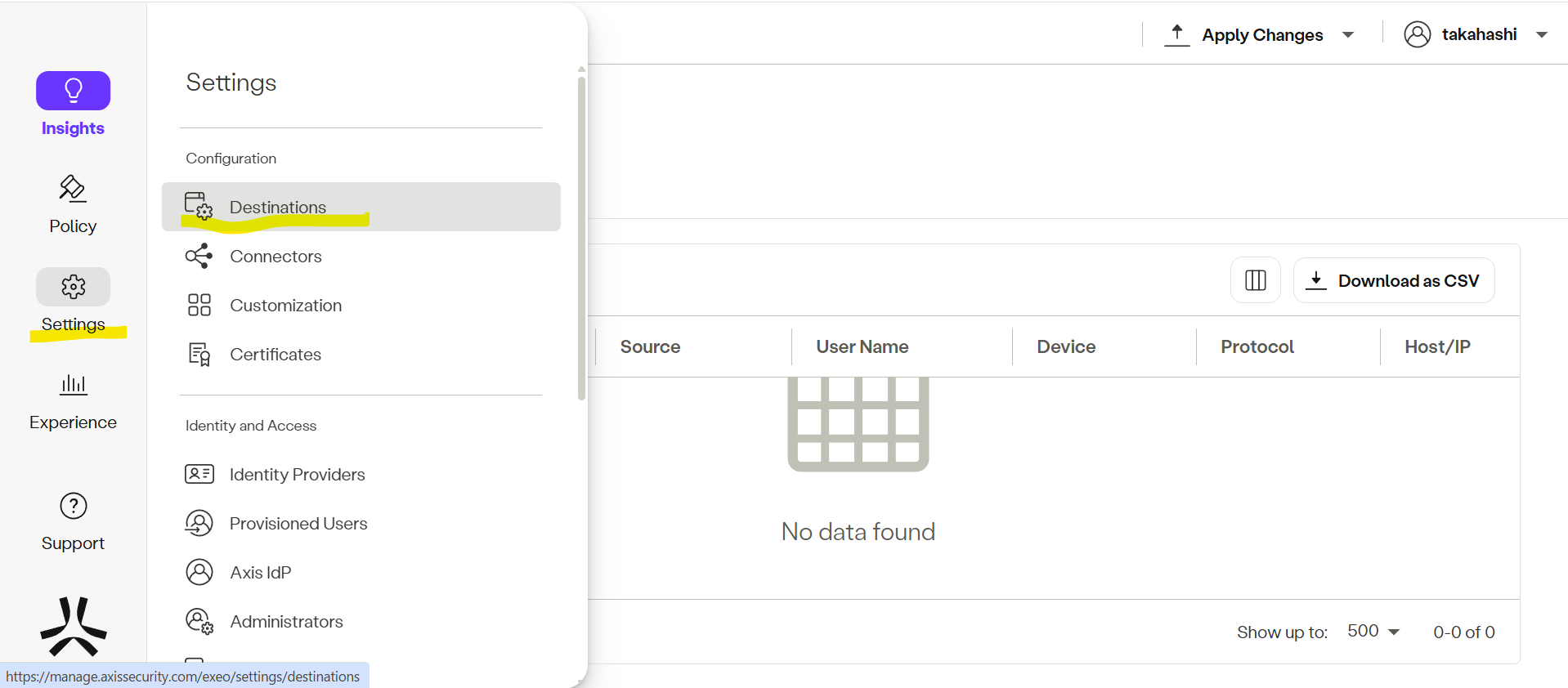

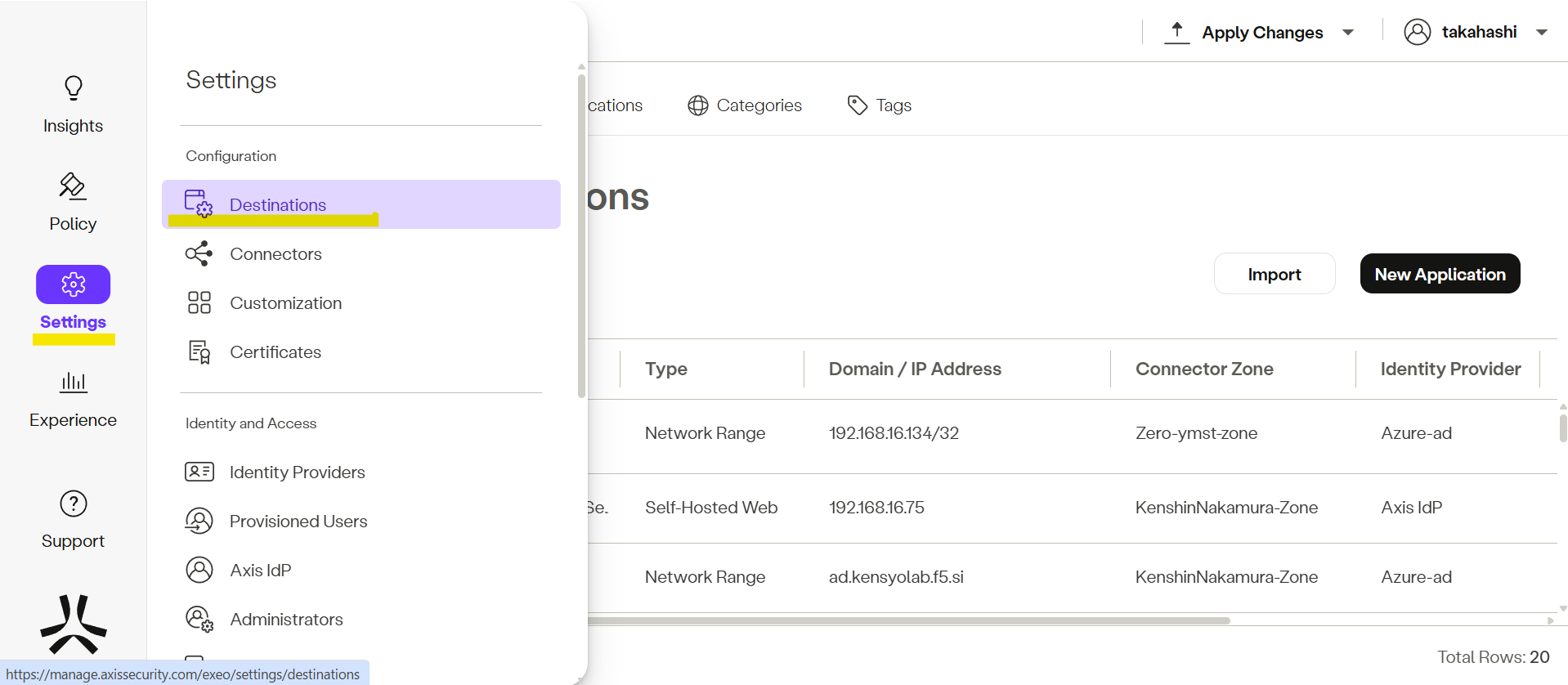

setting からDestinationsを開きます

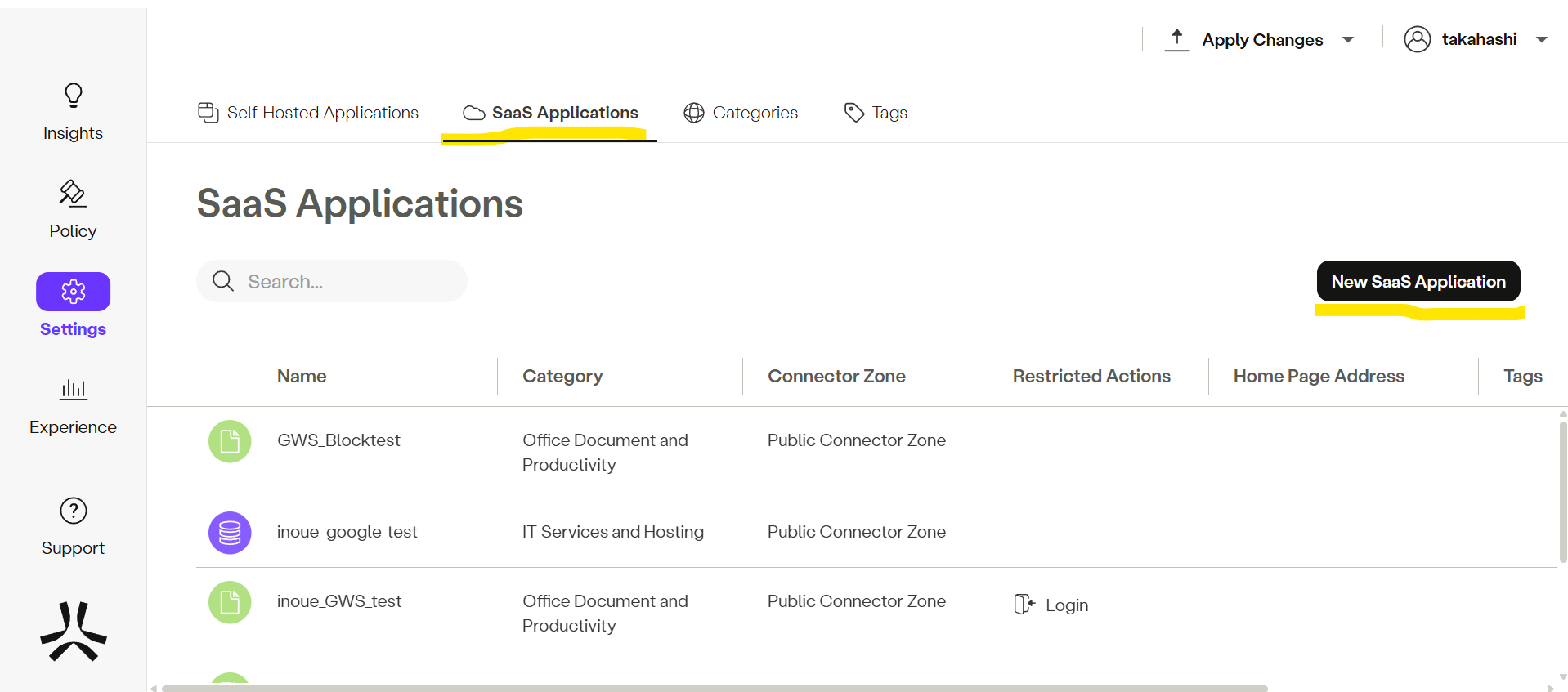

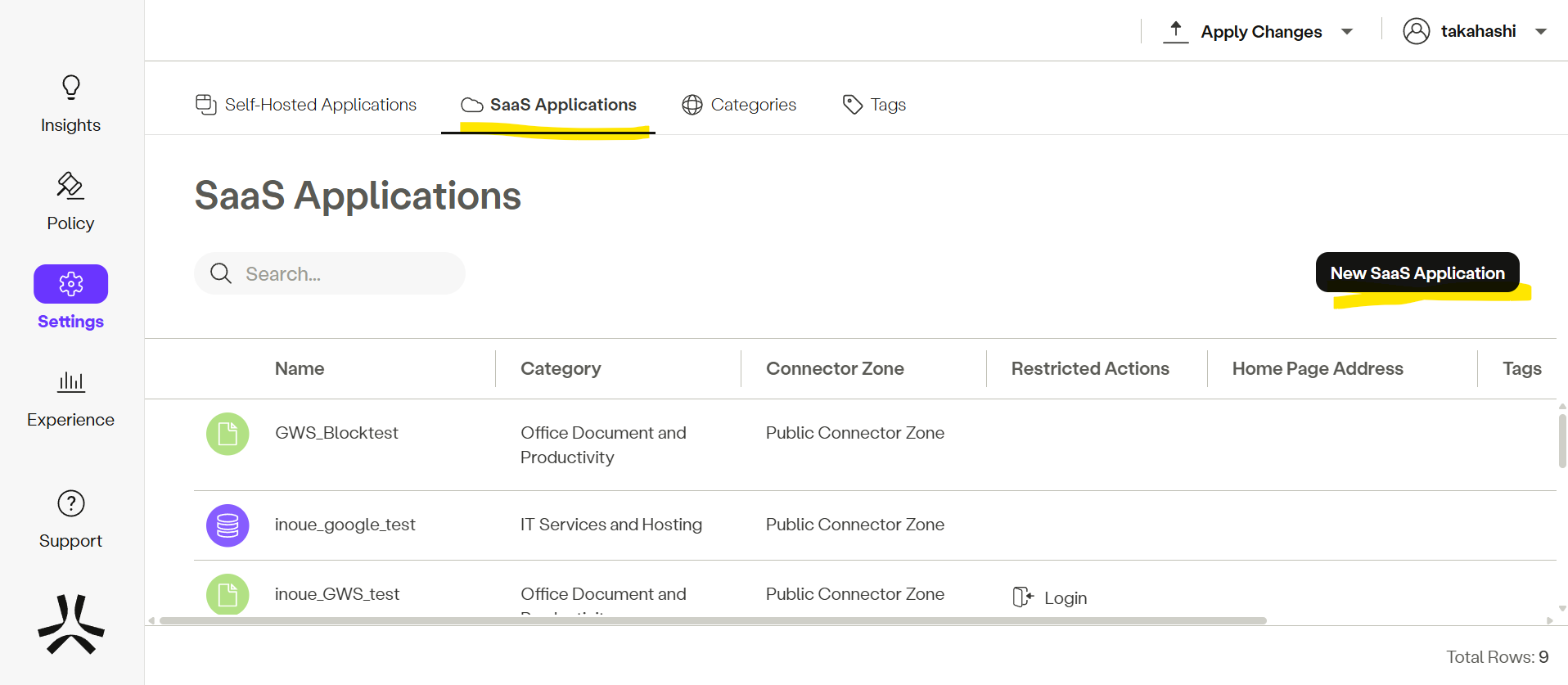

SaaS Applicationsを選択します

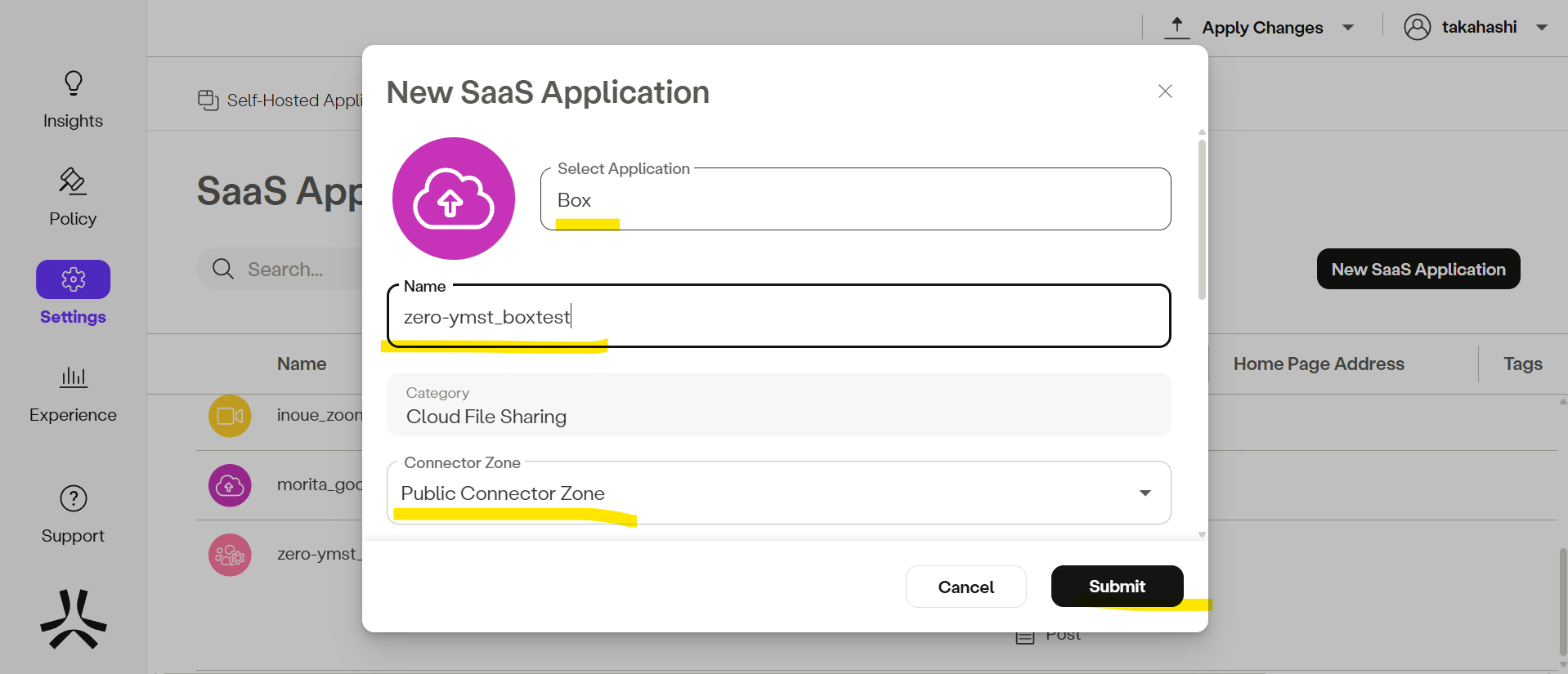

設定するアプリケーション、Name,Connector Zoneを選択。

※Connector ZoneはSaaSアプリケーションのNWがどこにあるかで設定を適宜変更

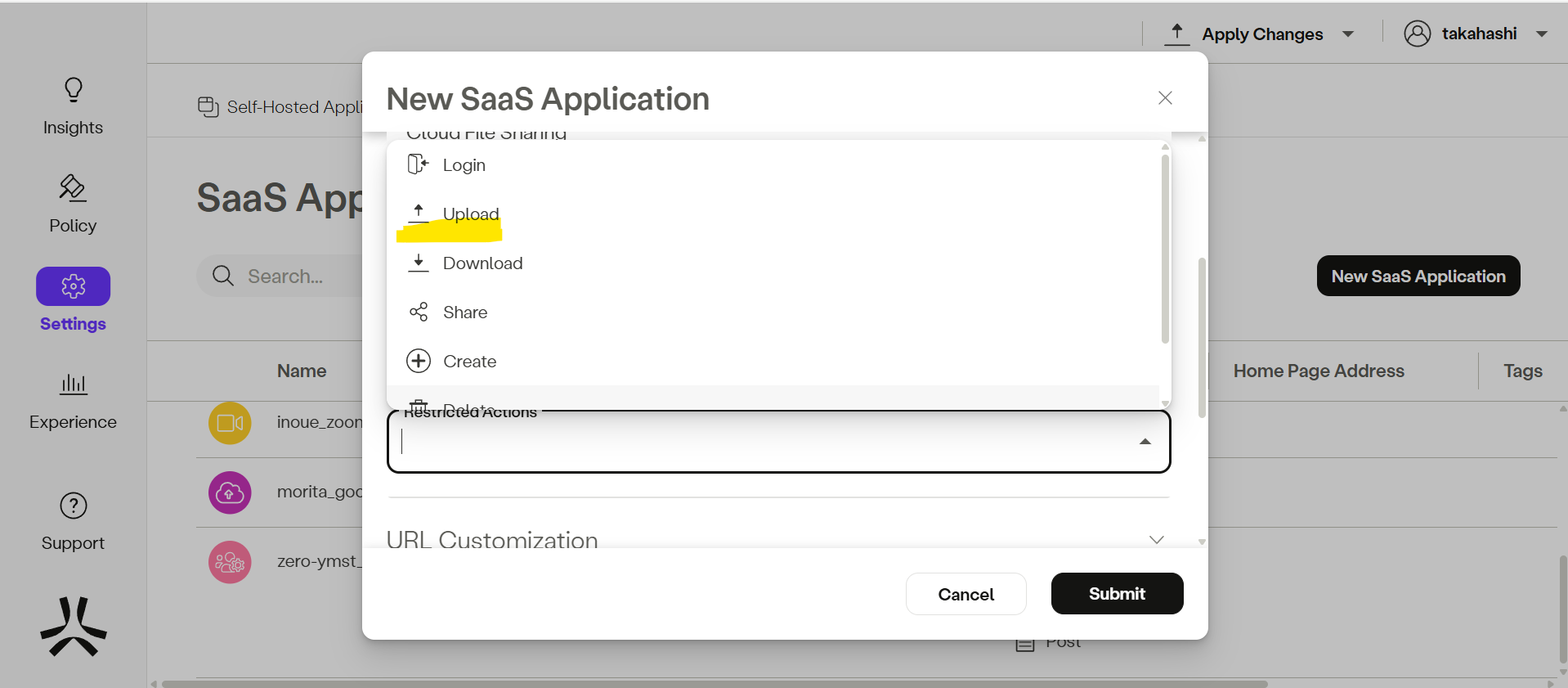

1-4.Restricted Actionで制御する動作を選び、Submitで決定。

※今回はUploadのみを選択

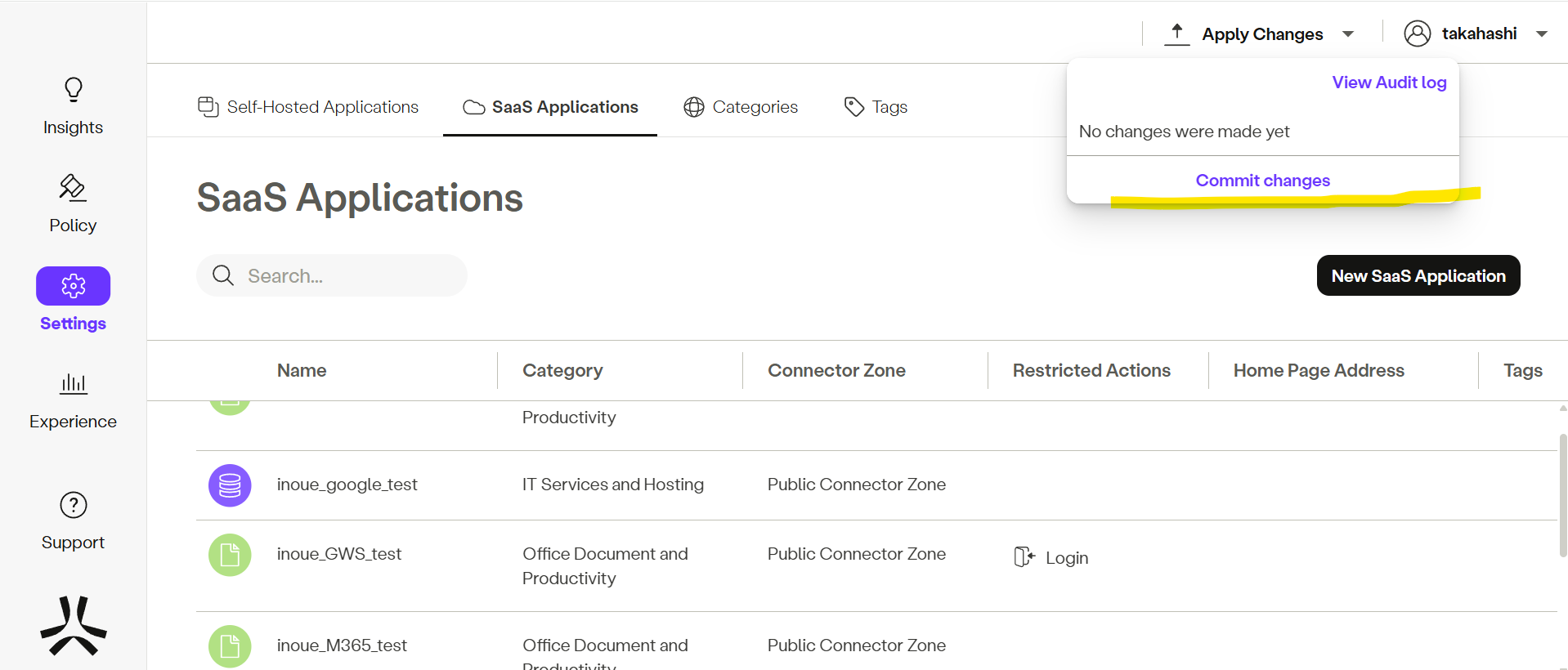

Commit 1 Changesで設定を保存。

続いて、作成したアプリケーション設定をルールに追加します。

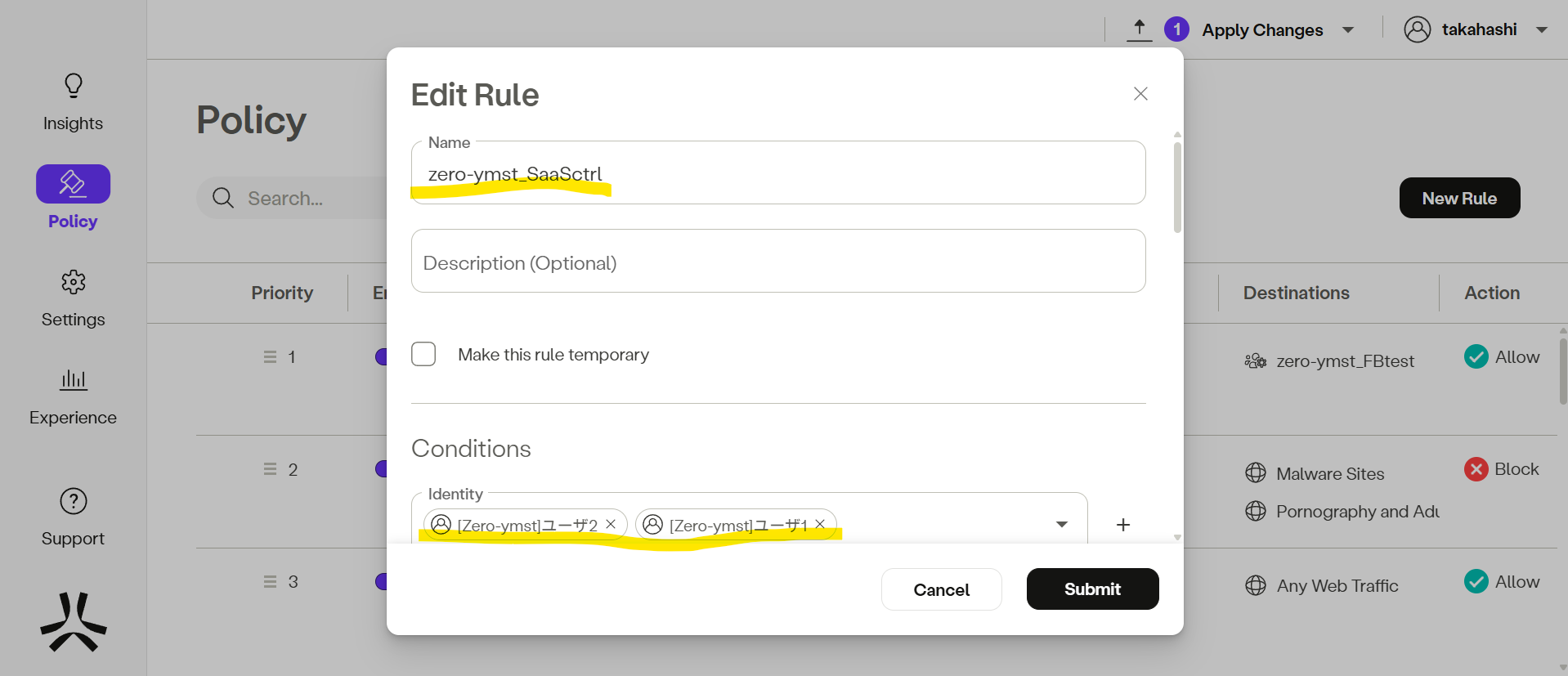

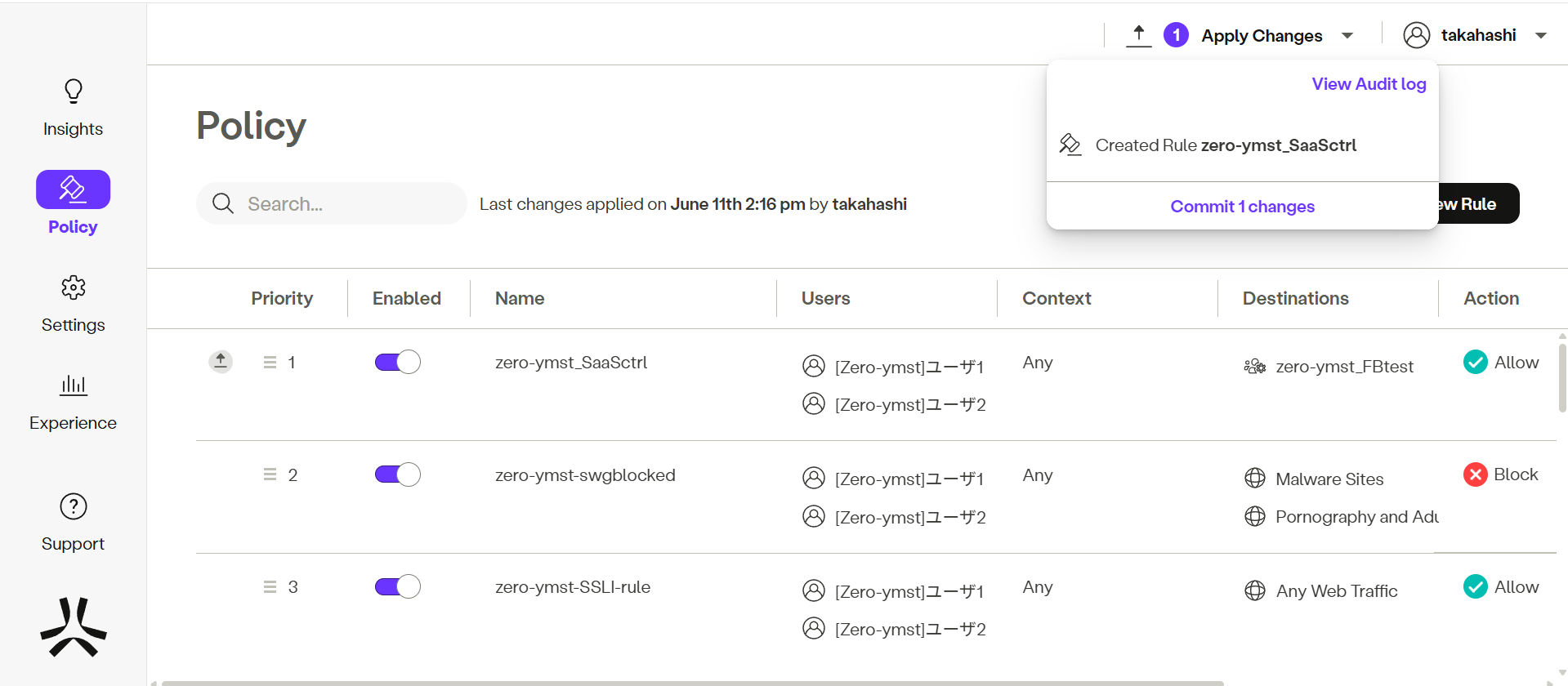

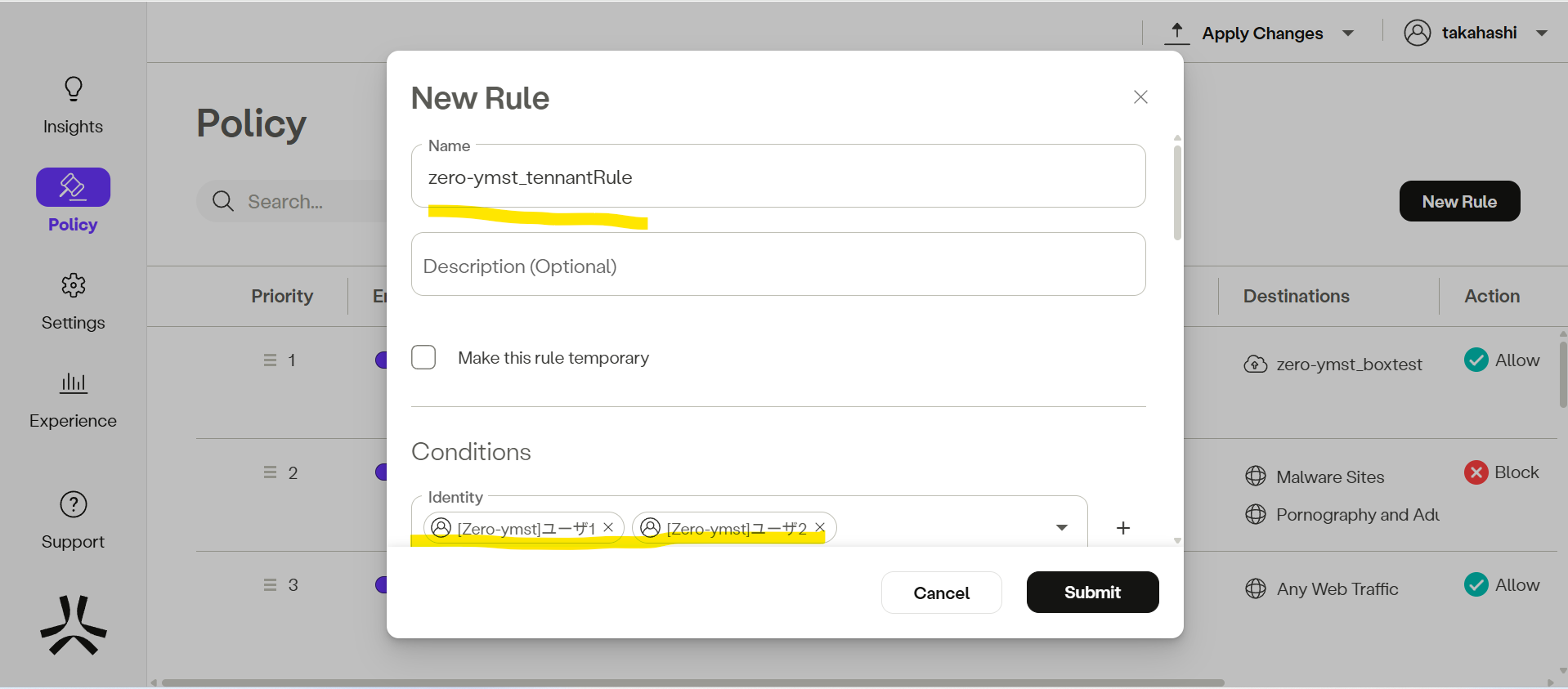

PolicyよりNew Ruleを作成し、Nameに名前、Identityに対象ユーザーを設定します。

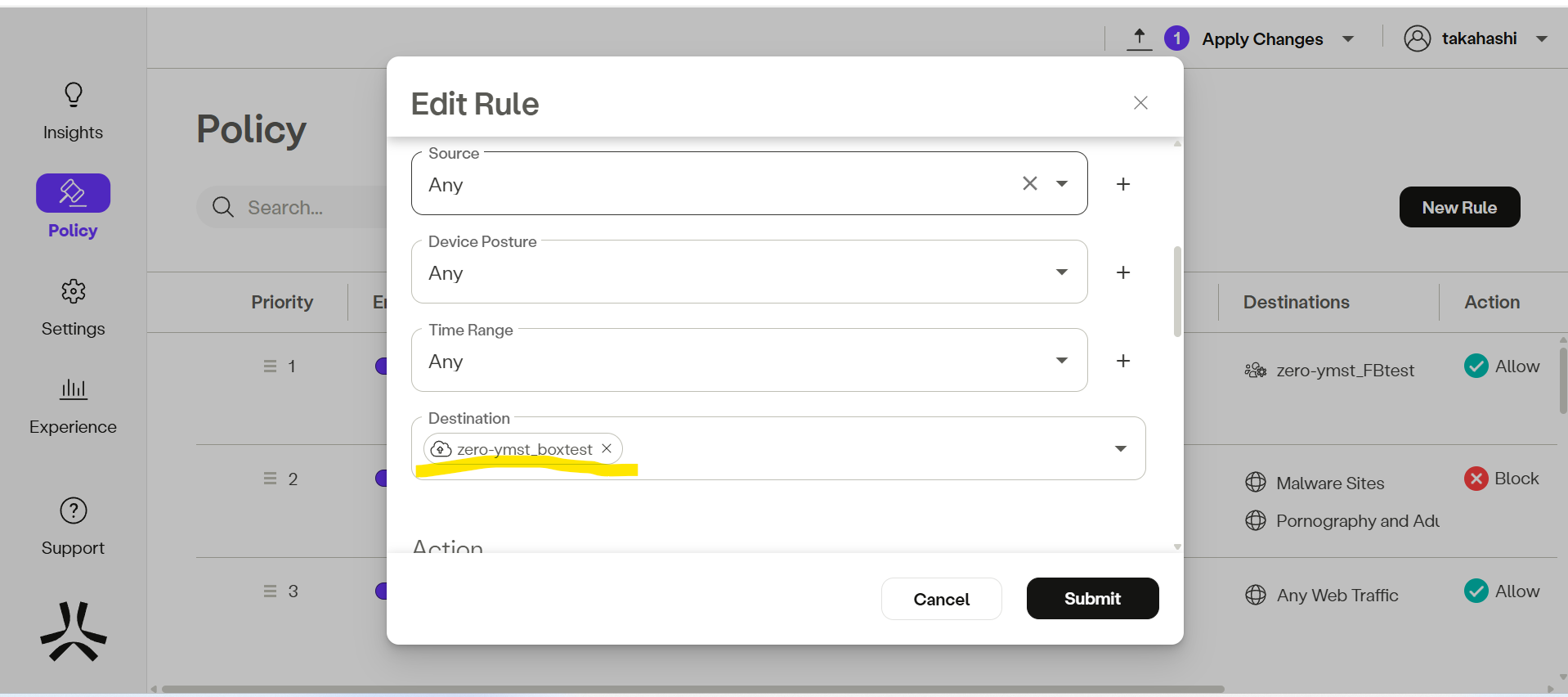

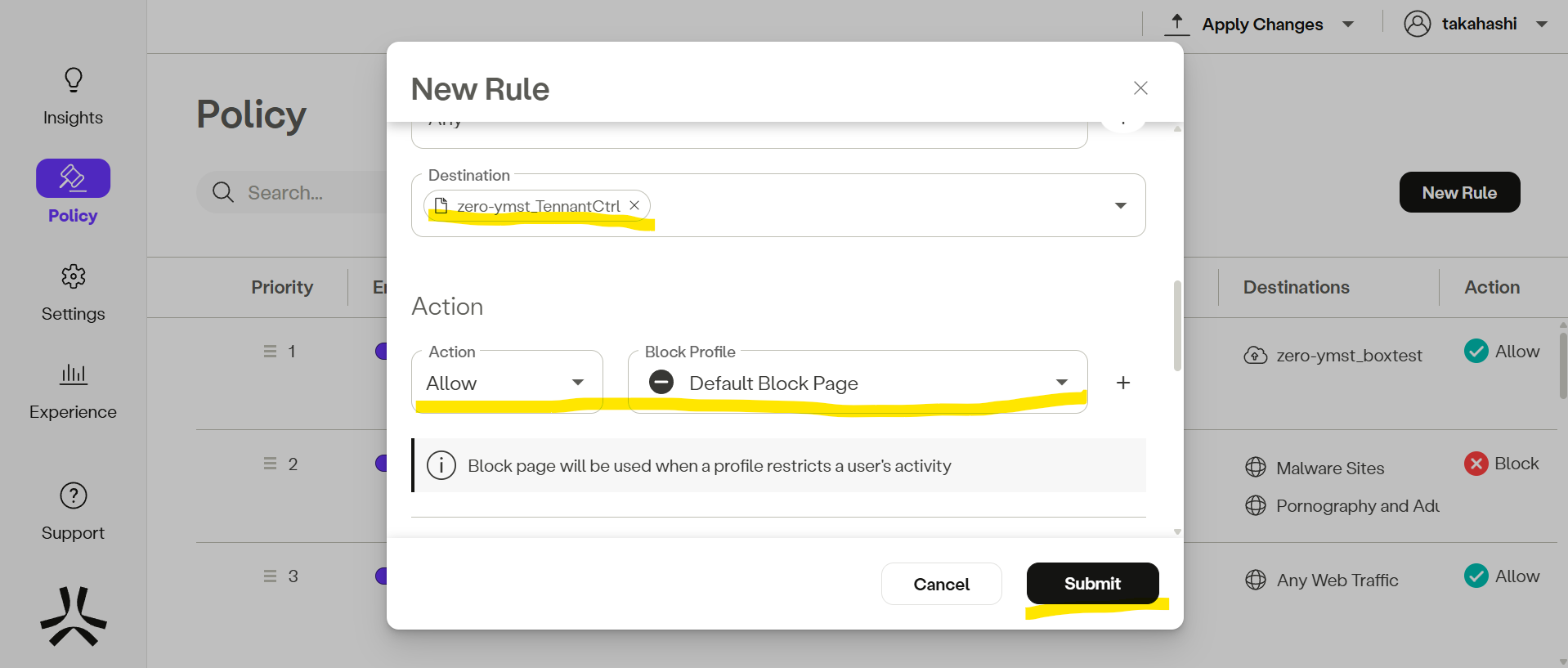

Destinationに先ほどの設定を入力します

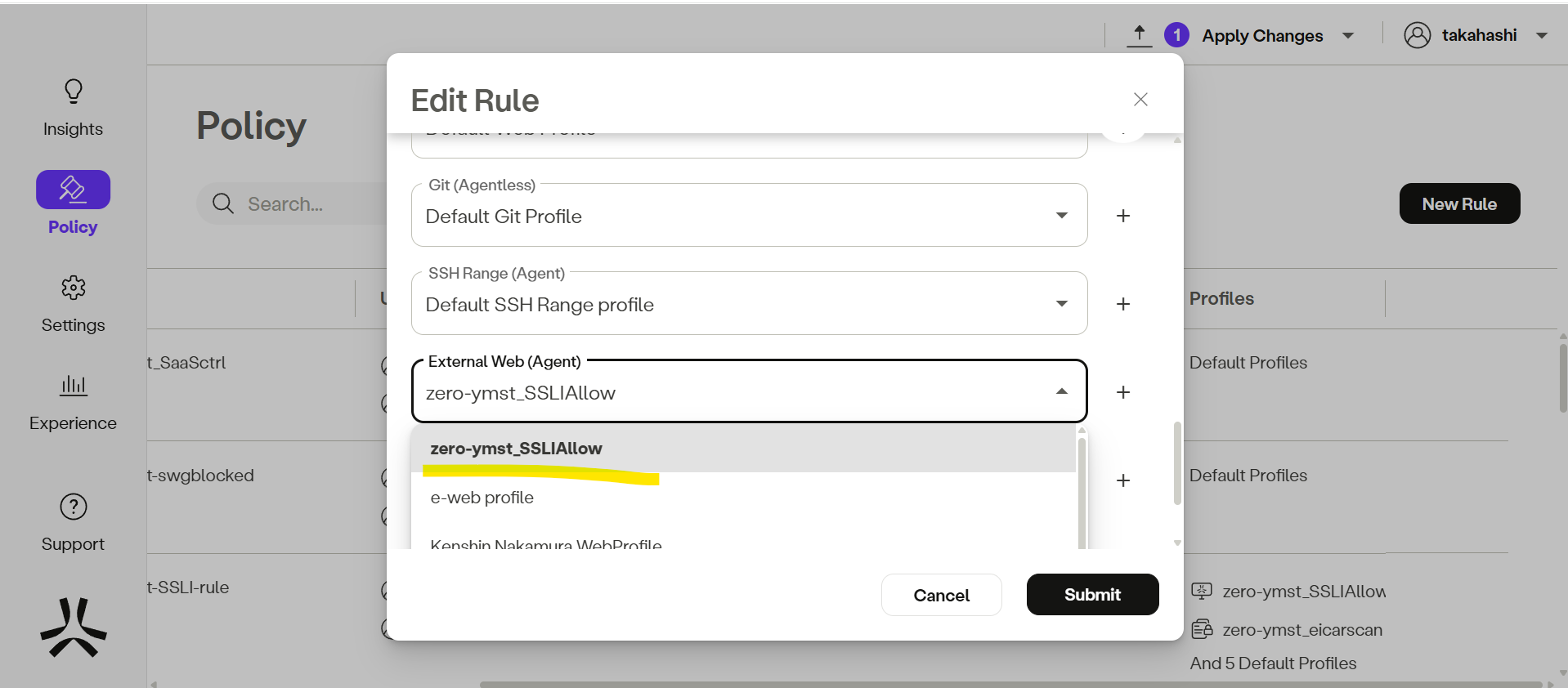

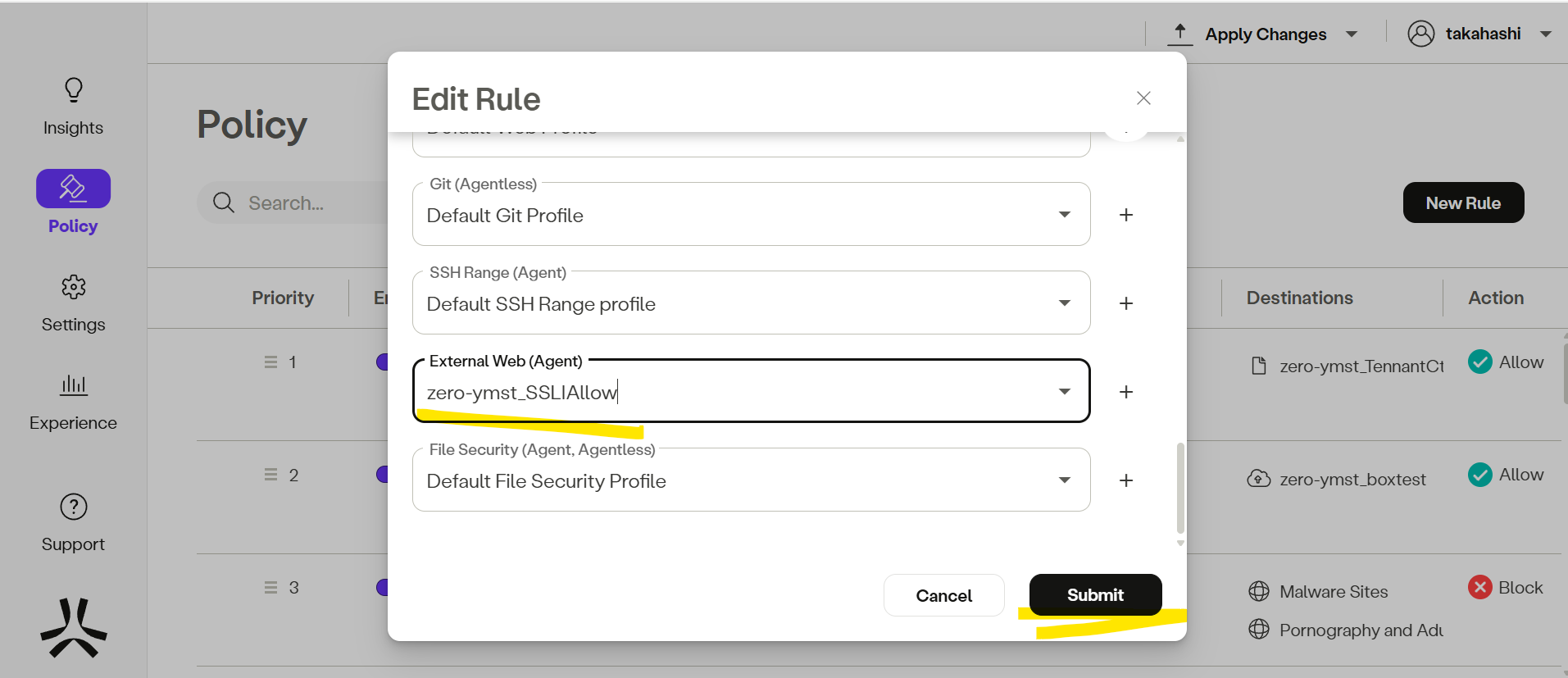

External Web(Agent)にSSLインスペクション設定を入力し、Submitで決定します

Commit 1 Changesで設定を保存します

3-2.反映確認

アップロードが制限されていることを確認します。

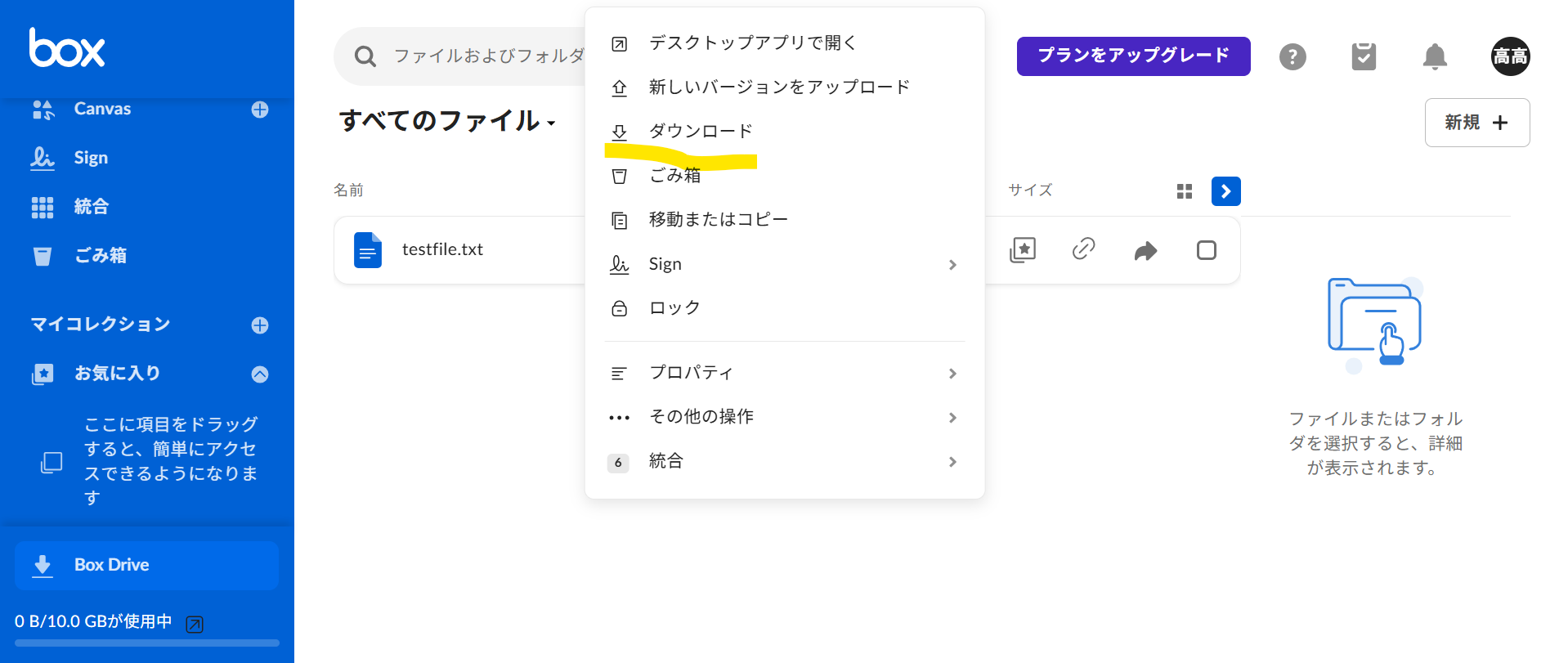

設定したSaaSアプリケーションを開きます(今回はbox)

「新規」を選択

「ファイルのアップロード」を選択

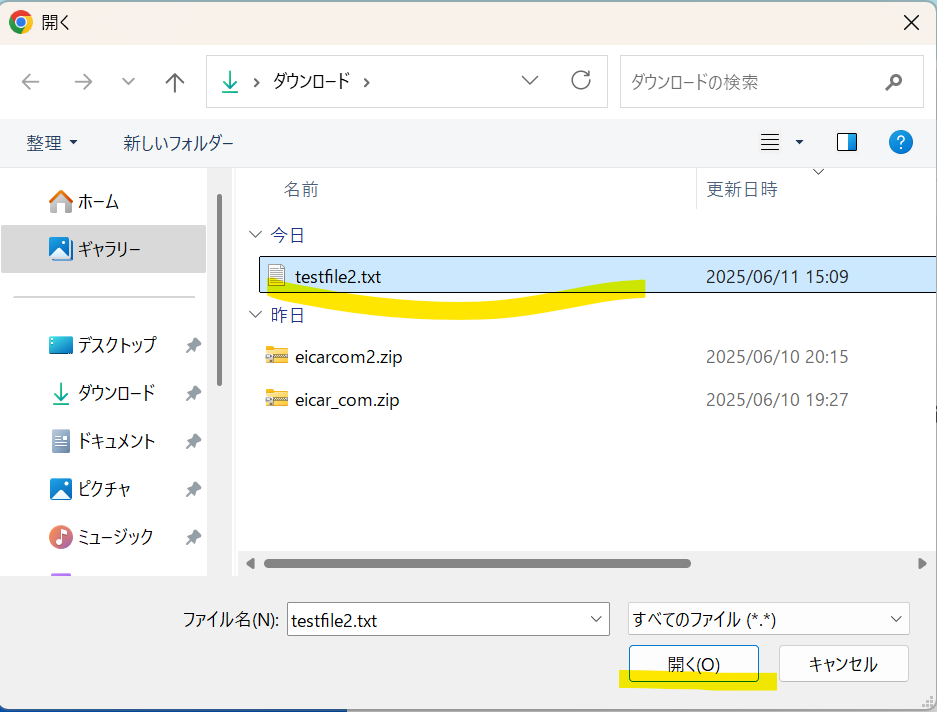

アップロードするファイルを選択し開くを押下します

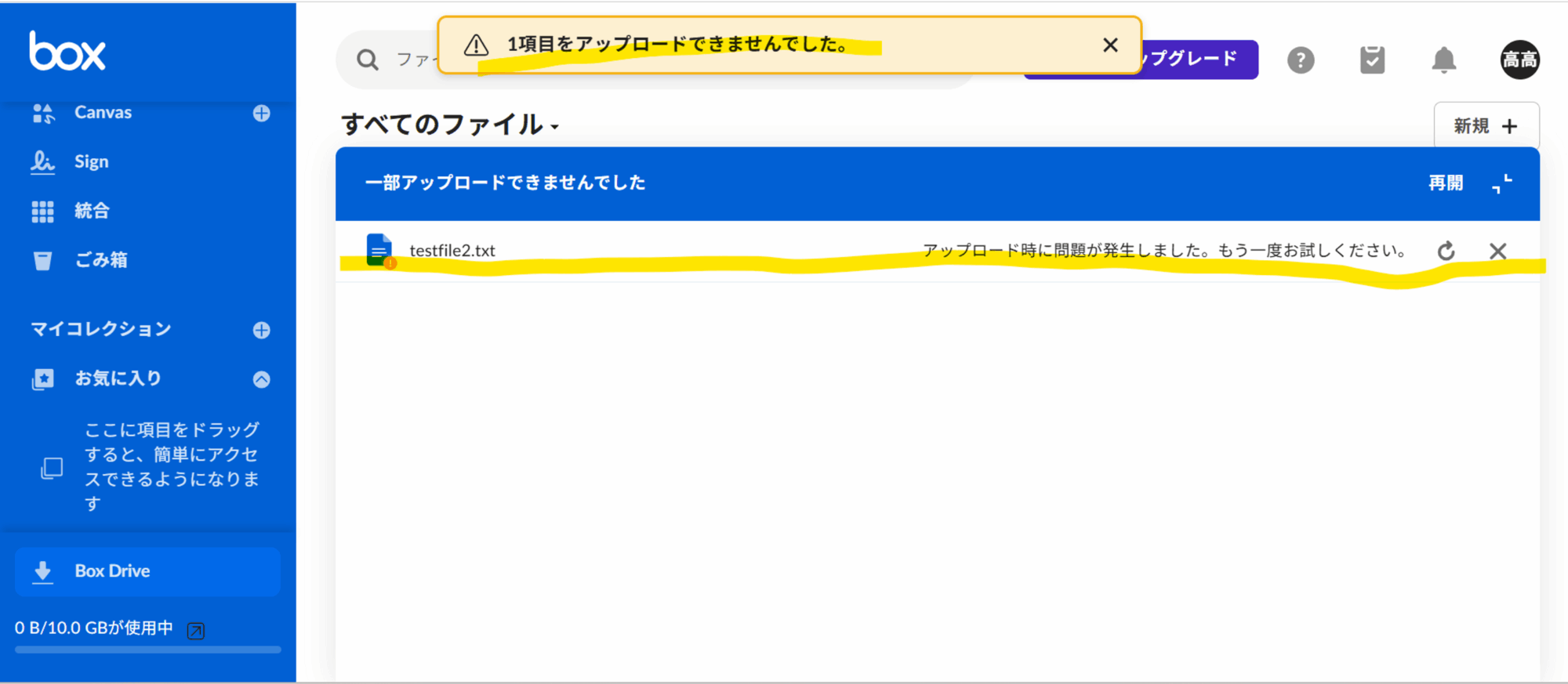

エラーが起き、ファイルをアップロードができませんでした。

つづいて、制限している機能はアップロードだけですので、ダウンロードは制限されず行えることを確認してみます。

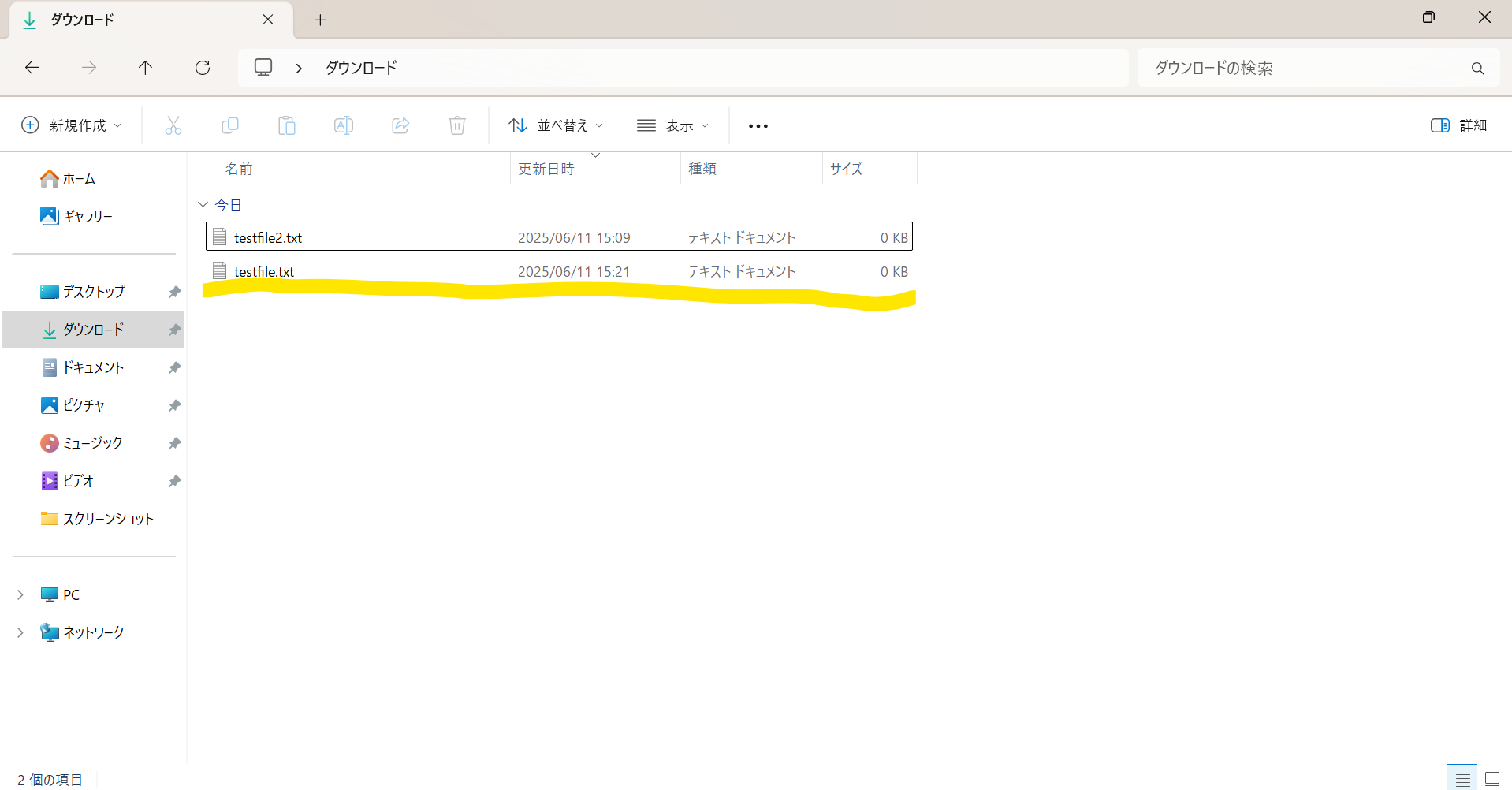

box上ファイルをダウンロードします。

ファイルがダウンロード完了することを確認

4.テナント制御

ArubaSSEにはテナント制御があり、例えば、Microsoft社のAzureやM365にログインする際の個人アカウント、別テナントからのサインインをブロックすることが可能です。

4-1.設定手順

SaaSアプリケーションを登録します。Setting >Destinations へ移動します

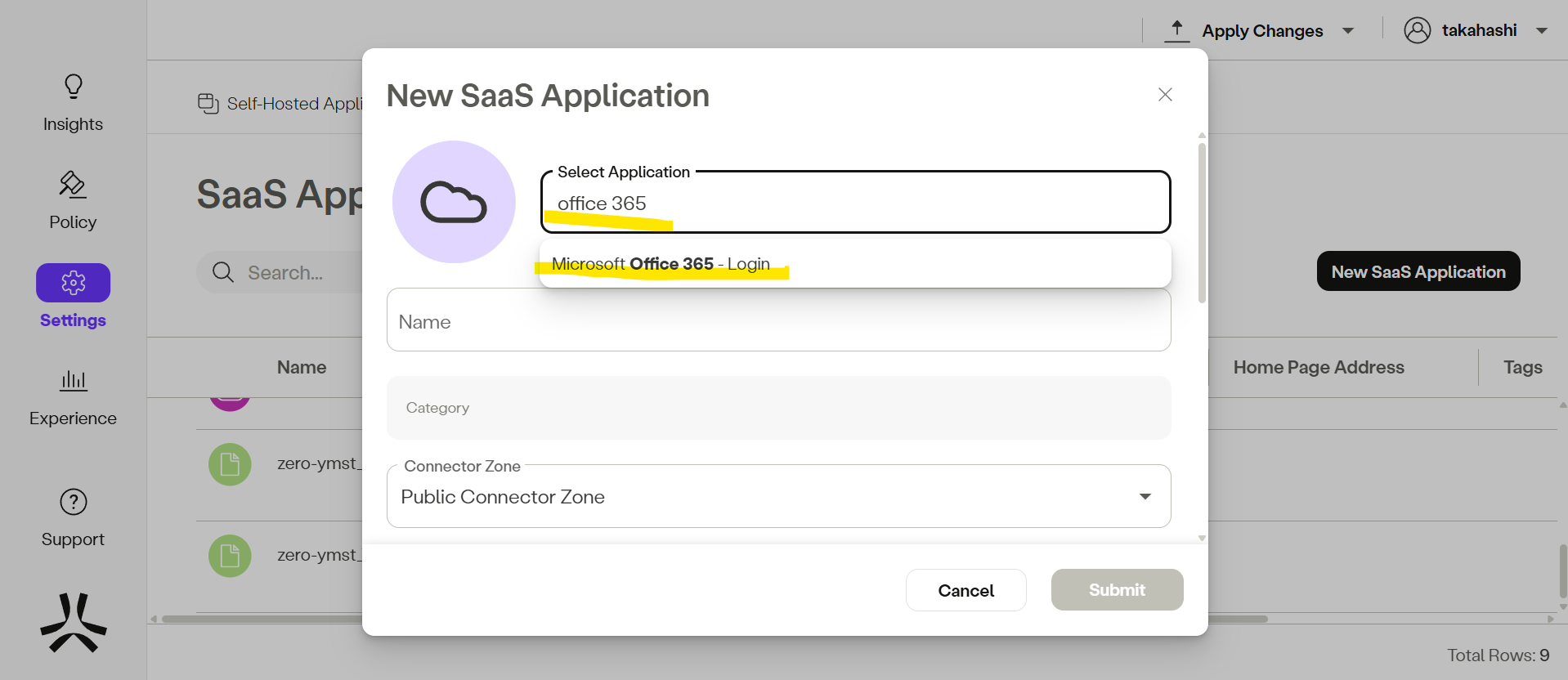

SaaS Applicationsを選択し、New SaaS Applicationを選択します

Select Applicationに制御するアプリを入力します。今回はOffie 365で検証を行います。

※入力するとサジェストが表示されるので選択

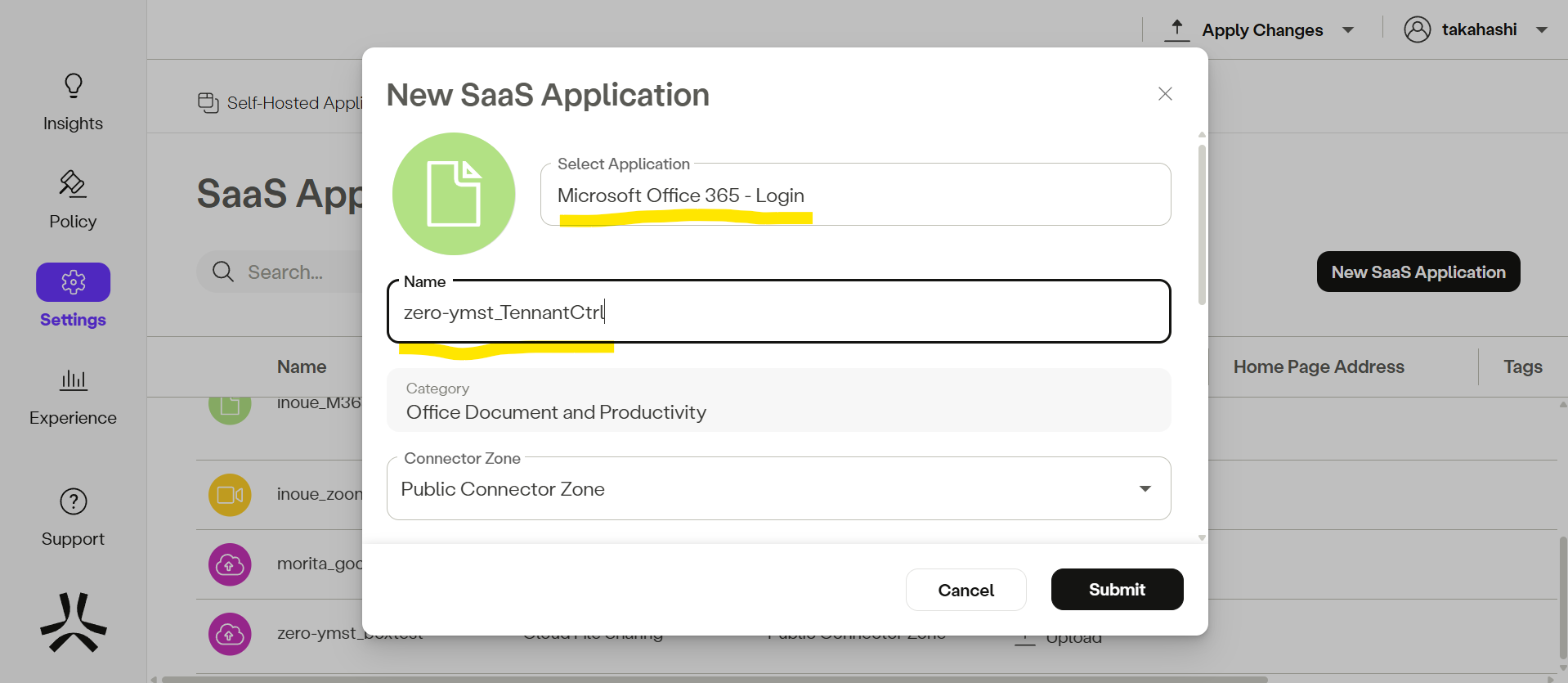

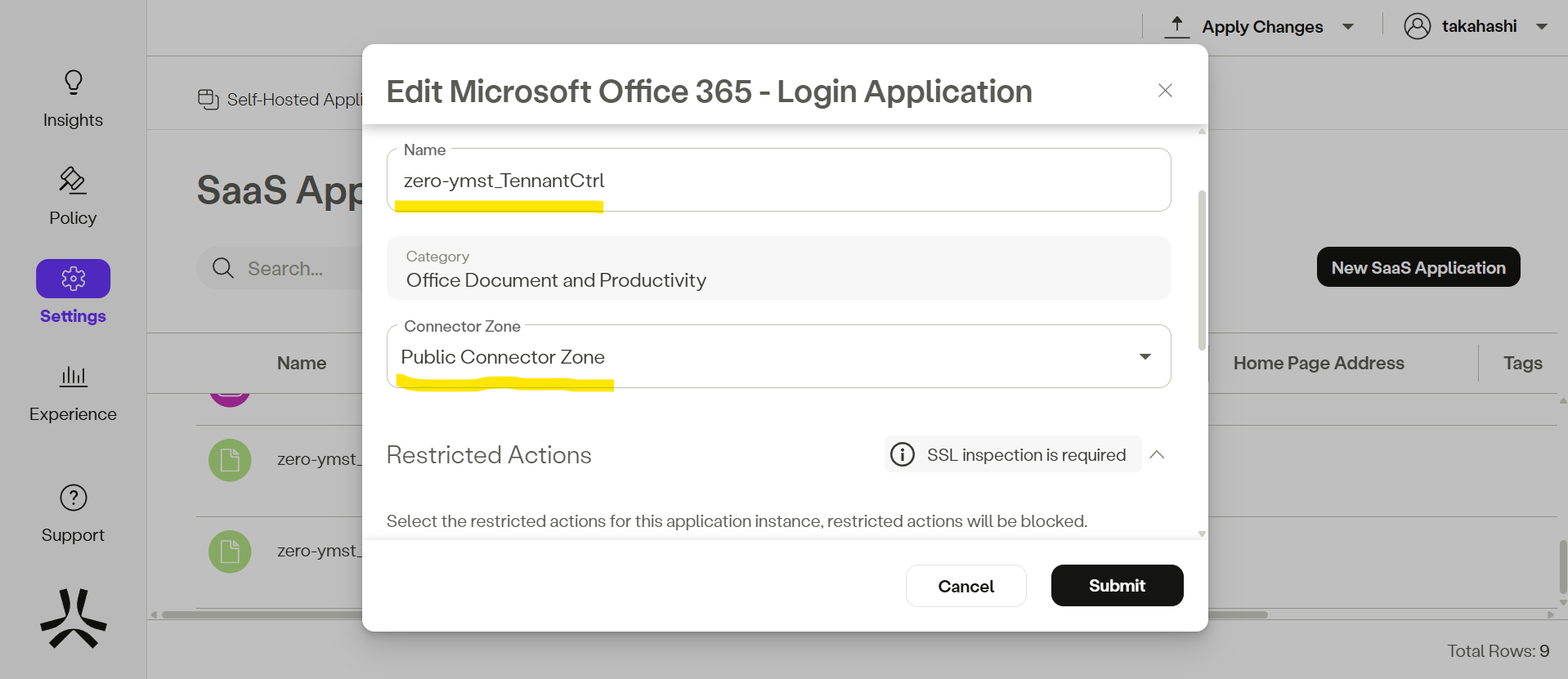

SaaSアプリケーションの名前を入力します。

コネクタゾーンにPublic Connector Zoneを選択します。

※コネクタゾーンはアプリの所在で変わります。SaaSアプリケーションが社内NW上にある場合はそのコネクタを選択

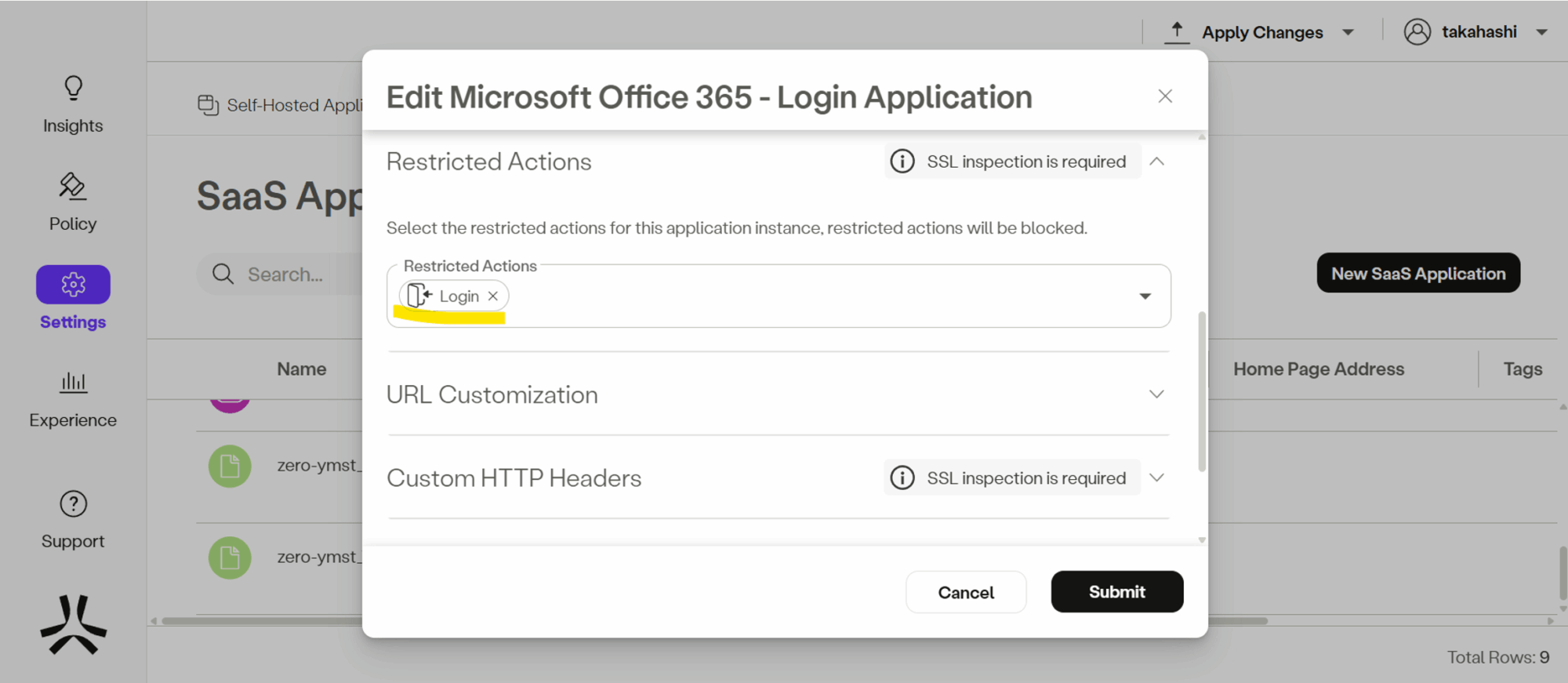

Restricted Actionsにログインを選択します

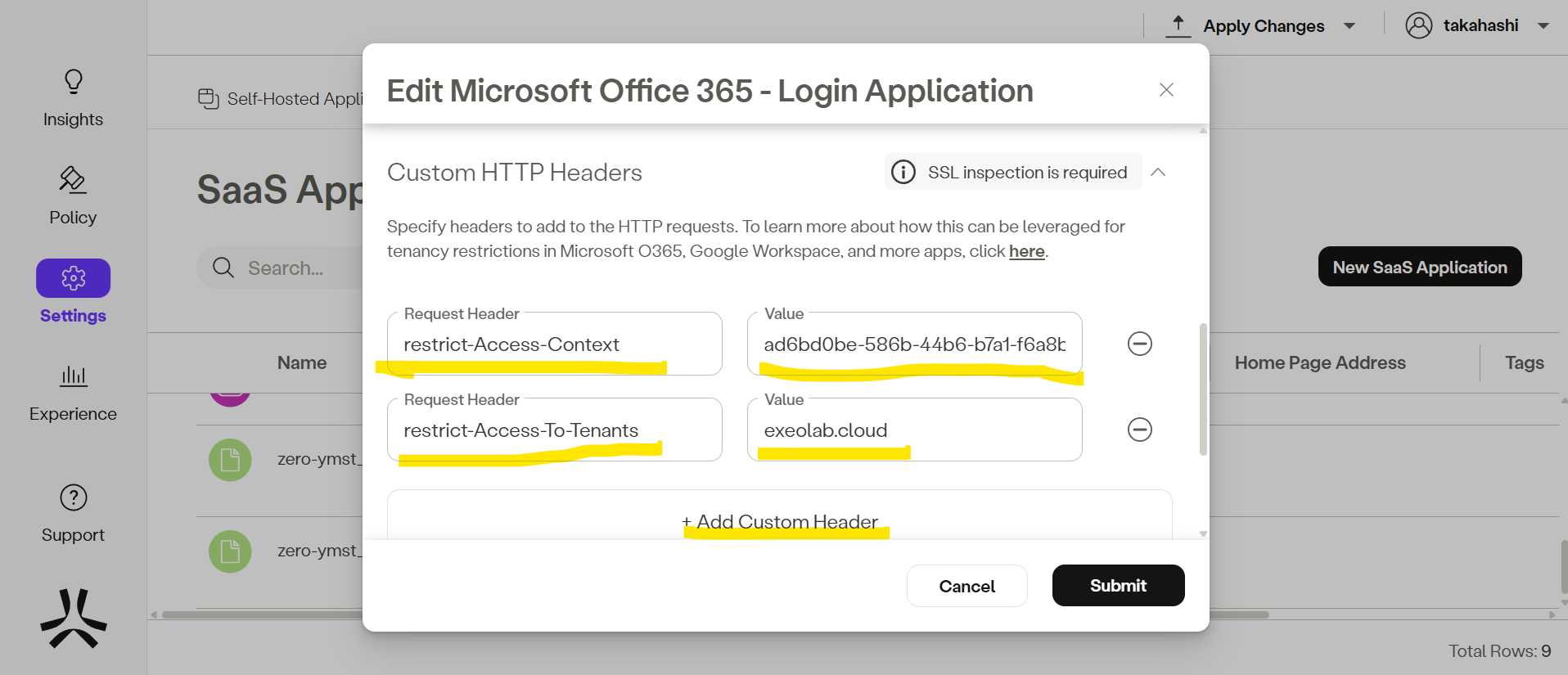

Custom HTTP Headersを入力します

一つ目のRequest Headerに「restrict-Access-Context」と入力し、ValueにはテナントIDを入力します。

「+ Add Custom Header」を選択し記入欄を追加し、

二つ目のRequest Headerに「restrict-Access-To-Tenants」と入力し、Valueにはテナントのドメイン名を入力します

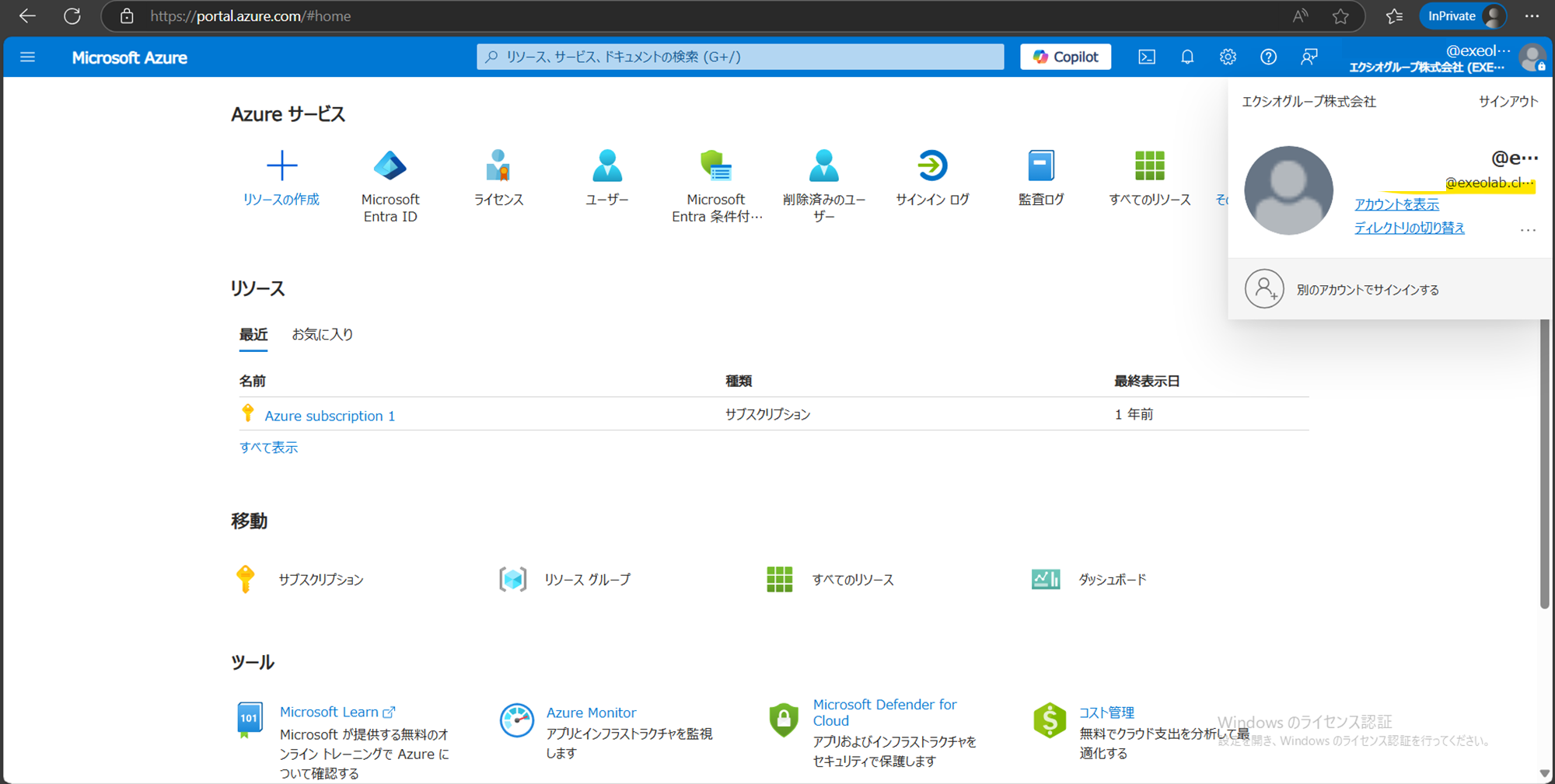

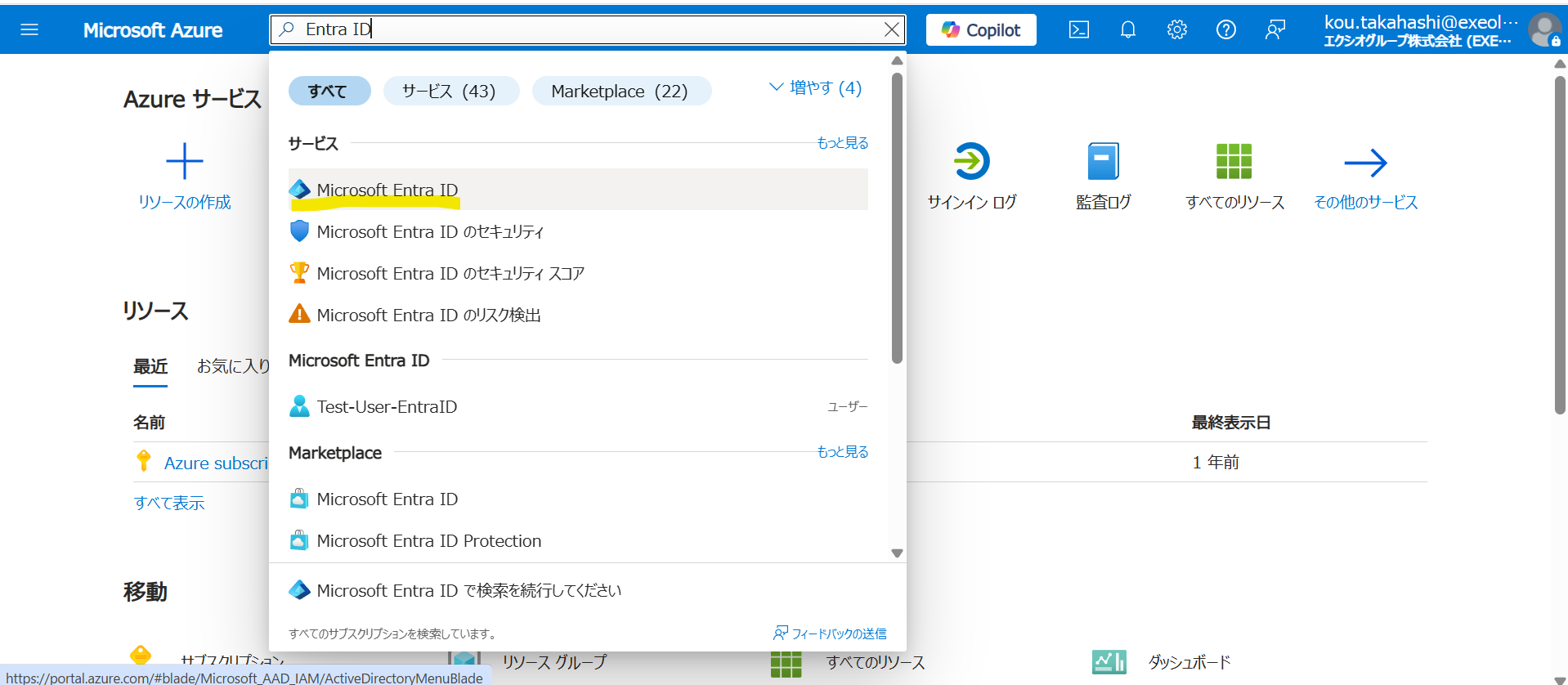

※テナントIDを確認するには、テナント管理者かグローバル管理者アカウントを利用して、「https://portal.azure.com/」 にアクセスし、Microsoft Entra IDへアクセス

テナントIDと表示されている場所を確認し、コピー可能

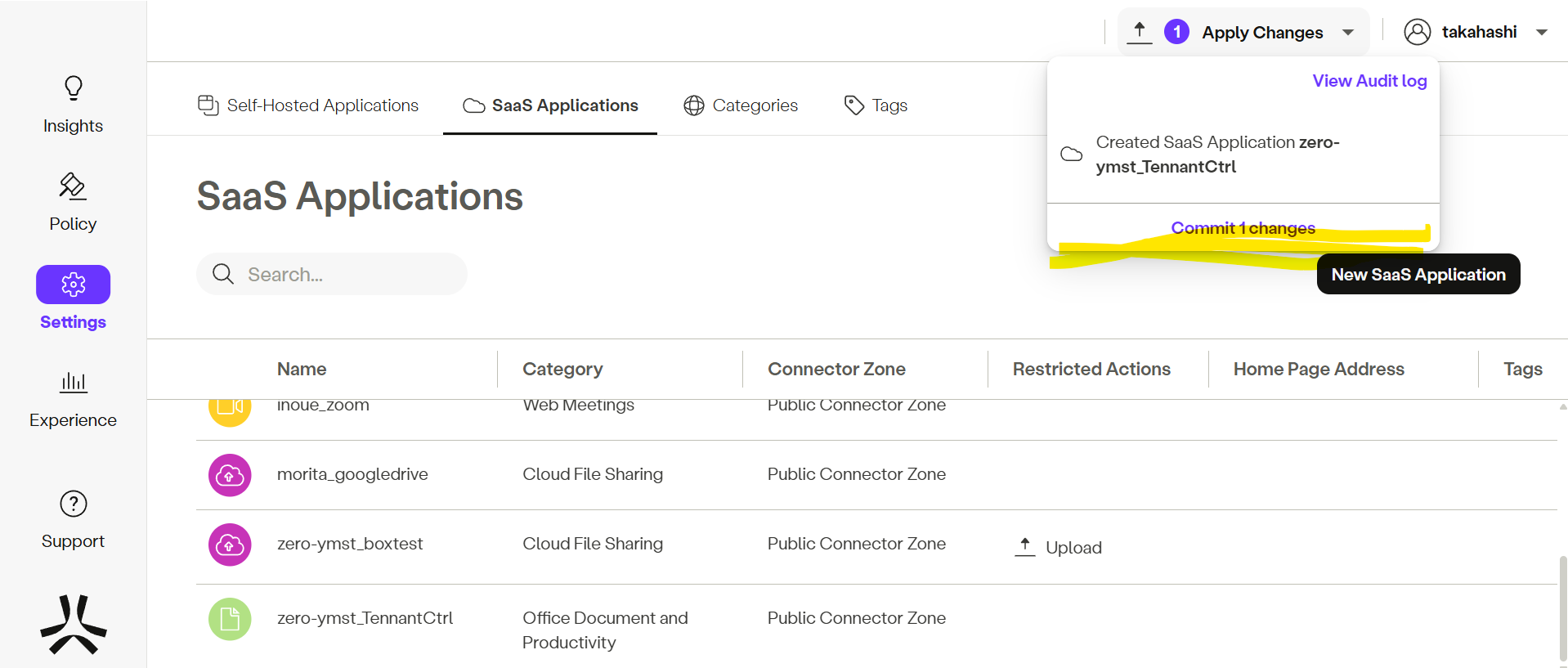

Submitで制御完了後、Commit 1 changesを選択します。

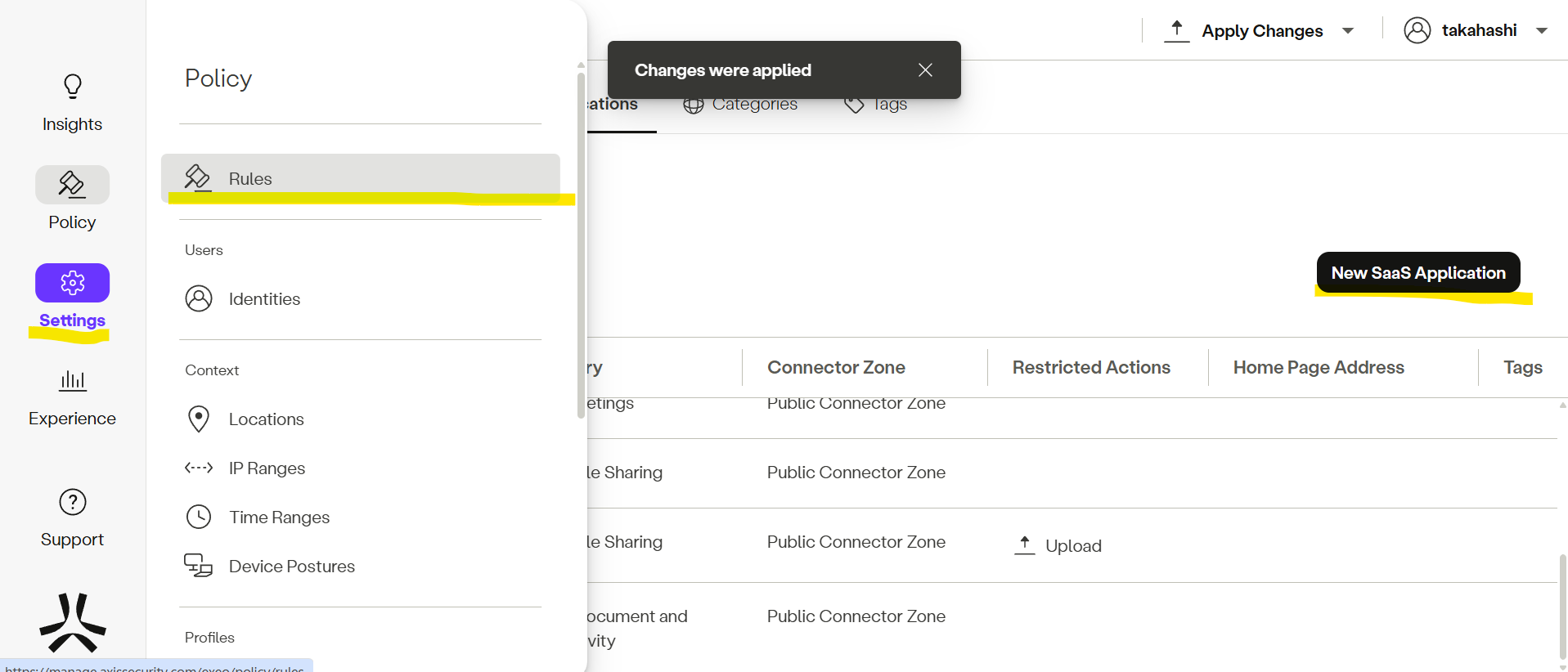

続いて、作成したアプリケーションに対してのアクセスを許可するルールを作成します。Setting >Rulesに移動し、New Rulesでルールを作成。

Nameに設定名、Identityに対象ユーザーを選択。

Destinationに先ほど作成した設定を入力し、ActionはAllowを選択。

External Web (agent)にSSL設定を入力します。

4-2.設定確認

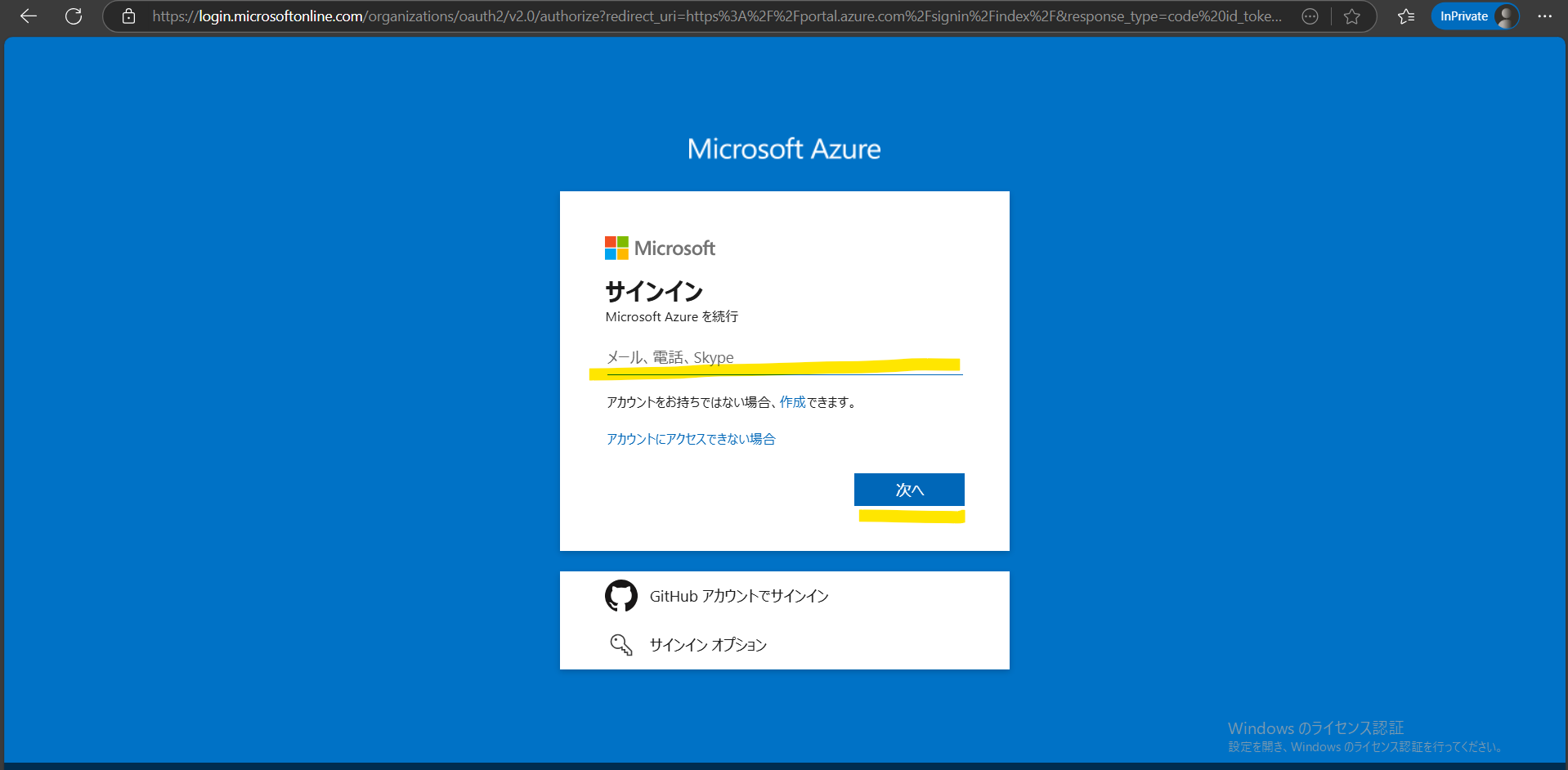

検証端末にて、portal.azure.comへアクセスします。

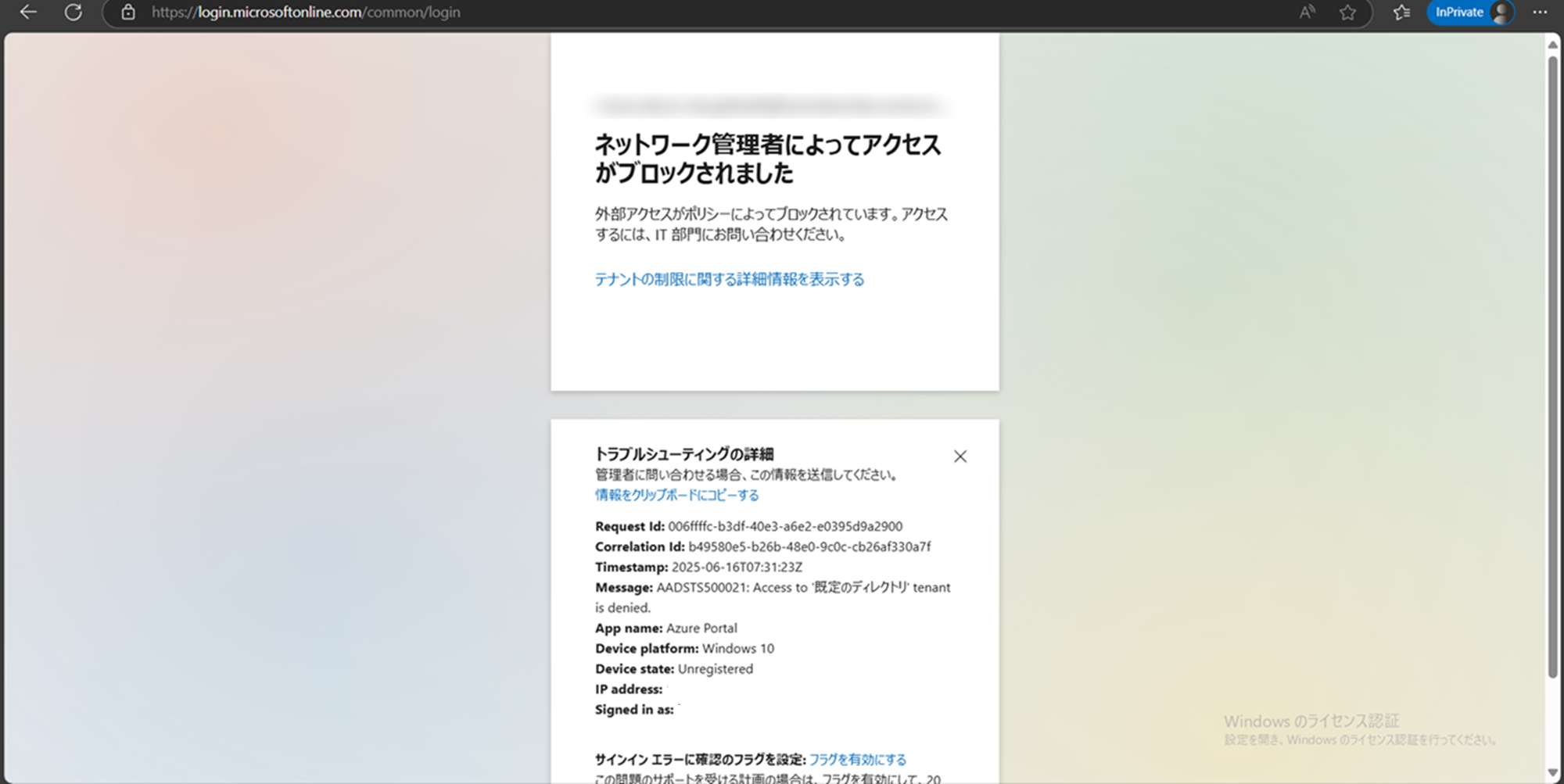

exeolab以外のテナントアカウント(許可されていない企業アカウントなど)でログインしようとするとブロックされ、以下の画面が表示されました。

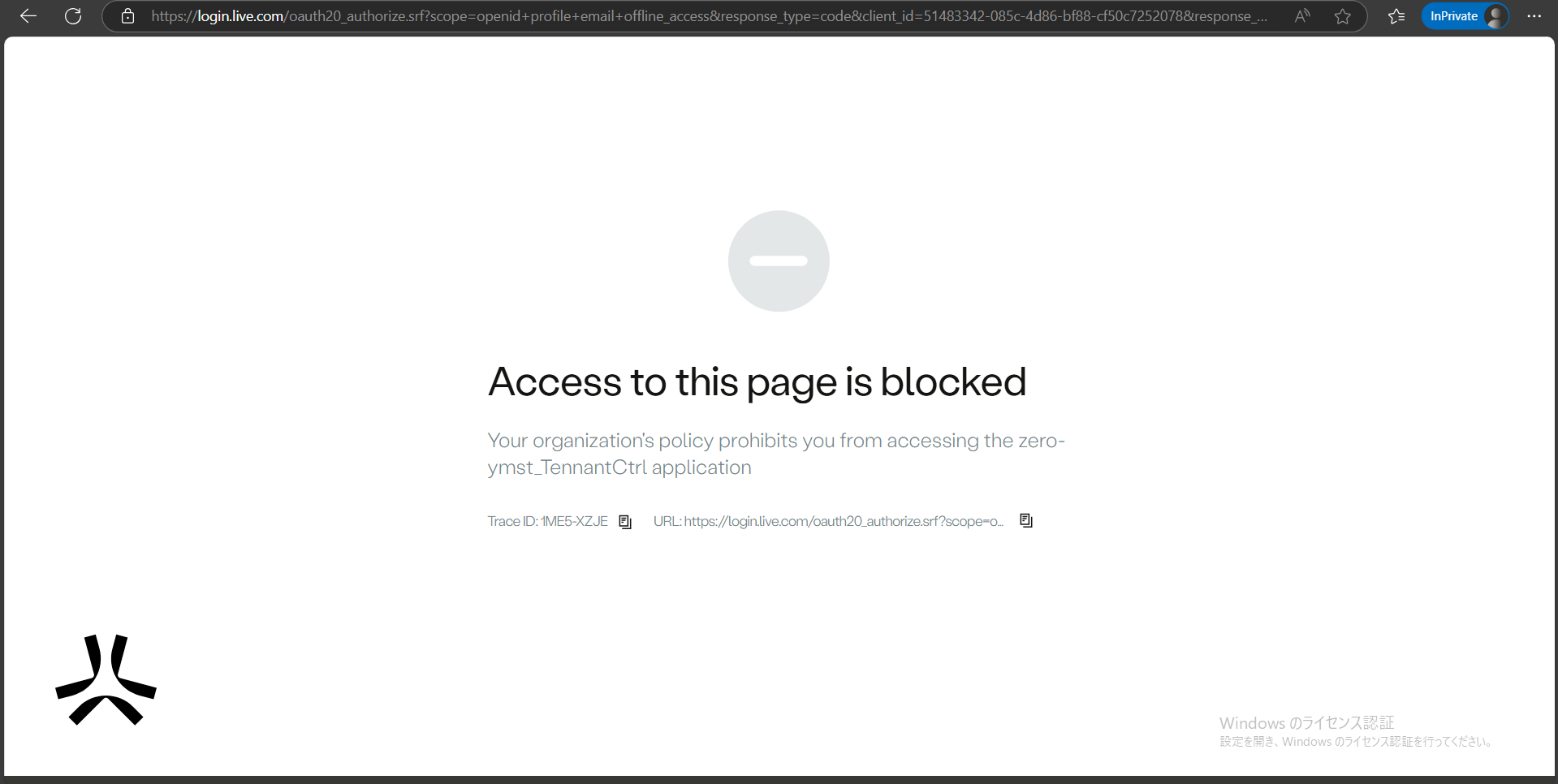

続いて、個人Mictosoftアカウントでログインしてみます。すると、こちらもブロックされましたが、ポリシーによるブロック画面が表示されました。

つづいて、許可されているログイン許可テナントアカウントでログイン施行を行ってみます。

するとログインが成功しました。(アカウント情報にモザイクを入れています)