- セキュリティ

DEFCON33 参加レポート概要

from pwn import *

host = "futatsuki.yuga"

port = 2501

elf = ELF("./futatsuki_chall")

p = remote(host, port)

offset = 0x48

target_addr = elf.symbols["exeoctf"]

payload = offset * b"A" + p64(target_addr)

p.sendline(payload)

p.interactive()

print("おはようございます")

エクシオグループ4年目エンジニアの二木です。

64ビット環境でバッファオーバーフロー攻撃をするとき、遷移先のアドレスを少しずらさないとペイロードささりませんよね。たぶん上のプログラムはささりません。 ret をはさもっ

さて、少し話がそれちゃいましたが、タイトルにもある通り、今年の8月にDEFCON33へ海外出張として現地参加しましたのでその感想やらまとめやらレポートやらを書いていこうと思います。

DEFCON33ってなんじゃらほい?

DEFCON(デフコン)は、世界最大規模のハッキング・セキュリティイベントです。初開催は1993年と歴史があり、今年で33周年目を迎えます。ハッカーの祭典とも呼ばれておりBlackHatなどと並んで有名なセキュリティイベントの1つでもあります。

毎年ラスベガスで開催されており、今年は総参加者数 26,000人だそうです! サイバーセキュリティ分野におけるビッグイベントですね~ すげぇ

ちなみに今回は現地参加ということで、祖国日本から遠路はるばるラスベガスまで行きましたが、気温44°越えとまぁあちいことあちいこと。。。 常にドライヤーをあてられている感じでした。カラッカラです

DEFCON公式サイトへのリンク:https://defcon.org/index.html

今回は、Las Vegas Convention Centerという会場で開催されました。前年度と同じ会場だそうです。

駅から結構歩くのね。。。ここ

各種イベントについて

会場内には大小さまざまなブースが設営されておりました。基本的にはセキュリティに関連する内容を扱っているところが多いです。中には、ピッキングや車のドアをこじ開けるなどなど、、、 なかなかグレーな内容のものがありました。

ここでは二木が実際に周ったブースのいくつかをご紹介をします。これ以外にもブースがありますので、詳細はDEFCON公式ホームページを参照してくださいませ。

DEFCONリンク:https://defcon.org/html/defcon-33/dc-33-index.html

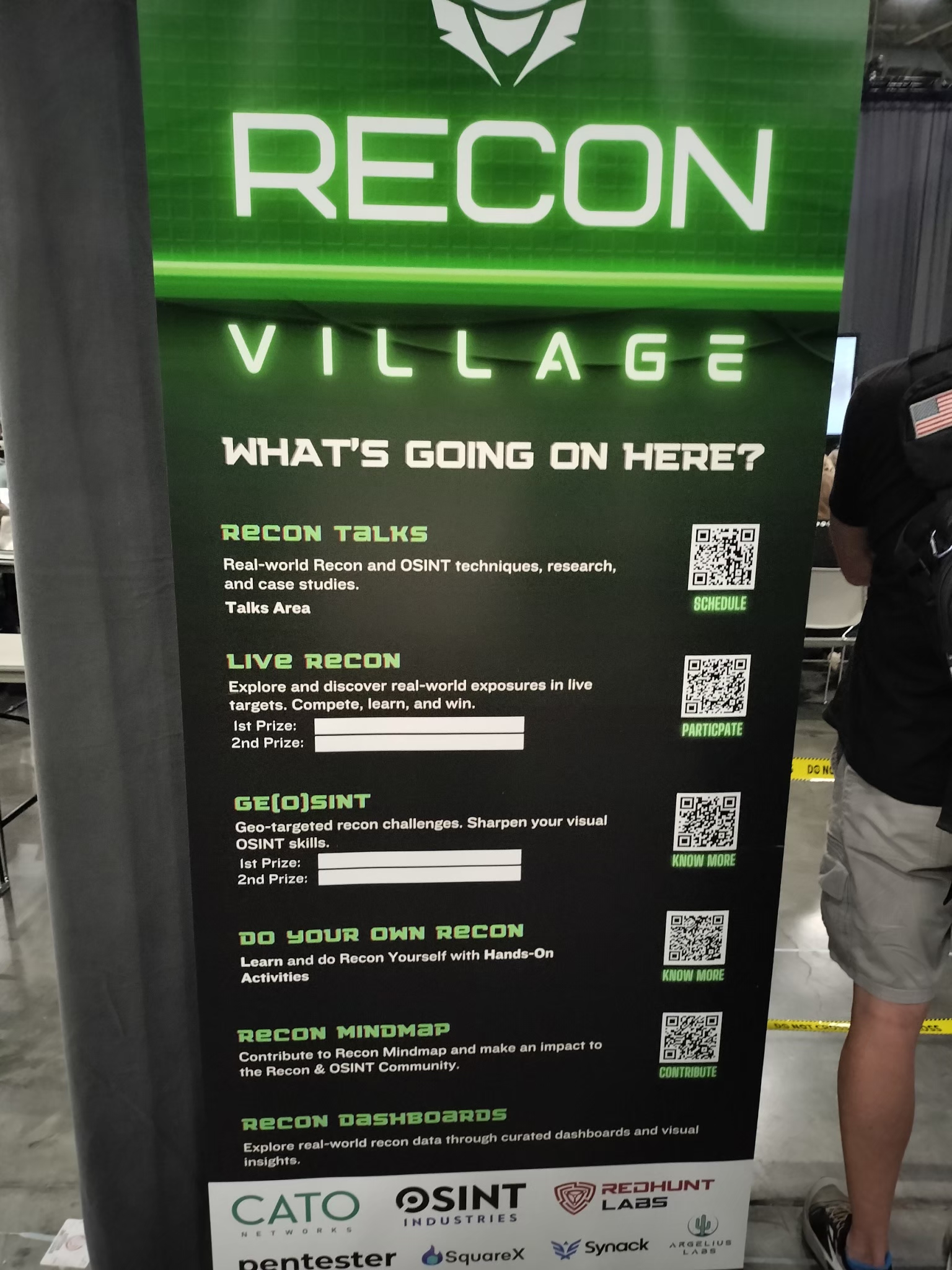

RECON VILLAGE

目的

・Recon(偵察・情報収集)とOSINT(オープンソースインテリジェンス)の重要性を学び実践できる場を提供

・「小さな情報が大きな被害につながる」ことを体験的に理解

理念

・Play & Learn スタイルを重視

・初心者から専門家まで、幅広い層が参加できるコミュニティを形成

特徴

・講演、ワークショップ、ライブデモ、CTFなど多彩な形式でReconスキルを学習

・実践的なハンズオン体験とコミュニティ交流を重視

・小さな情報の価値や調査能力の重要性を体感できる

二木的に気になっているVillageの1つです。

サイバーキルチェーンの中でも最初に行われるRecon(偵察・情報収集)に特化したビレッジでした。

Reconは、攻撃者がターゲットを理解し、弱点を見つけるための最初のステップですが、これは防御側にもいえることだと考えています。

どれだけ正確に・早く・深く情報を集められるかが、サイバー空間での勝敗を分ける要因だと思っています。

次回参加時には、Recon CTFおよびGE(O)SINTあたりに出てみようかと考え中です。

| 名称 | 概要 |

| Recon CTF | ・Recon, OSINTに特化したCTF ・与えられたターゲット情報を元に調査、解析を実践 |

| Live Recon | 実際の組織に対して、リアルタイムでOSINTを仕掛けるイベント |

| GE(O)SINT CONTEST | ・地理情報×OSINTに基づく競技 ・Geo Guessr というゲームが中心となる ・予選 -> 準決勝 -> 決勝 という流れで開催 |

Recon Village 公式サイト

・https://www.reconvillage.org/

GAME HACKING.GG

目的

・ゲームセキュリティに関する知識とスキルを教育・共有する

・初心者から上級者まで、ゲームの仕組みを理解し、安全性を学ぶハンズオン環境を提供

理念

・「遊びながら学ぶ (Play & Learn)」を重視

・競技ゲームでの不正行為は推奨せず、あくまでも教育・研究・技術理解を目的としている

特徴

・ゲームのMOD、メモリハッキング、マルチプレイヤーのセキュリティ研究、ゲームマルウェア等の解析がメイン

・初心者から上級者まで楽しめる、講演・ワークショップ・ハンズオンチャレンジを提供

・コミュニティ内での知識共有と交流を重視している

二木が好きな分野のビレッジでした!

日本へ帰国後に本ビレッジの公式サイトをサーフィンし、Game Hacking 101 なるものを発見したんですよね~

これがめちゃくちゃいい! チートツール(※学習のみに利用すること!)を用いたゲームのハッキングが学習できるプラットフォームが公開されており、初学者にも割と易しめの内容も含まれていました。大学時代にアセンブリしっかりと学習しといてよかったぜ。。。 ありがとうパタヘネ本 ありがとう うさみみハリケーン

| 名称 | 概要 |

| Game Hacking 101 | 初心者向けの基礎講座 |

| Minecraft Coding Puzzles | プログラミングとセキュリティ学習を融合した体験型ワークショップ |

| Hacker vs. Hacker Olympics | 対戦型ハンズオンチャレンジ |

| Sandbox Escape Challenge, Mobile Game Hacking, Game Hacking Talks | 上級者向けのセキュリティ課題や講演 |

| Modding コンペティション | ゲームモッディングを競うコンテスト |

GameHacking.GG 公式サイト

・https://gamehacking.gg/

BUG BOUNTY VILLAGE

目的

・バグバウンティ(脆弱性報奨金制度)の知識やスキルを学び、共有するハンズオン環境を提供

・バグハンター、学習者、愛好家が交流し、スキル向上や情報交換を行う

理念

・「学び・共有・コミュニティ形成」を重視

・初心者からトップハンターまで、誰もが成長できる場を提供

特徴

・ワークショップ、パネルディスカッション、講演など20以上のセクションを開催

・コミュニティのトップハンターが講師として知識や経験を共有

・学習だけでなく、新しい友人やネットワークを作る機会を提供

・長蛇の待機列が出るほど人気が高く、実践的ハンズオン中心のVillage

こちらのブースでは、"Caido"という無料のWebプロキシツールの紹介がされておりました。

二木は業務でBurp Suiteをよく使っているのですが、Caido いいぞこれ。。。

まず、プラグインが豊富なんですよね。CSRFのPoCジェネレータとかあるのめちゃくちゃ便利です。UIもかっけえしなぁ というわけで、業務でちょこちょこCaido使い始めています。ただしまだ日本語の資料少なめなのがなぁ

| 名称 | 概要 |

| Bug Bounty Village CTF | リアルなバグバウンティを模倣したシステム(web, api, LLMアセット等)に関する脆弱性が散りばめられた環境で競い合うCTF |

| Becoming a Caido Power User | CaidoというRust製のプロキシを用いたワークショップ |

Bug Bounty Village 公式サイト

・https://www.bugbountydefcon.com/

CAR HACKING VILLAGE

目的

・自動車セキュリティの理解とスキル向上を目的としたハンズオン学習の場

・参加者が車両システムの脆弱性を発見・理解し、安全な自動車技術の未来に貢献

理念

・Play & Learn スタイルで、実践的なセキュリティスキルを提供

・初心者から上級者まで、幅広い層が参加できるコミュニティ形成

特徴

・自動車システム(CANプロトコル、ECU、車載ネットワーク等)のセキュリティに特化

・ライブデモやワークショップを通じた実践的なハッキング体験

・スキル向上を促すインタラクティブチャレンジや限定バッジ制度

なんか映画とかで見るようなハッキングが行われていましたねここは。

二木も大学時代に車載ネットワークシステムのハッキングに関する調査などもやっていましたが、やはりDEFCONともなるとレベルが高いですね。。。

ちなみに余談ですが、DEFCON会場へ電車で向かう際に、どれに乗車すればいいのかわからなくて、となりにいた海外の人に道を尋ねたんですよね。

その人が、こちらのビレッジでCTFに取り組んでいましてですね~ 思わず「あっ!あの時助けてくれた人や!」ってなりました。名前聞いておけばよかったなぁ。。。

| 名称 | 概要 |

| Car Hacking Village CTF | 実際の車載システムに対して、CANバス解析、ECUハッキング、ナビへの侵入など、自動車ペンテストを中心としたCTF |

| Smart Bus Smart Hacking Talks | APTSやADASなどの先進技術を用いたスマートバスに対する脆弱性についての講演。 これらの認証システムは、簡単に改ざん・偽装が可能であると語っていた。 |

Car Hacking Village 公式サイト

・https://www.carhackingvillage.com/

さいごに

DEFCON 33へ現地参加できたことは、非常に貴重な経験となりました!

現地で知りえたハッキングツールや、日本へ持ち込むといろいろとアウトなガジェットなどなど、とても面白く、そして新鮮で斬新な体験ができました。各ビレッジですが、どれも「教育」や「実演での学習」というのにフォーカスをあてているものが多い印象でした。

今回の出張は視察がメインでしたが、来年度以降は各ブースのCTFやワークショップへ参加してみようと考えています。(いけるようにがんばります)

P.S. なんかサムネ画像めちゃくちゃぼやけてもうた