- セキュリティ

ハニーポット(Cowrie)への外部からのアクセス試行観測

日々インターネット上からどのようなアクセス試行をされているのか、

SSH/Telnetハニーポット「Cowrie」を用いてインターネット上からのアクセス試行を記録・分析してみました。

ハニーポット、Cowrieとは?

まずハニーポットとは、簡単に言うと本物のサーバーのふりをした「おとりのサーバー」のことで、例えばSSHで言うと誰かがSSHでサーバーにログインしようとすると、どんなアカウント名やパスワードでログインを試みたか、どのような送信元からアクセスが有ったかなどが記録されます。

このハニーポットは悪意のある人が攻撃したくなるように見せかけて、本物の大事なシステムとは別に設置するものになります。

そのようなハニーポットの1つとしてCowrieがあります。

Cowrieは主にSSHやTelnetをターゲットとしたインタラクティブ型ハニーポットです。

実際のサーバのように振る舞い、攻撃者がログインを試みたり、コマンドを実行したりする様子を詳細に記録できます。

これにより、どのようなアカウント名やパスワードが狙われているのか、どんな攻撃手法が流行しているのかといった実態を把握しやすくなります。

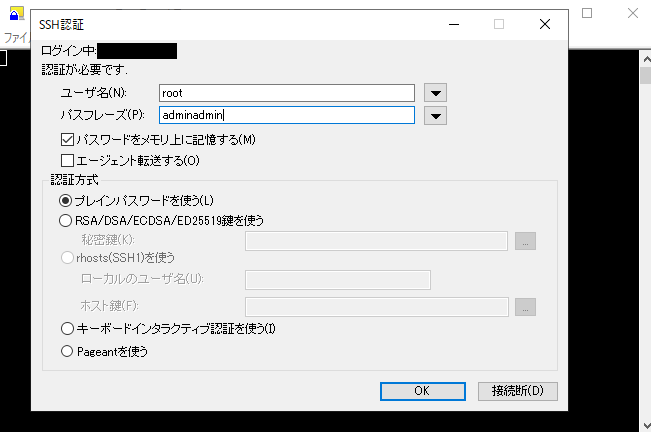

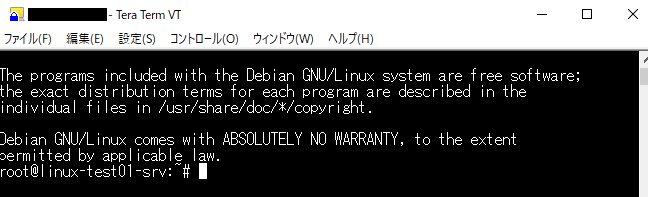

外部からハニーポットへのアクセス時のイメージは以下のようになり、ログイン成功時は設定した内容もしくは用意されている内容が出力されます。

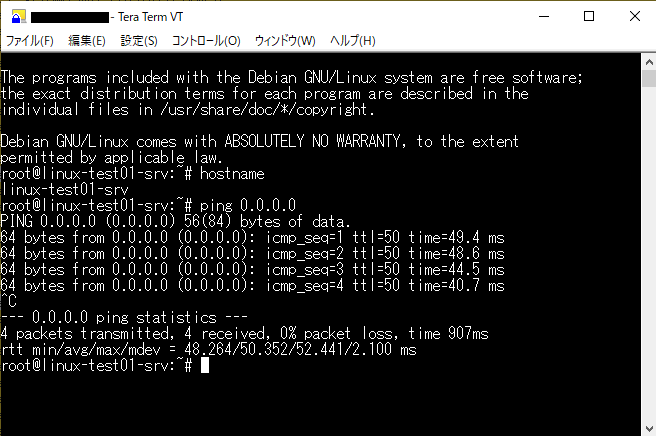

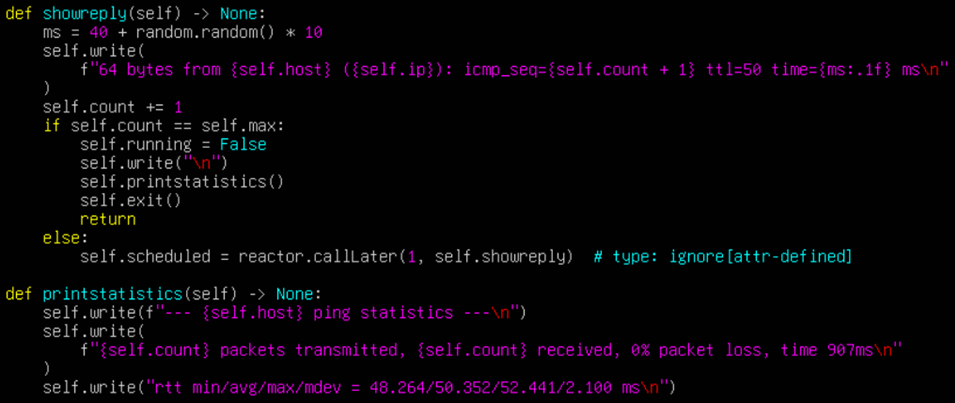

コマンド実行についても一部可能で、用意されている内容が実行される形となり、例えばpingについては40ms~50ms程度のランダムな数値が表示されるようになっています。

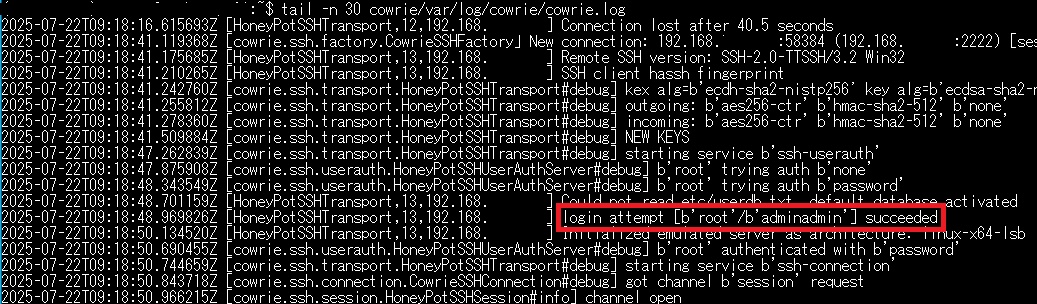

ハニーポットの管理側からはログインの試行ログについて以下のように確認が可能です。

観測概要

平日の日中帯にSSH(22番ポート)へのアクセス試行を8日間にわたり観測しました。

今回の観測では、一部アカウント名/パスワード(例:admin/adminadmin や admin/admin1234など)のみログイン可能とし、基本的に失敗となる設定でログを取得しました。

観測結果

- ログイン試行結果

- 総試行回数:4043回(失敗:4014回、成功:29回)

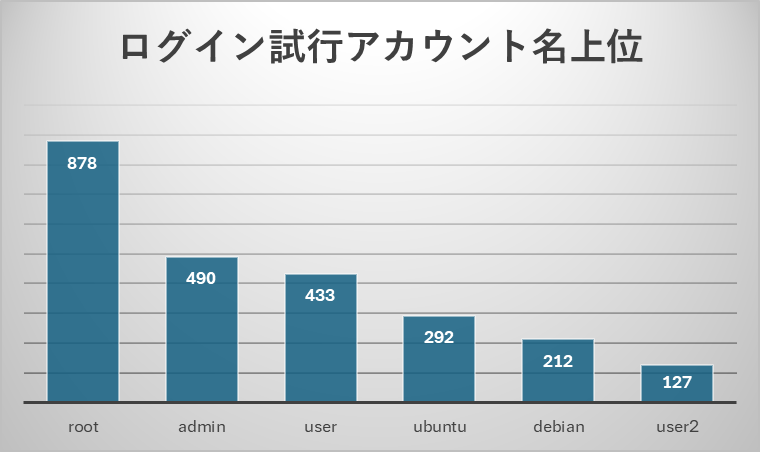

- アカウント名の傾向

- 最も多く試行されたアカウント名は「root」「admin」「user」で、この3つだけで全試行の約45%を占めました。

- 続いて「ubuntu」「debian」「user2」「test」「oracle」「pi」「guest」などの一般的なアカウント名も多数試行されました。

ログイン試行アカウント名上位

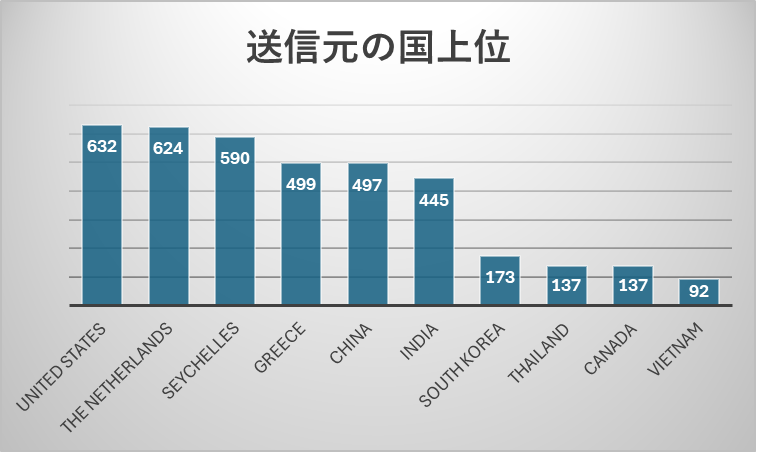

- 送信元IPと国別傾向

- 送信元IPを見ると、アメリカ、オランダ、セーシェル、ギリシャ、中国、インドが多かったものの、特定の国が突出する傾向はありませんでした。

- 日本国内からのアクセスはごくわずかで、ほぼ全て海外からのアクセスでした。

- パスワード試行傾向

- パスワード試行は「123456」「password」「qwerty」「admin」「root」など単純な数字、小文字のみのものが全体の大半を占めていました。

- 大文字+小文字+数字または記号を含む複雑なパスワードの試行回数は全体のごく一部(100回程度)にとどまり、パターンも限られていました。

- 例:【大文字+小文字+数字】Passw0rd、Password1、Qwerty1、Server2025、Welcome123など

- 例:【大文字+小文字+数字+記号】FAqY7=MZk66k-ob3Rmk、P@ssw0rd、Admin@2025、1qazXSW@、!Qaz@Wsxなど

- その他の特徴

- 一部では「adminadmin」「admin1234」など“admin”系の連続や数字追加パターンも多く、攻撃者がプリセット辞書を用いていると推測されます。

- 「test」「guest」「ftpuser」「postgres」などサービスでよく利用されるアカウント名も幅広く試行されていました。

まとめ・考察

今回の観測では、攻撃者の多くが依然として「root」「admin」などの典型的なアカウント名と単純なパスワード(数字や小文字のみ)を中心に試行していることが明らかになりました。

一方で、複雑なパスワード(大文字・小文字・数字・記号)は試行パターン自体が少なく、辞書アタックの主流が単純な組み合わせにとどまっていると考えられます。

また、送信元の国/IP帯は多様化しており、特定の国に偏ることなく全世界からアクセスがある状況でした。

セキュリティ対策のポイント

観測結果より、以下のような対策がポイントと考えられます。

・rootやadminなど典型的なアカウント名の利用を避ける

・パスワードは大文字・小文字・数字・記号を組み合わせた十分に複雑なものを設定する

・パスワード認証のみに頼らず、多要素認証や公開鍵認証の導入も検討

・SSHの接続元制限やポート番号変更などの対策も有効と考えられる

おわりに

今回の観測から、世界中の多様なIPアドレスや国・地域から、さまざまな一般的アカウント名やパスワードを使ったログイン試行が常に日々発生していることが分かりました。

改めて外部公開サーバーを安全に運用するためには、定期的なログ監視や設定の見直し、複雑な認証情報の利用といった基本的な対策の実施が重要と考えられます。